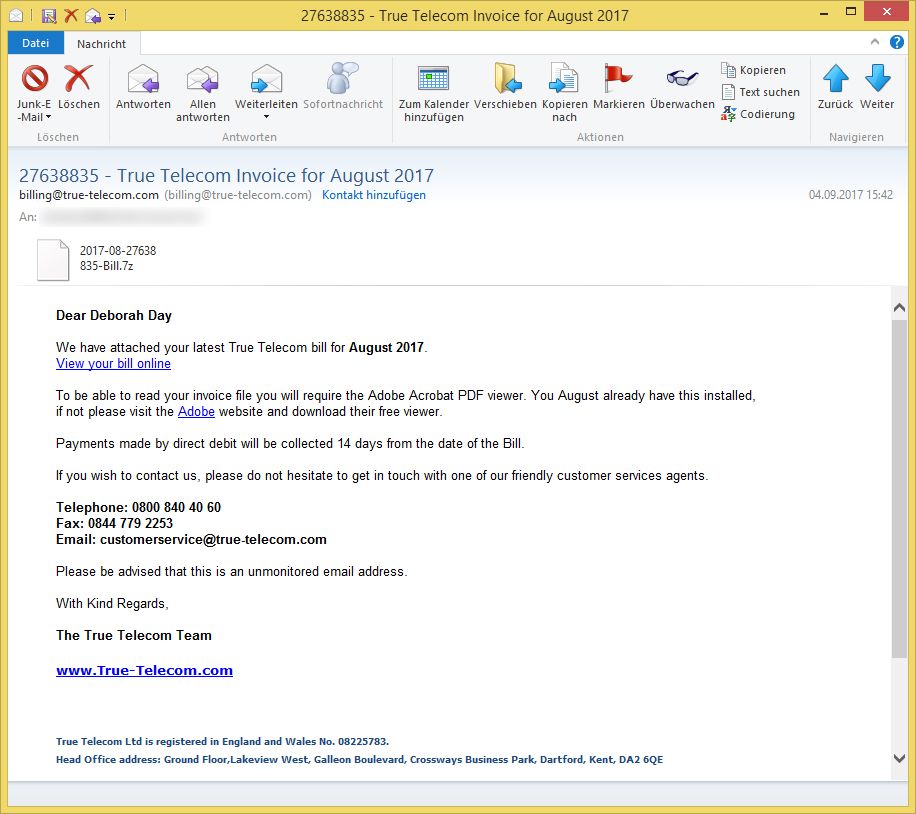

27638835 – True Telecom Invoice for August 2017 von [email protected]

Am Montag, den 04. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Öffnen Sie nicht die Anlage! Das .7z-Archiv enthält ein .vbs-Script, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt.

Betreff: 27638835 – True Telecom Invoice for August 2017

Absender: [email protected]Dear Deborah Day

We have attached your latest True Telecom bill for August 2017.

View your bill onlineTo be able to read your invoice file you will require the Adobe Acrobat PDF viewer. You August already have this installed,

if not please visit the Adobe website and download their free viewer.Payments made by direct debit will be collected 14 days from the date of the Bill.

If you wish to contact us, please do not hesitate to get in touch with one of our friendly customer services agents.

Telephone: 0800 840 40 60

Fax: 0844 779 2253

Email: [email protected]Please be advised that this is an unmonitored email address.

With Kind Regards,

The True Telecom Team

www.True-Telecom.com

True Telecom Ltd is registered in England and Wales No. 08225783.

Head Office address: Ground Floor,Lakeview West, Galleon Boulevard, Crossways Business Park, Dartford, Kent, DA2 6QE

Achtung: Es handelt sich um eine betrügerische E-Mail! Klicken Sie nicht auf den Link und öffnen Sie auch nicht nicht die Anlage! Der Name „True Telecom“ wird für die Verteilung von Ransomware missbraucht!

In der E-Mail sind Links enthalten, die ein .7z – Archiv laden sollen. Klicken Sie nicht auf die Links!

- autoecolecarnot.com/2017-08-42007004-Bill.7z

- pack-lines.com/2017-08-42007004-Bill.7z

- red-dead.fr/2017-08-42007004-Bill.7z

- studiotoscanosrl.it/2017-08-42007004-Bill.7z

- toubelis.gr/2017-08-42007004-Bill.7z

- rogames.ro/2017-08-42007004-Bill.7z

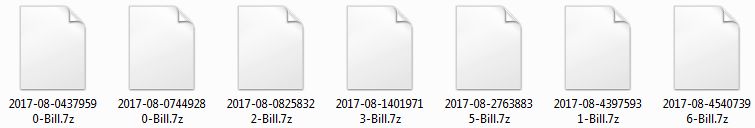

Neben den Links bringt die E-Mail aber auch schon ein .7z – Archiv mit:

2017-08-04379590-Bill.7z

2017-08-07449280-Bill.7z

2017-08-08258322-Bill.7z

2017-08-14019713-Bill.7z

2017-08-27638835-Bill.7z

2017-08-43975931-Bill.7z

2017-08-45407396-Bill.7z

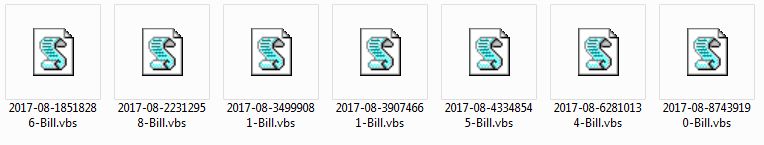

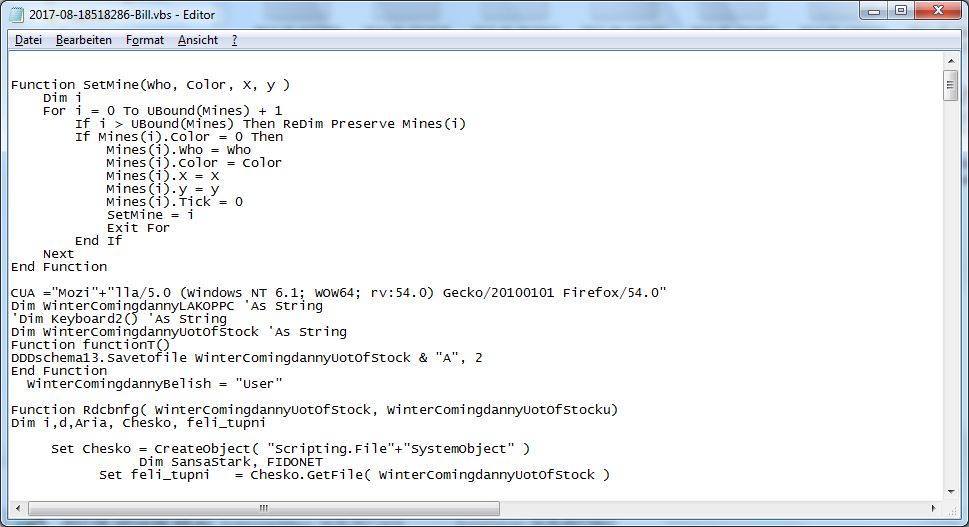

Im .7z – Archiv ist ein .vbs – Script enthalten:

2017-08-18518286-Bill.vbs

2017-08-22312958-Bill.vbs

2017-08-34999081-Bill.vbs

2017-08-39074661-Bill.vbs

2017-08-43348545-Bill.vbs

2017-08-62810134-Bill.vbs

2017-08-87439190-Bill.vbs

Das JavaScript beginnt in etwa so:

Öffnen Sie nicht das .7z – Archiv und führen Sie das Script nicht aus! Von den Internetadressen

- aquavista.org.nz/JIKJHgft?

- awholeblueworld.com/JIKJHgft?

- cabbiemail.com/JIKJHgft?

- geolearner.com/JIKJHgft?

- handhi.com/JIKJHgft?

- hexacam.com/JIKJHgft?

- jimaylor.net/JIKJHgft?

- n1xua.com/JIKJHgft?

- naturofind.org/p66/JIKJHgft

- proyectogambia.com/JIKJHgft?

- world-tour2000.com/JIKJHgft?

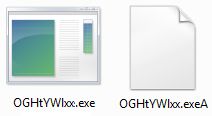

wird eine ausführbare Datei nachgeladen:

OGHtYWIxx.exe

OGHtYWIxx.exeA

Virustotal zeigt eine Erkennungsrate von 8/63. Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

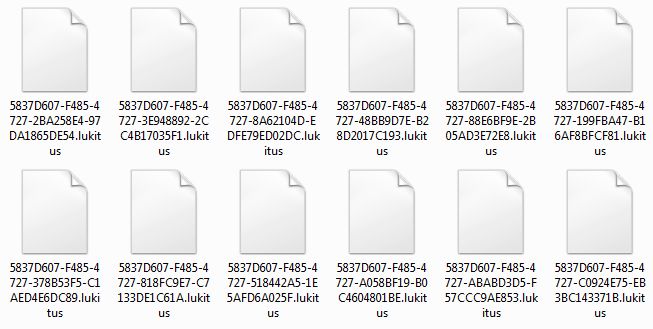

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

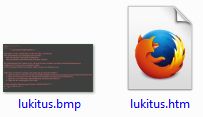

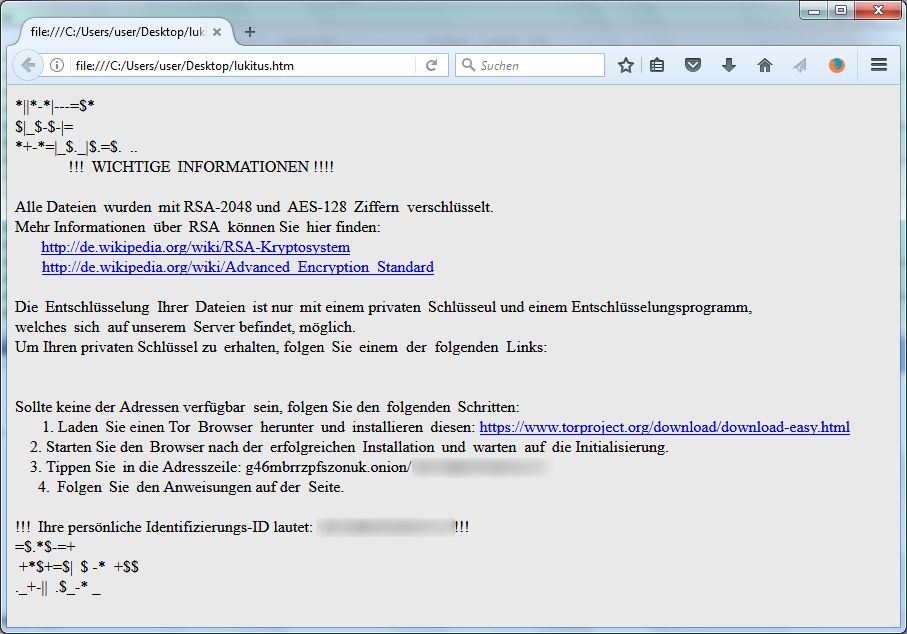

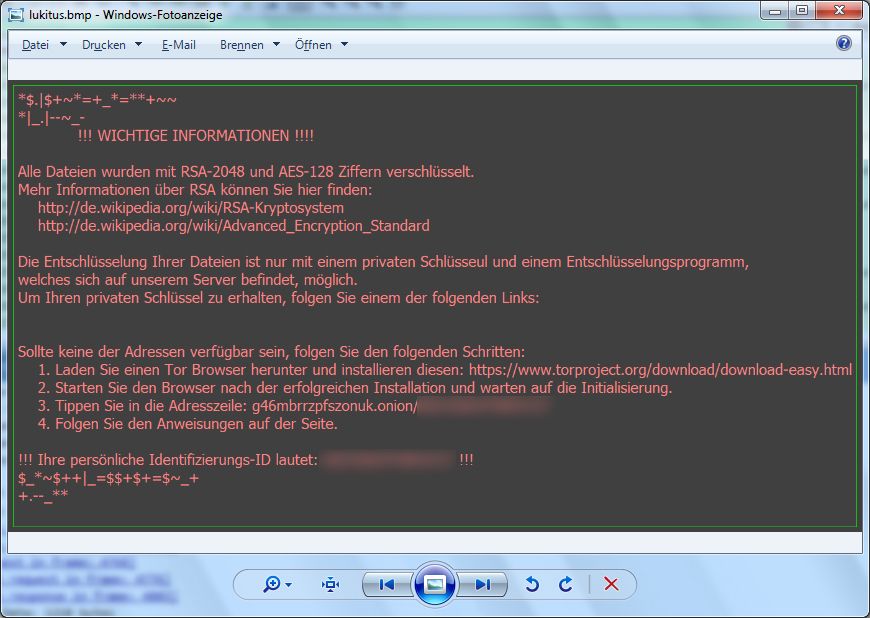

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

.$-=

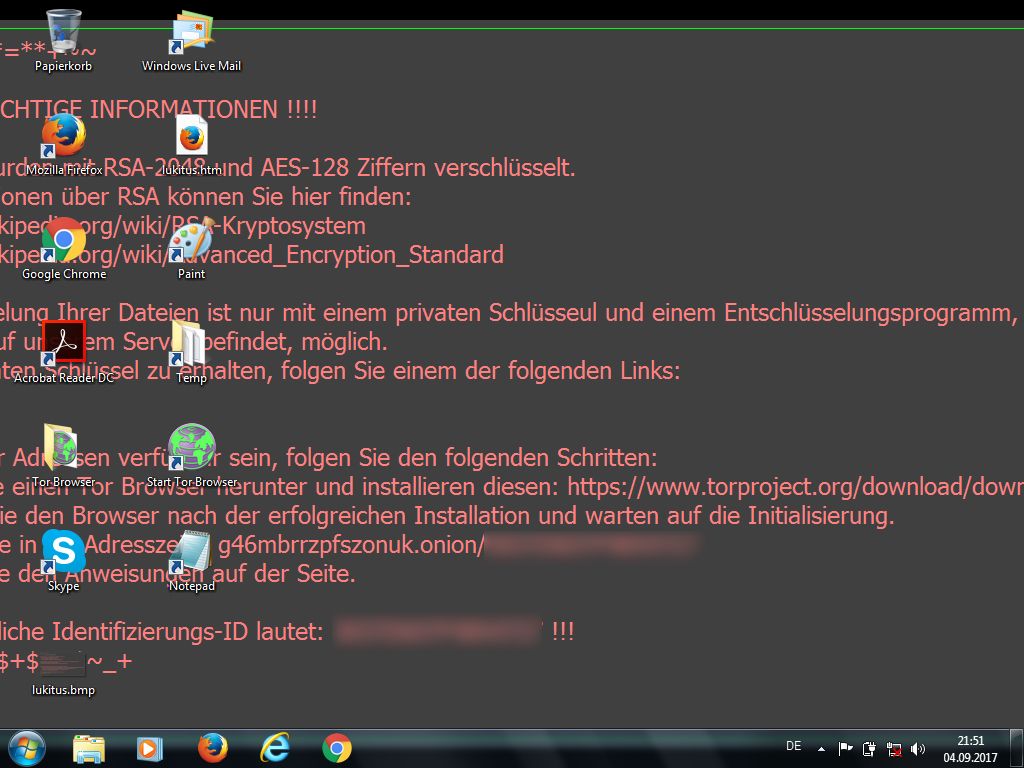

.|=$$-$!!! WICHTIGE INFORMATIONEN !!!!

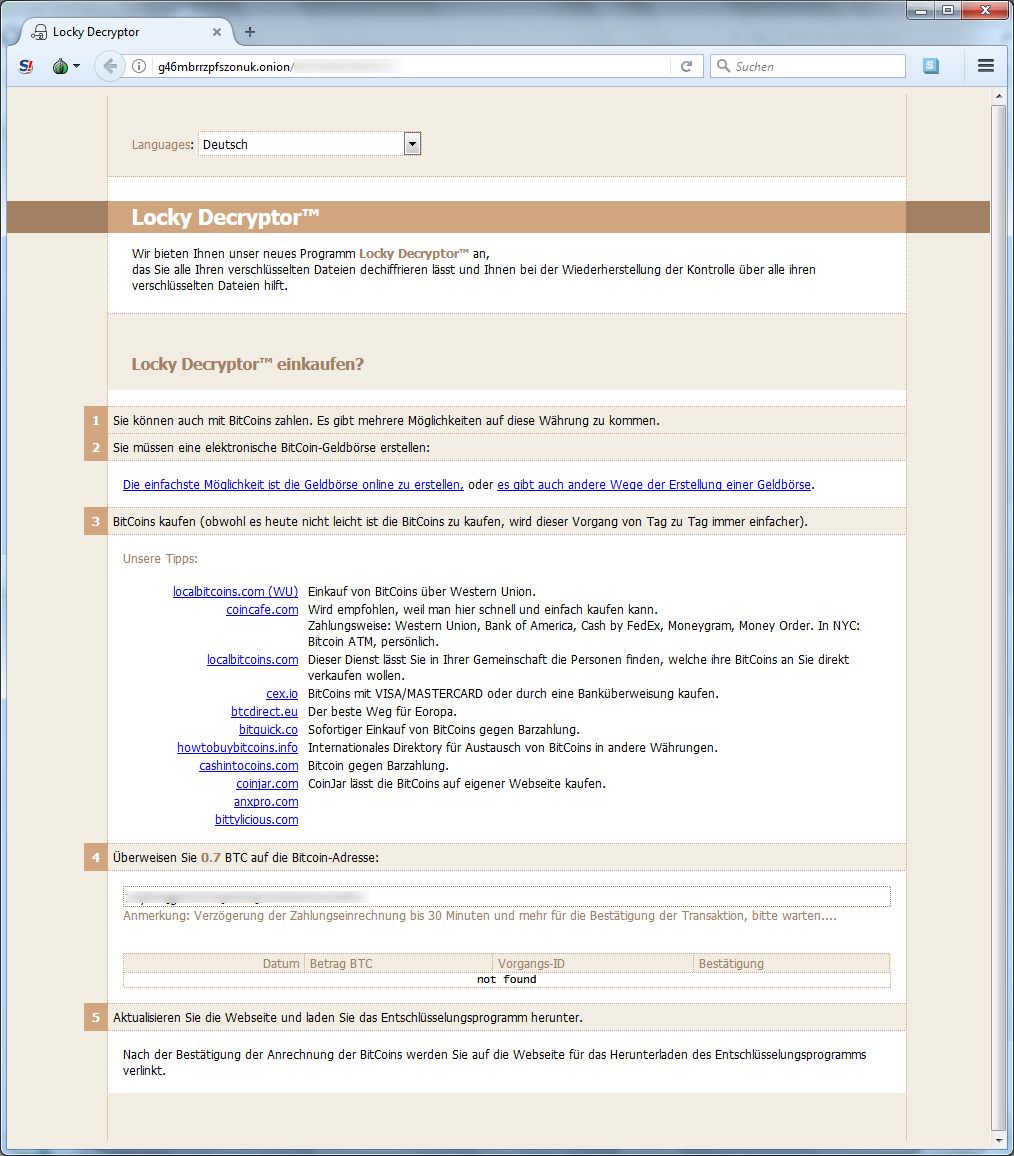

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm,

welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einene Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*****

4. Folgend Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

=*|$|+|-c=…_ |.-+

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: