‚Invoice‘ von Dir an Dich bringt Locky Ransomware!

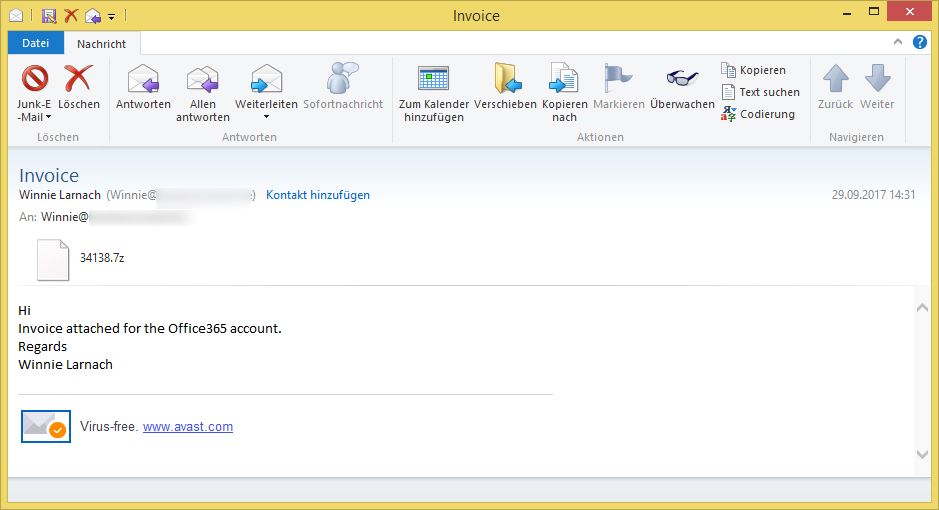

Am Freitag, den 29. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Das .7z-Archiv enthält ein .vbs-Script, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt! Diese benennt alle Dateien in *.ykcol um! Klicken Sie deswegen nicht auf den Link!

Betreff: Invoice

Absender: Winnie Larnach (Deine E-Mail-Adresse)Hi

Invoice attached for the Office365 account.

Regards

Winnie Larnach

Virus-free. www.avast.com

Achtung: Es handelt sich um eine betrügerische E-Mail! In der E-Mail sieht es so aus, als ob man sich die E-Mail selbst gesendet hätte! Klicken Sie nicht auf den Link!

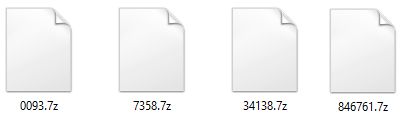

Die E-Mail bringt ein .7z – Archiv mit:

846761.7z

0093.7z

34138.7z

7358.7z

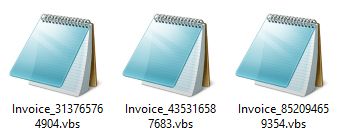

Darin enthalten ist eine .vbs-Datei:

Invoice_313765764904.vbs

Invoice_435316587683.vbs

Invoice_852094659354.vbs

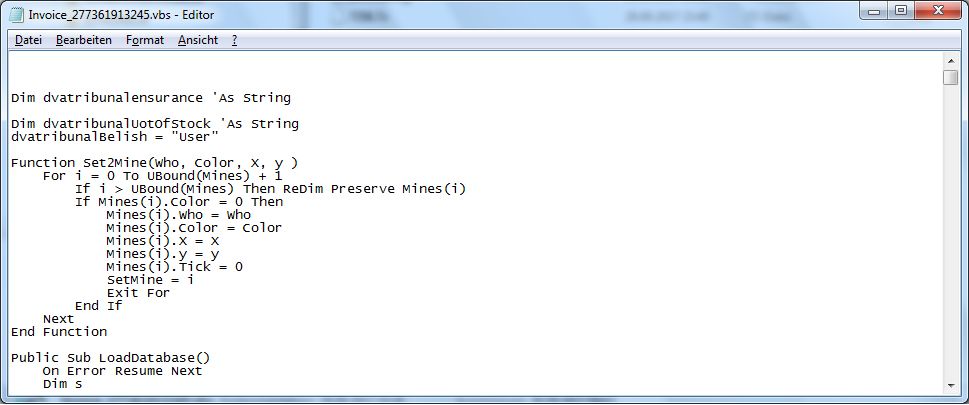

Das Script würde etwa so beginnen.

Von den Adressen wie

- associationlachaloupe.com/UYGjkdsc82R?

- autoecolecarnot.com/UYGjkdsc82R?

- littleulearning.com/UYGjkdsc82R?

- long-an.com.tw/UYGjkdsc82R?

- lp-usti.cz/UYGjkdsc82R?

- miamirecyclecenters.com/UYGjkdsc82R?

- poemsan.info/p66/UYGjkdsc82R

- suncoastot.com/UYGjkdsc82R?

- xploramail.com/UYGjkdsc82R?

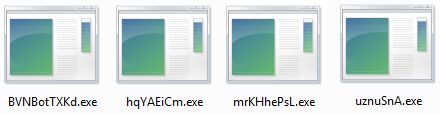

würde das Script eine ausführbare Datei nachladen:

Laut Virustotal liegt die Erkennungsrate für die ausführbaren Dateien bei 36/64! Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Öffnen Sie daher nicht das Script!

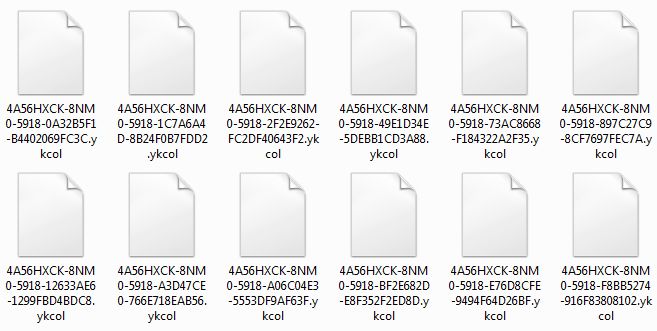

Die aktuelle „Locky“-Version benennt seit heute alle Dateien in *.ykcol um:

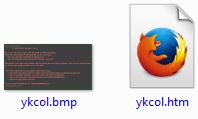

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

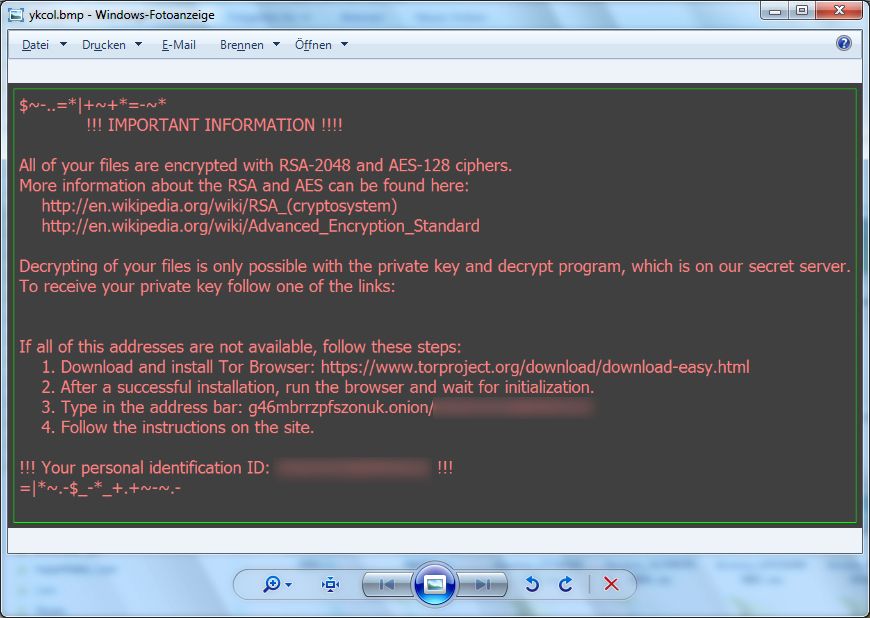

ykcol.bmp

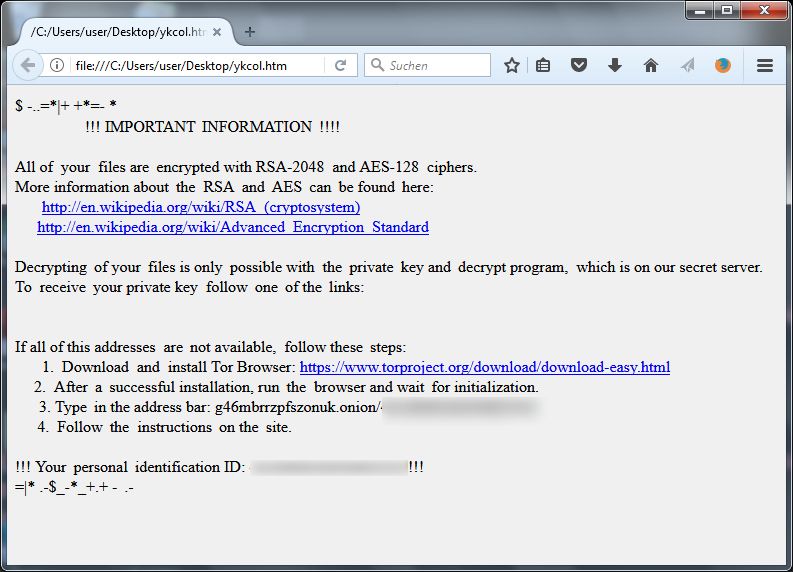

ykcol.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

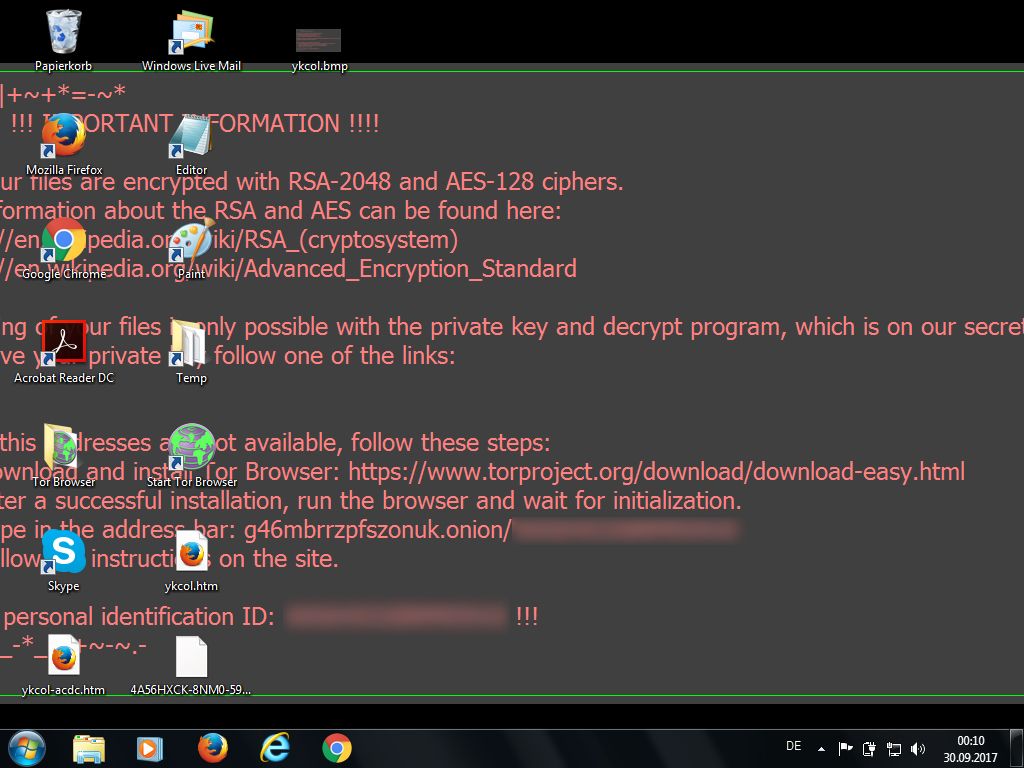

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die ykcol.bmp – Datei aus:

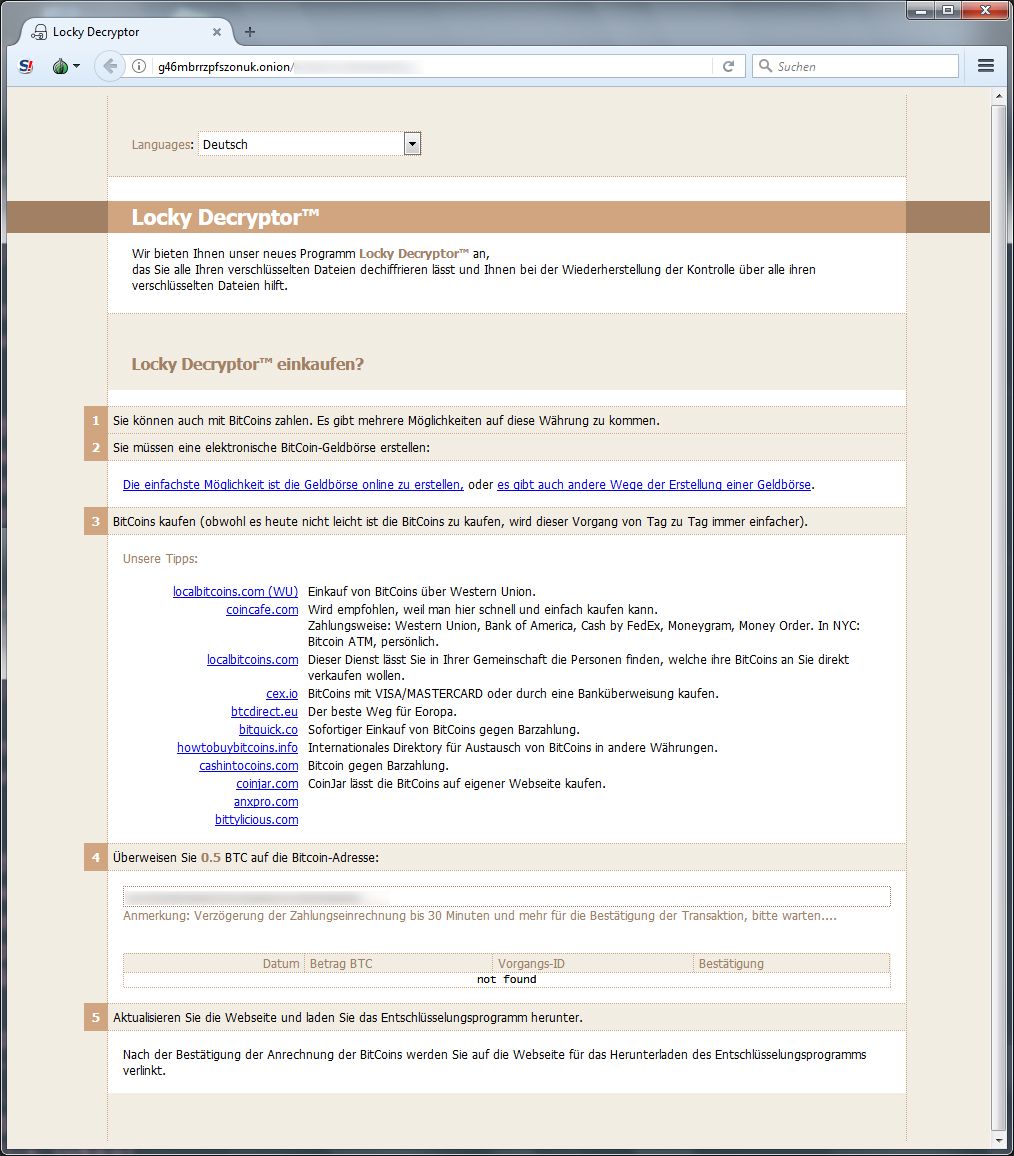

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: