Recent payment notice to Stefan Drieling Heizungsbau, Your new payment notification to Dieter Baral oder Receipt for Your Payment to Frau Rechtsanwältin Jutta Kirsche von Stefan Drieling Heizungsbau ([email protected]), Dieter Baral ([email protected]), Chase.com ([email protected]) bringt den Trojaner ‚Emotet‘

Am Montag, den 16. Oktober 2017 wurden durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Die E-Mail stammt nicht von dem genannten Absender! Klicken Sie nicht auf den Link und öffnen Sie nicht das Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert!

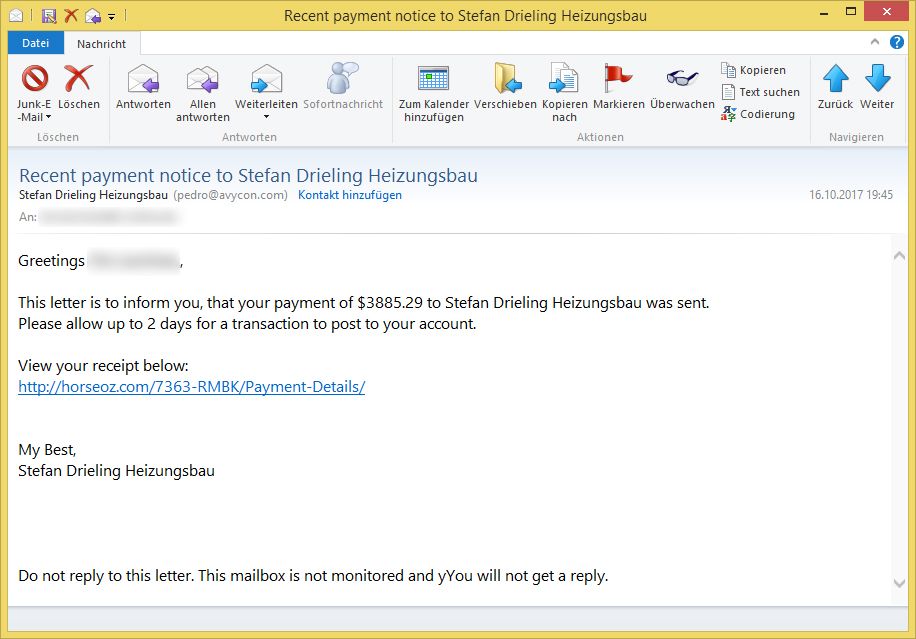

Betreff: Recent payment notice to Stefan Drieling Heizungsbau

Absender: Stefan Drieling Heizungsbau ([email protected])Greetings (Vorname Nachname),

This letter is to inform you, that your payment of $3885.29 to Stefan Drieling Heizungsbau was sent.

Please allow up to 2 days for a transaction to post to your account.View your receipt below:

http://horseoz.com/7363-RMBK/Payment-Details/

My Best,

Stefan Drieling HeizungsbauDo not reply to this letter. This mailbox is not monitored and yYou will not get a reply.

Achtung: Es handelt sich um eine betrügerisch E-Mail! Die E-Mail stammt nicht von dem genannten Absender! Klicken Sie nicht auf den Link!

Hier weitere Beispiele:

Betreff: Your new payment notification to Dieter Baral

Absender: Dieter Baral ([email protected])Good Day (Vorname Nachname),

This letter is to inform you, that you sent a payment of $2120.80 to Dieter Baral.

It may take of up to 10 minutes for a transaction to occur.See your detailed information here:

http://itqan.jo/88758-ZJWVD/Transaction-Details/Kindest Regards,

Dieter Baral

Please do not reply to this letter directly. This mailbox is for notification purposes only and you will not receive a reply.

oder

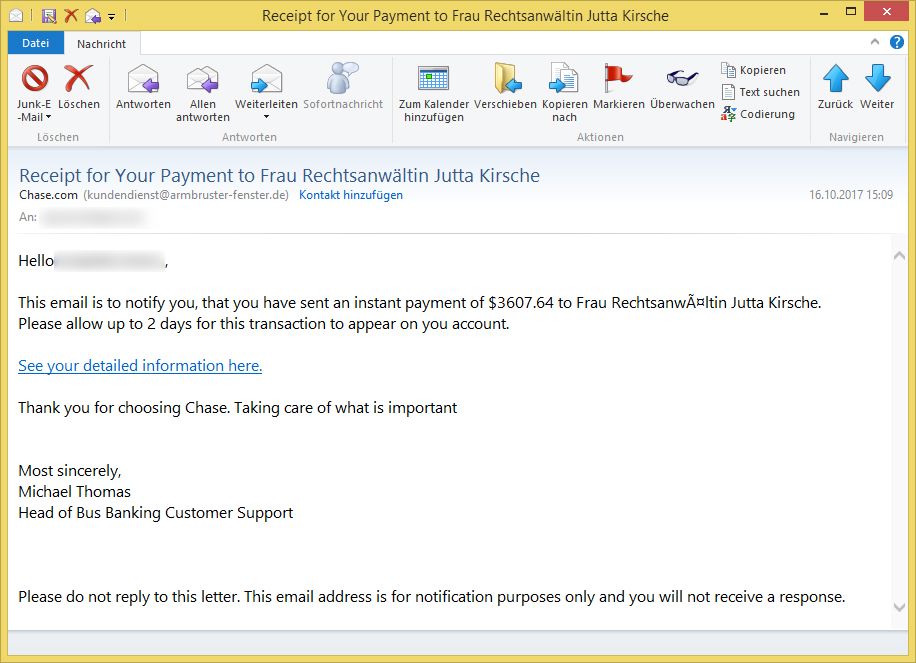

Betreff: Receipt for Your Payment to Frau Rechtsanwältin Jutta Kirsche

Absender: Chase.com ([email protected])Hello (Vorname Nachname),

This email is to notify you, that you have sent an instant payment of $3607.64 to Frau Rechtsanwältin Jutta Kirsche.

Please allow up to 2 days for this transaction to appear on you account.See your detailed information here.

Thank you for choosing Chase. Taking care of what is important

Most sincerely,

Michael Thomas

Head of Bus Banking Customer SupportPlease do not reply to this letter. This email address is for notification purposes only and you will not receive a response.

Der Link in der E-Mail verweist auf die Adressen

- deasop.com/80511/71628659643/NBB-NEMUE/2017-16-Oct-17/

- itqan.jo/88758-ZJWVD/Transaction-Details/

- horseoz.com/7363-RMBK/Payment-Details/

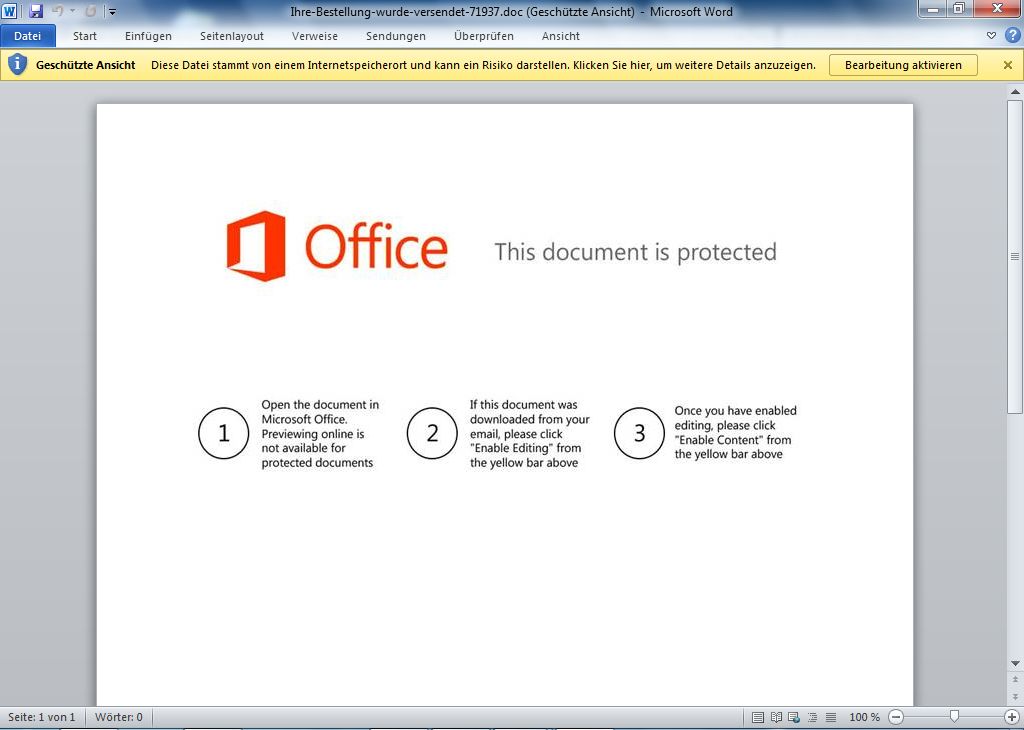

Von der Adresse wird eine Microsoft Word – Datei wie z. B.

Payment Details #32382.doc

Payment Details – 65258RVJ.doc

geladen. Öffnen Sie nicht die Datei! Die .doc-Dateien enthalten ein bösartiges Makro! Die Microsoft Word – Dateien würden so aussehen:

Geschützte Ansicht

Diese Datei stammt von einem Internetspeicherort und kann ein Risiko darstellen. Klicken Sie hier, um weitere Details anzuzeigen.

Bearbeitung aktivierenOffice

This document is protected

1 Open the document in Microsoft Office. Previewing online is not available for protected documents

2 If this document was downloaded from your email, please click Enable Editing from the yellow bar above.

3 Once you have enabled editing, please click Enable Content from the yellow bar above.

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von der Domain dekarlos.com/UHa/ eine Datei laden.

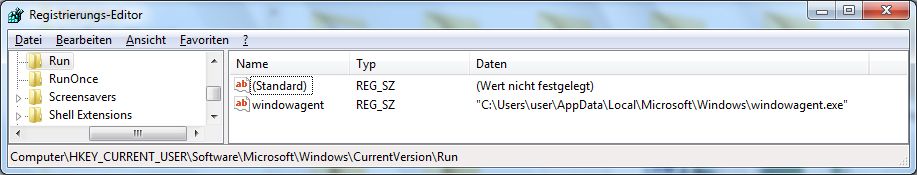

Nach der Ausführung legt sich das Programm in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: windowagent

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\windowagent.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 14/67! Führen Sie das Programm daher nicht aus!

Nach der Infektion nimmt das Programm sowohl mit den IP-Adressen

- 205.159.243.40:8080

Kontakt auf. Auch wenn die Adressen einen Error 404 liefern, dieser dient dem Trojaner zur Kommunikation.