E-Mail ohne Betreff von [email protected] bringt Locky Ransomware!

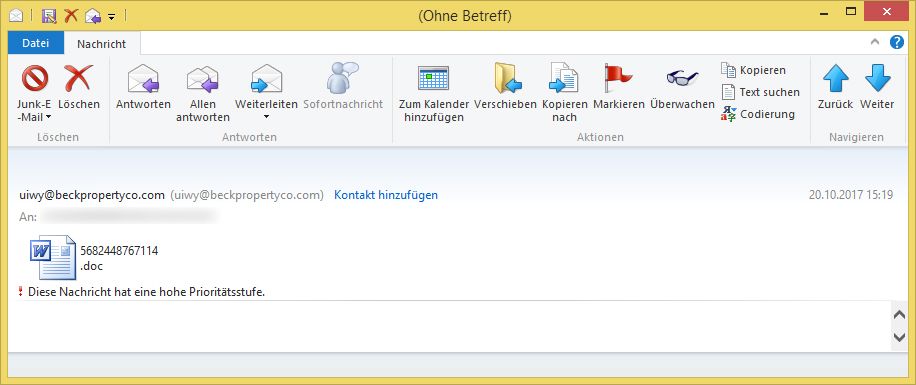

Am Freitag, den 20. Oktober 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Achtung: Das Word-Dokument enthält ein Makro, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt! Diese benennt alle Dateien in *.asasin um! Öffnen Sie deswegen nicht die Anlage / das .zip-Archiv!

Betreff: (keiner)

Absender: [email protected]

Diese Nachricht hat eine hohe Prioritätsstufe.

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

Die E-Mail bringt ein Microsoft Word – Dokument mit:

Das Word-Dokument würde so aussehen:

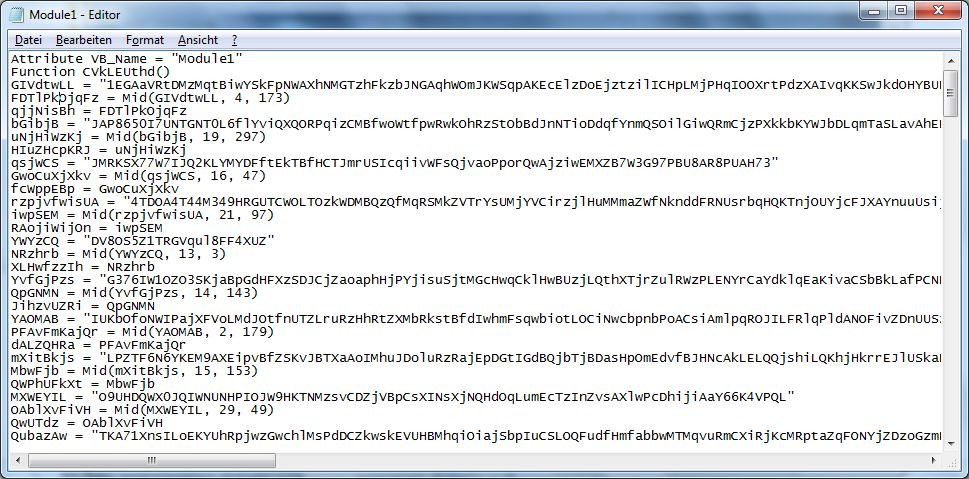

Das Word-Dokument enthält ein bösartiges Makro.

Das Makro wird von der Adresse footjobnqk.info/1 eine ausführbare Datei nachladen.

Laut Virustotal liegt die Erkennungsrate für die ausführbaren Dateien bei 10/65! Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Öffnen Sie daher nicht das Script!

Die neue „Locky“-Version benennt seit heute alle Dateien in *.asasin um:

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

asasin.bmp

asasin.htm

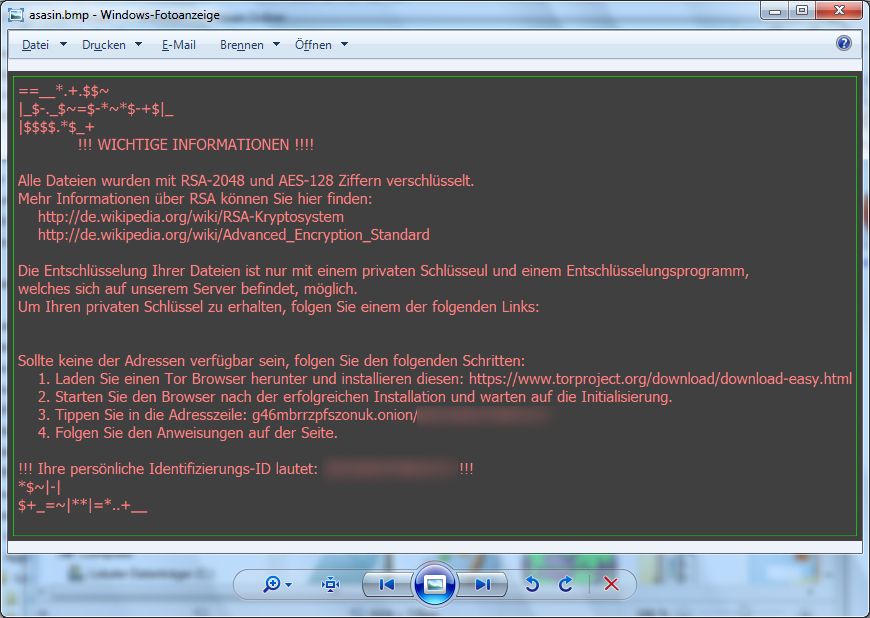

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

.$-=

.|=$$-$!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm,

welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

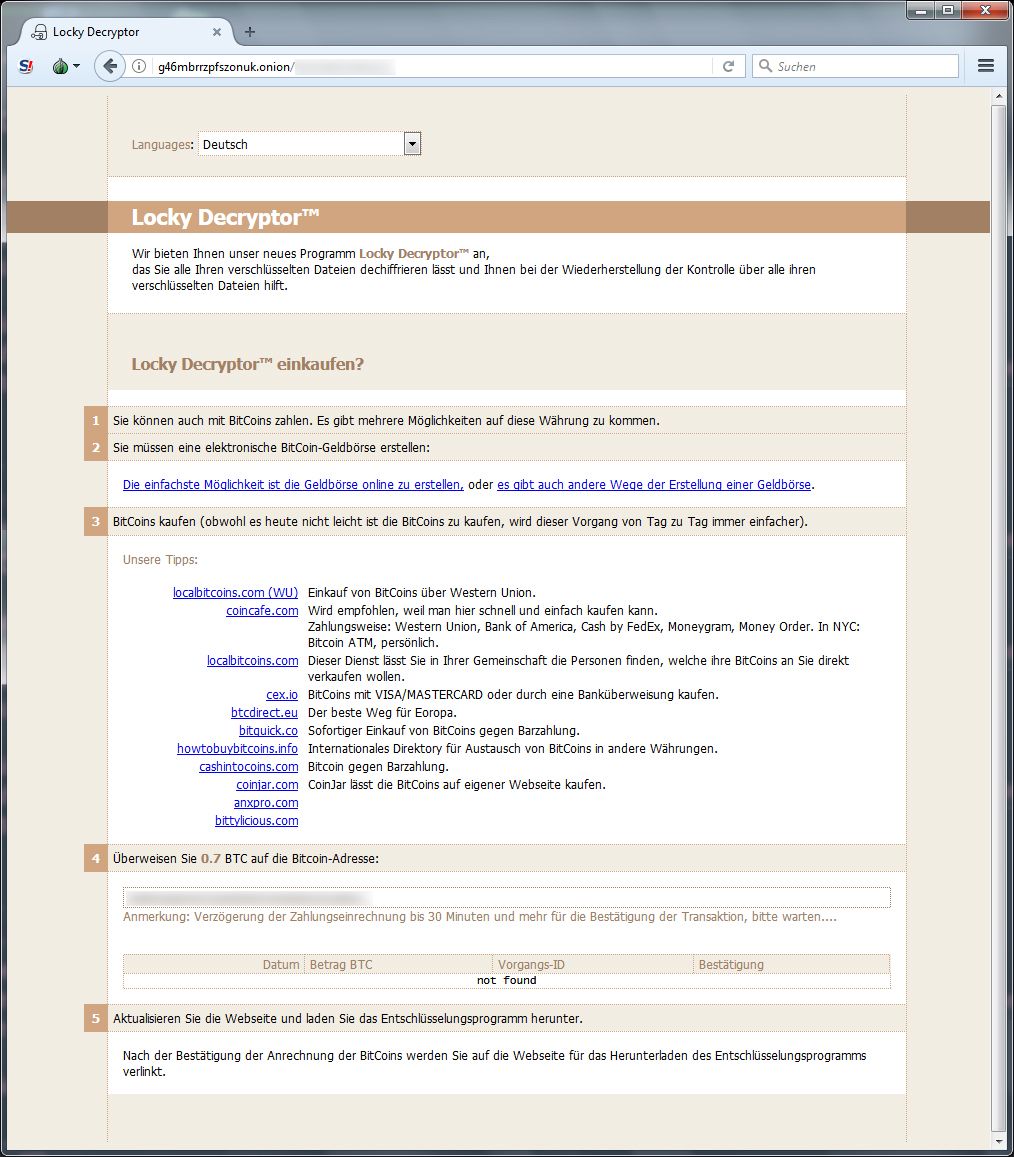

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

=*|$|+|-c=…_ |.-+

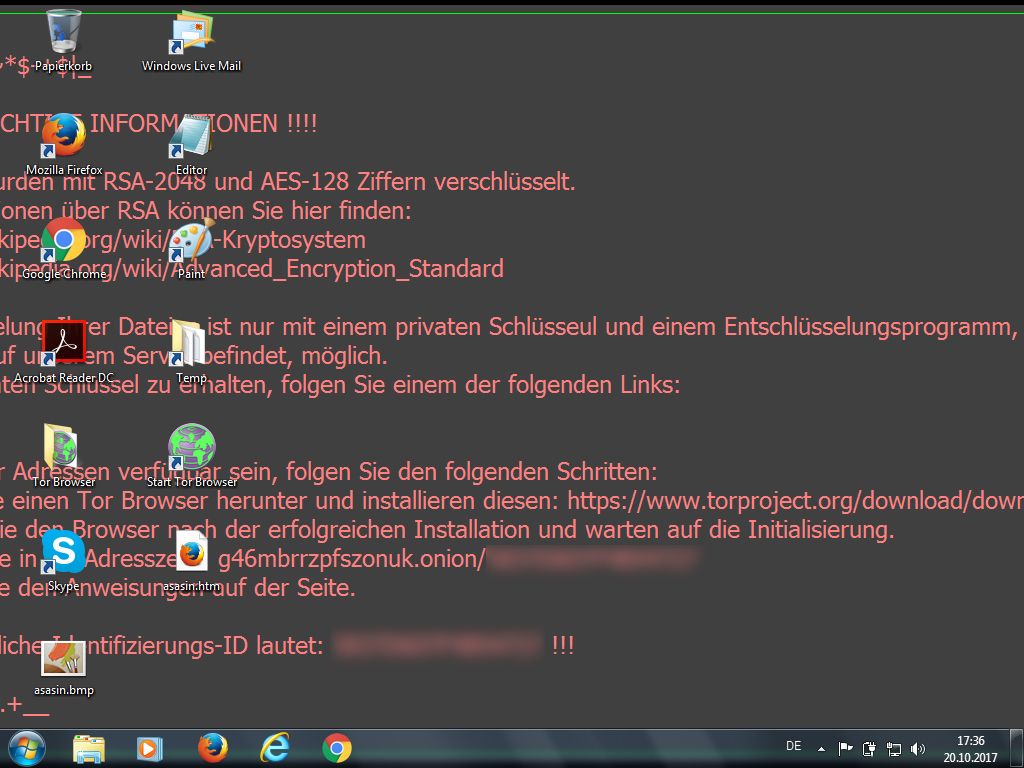

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die asasin.bmp – Datei aus:

Außerdem nimmt Locky-Version Kontakt zu einem Server auf. Er sendet diverse Daten an die IP-Adresse 91.203.5.183/information.asp

Die Erpressung würde wie folgt aussehen: