Vorvertragliche Dokumente-6879443651844, Zahlung Zahlung N–3689330129798, die Information Note-3223667, Ihre Online-Rechnung 230390 vom 24.10.2017 oder Frage zur Rechnung laden zunächst ein Word-Dokument und darüber eine bösartige Software nach!

Wie bereits seit ca. 1 – 2 Monaten, so wurden auch am Dienstag, den 24. Oktober 2017 durch unbekannte Dritte die folgenden betrügerischen E-Mails in deutscher Sprache versendet. Achtung: Die E-Mails stammen nicht von den genannten Absendern! Klicken Sie nicht auf den Link und öffnen Sie nicht das Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert!

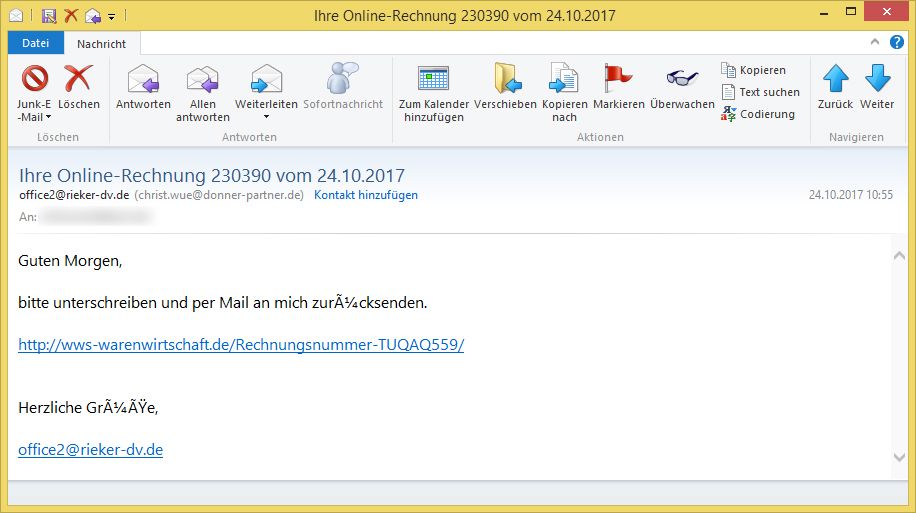

Betreff: Ihre Online-Rechnung 230390 vom 24.10.2017

Absender: [email protected] ([email protected])

Guten Morgen,

bitte unterschreiben und per Mail an mich zurücksenden.

http://wws-warenwirtschaft.de/Rechnungsnummer-TUQAQ559/

Herzliche Grüße,

Achtung: Es handelt sich um eine gefälschte E-Mail! Klicken Sie daher nicht auf den Link!

Hier ein weiteres Beispiel:

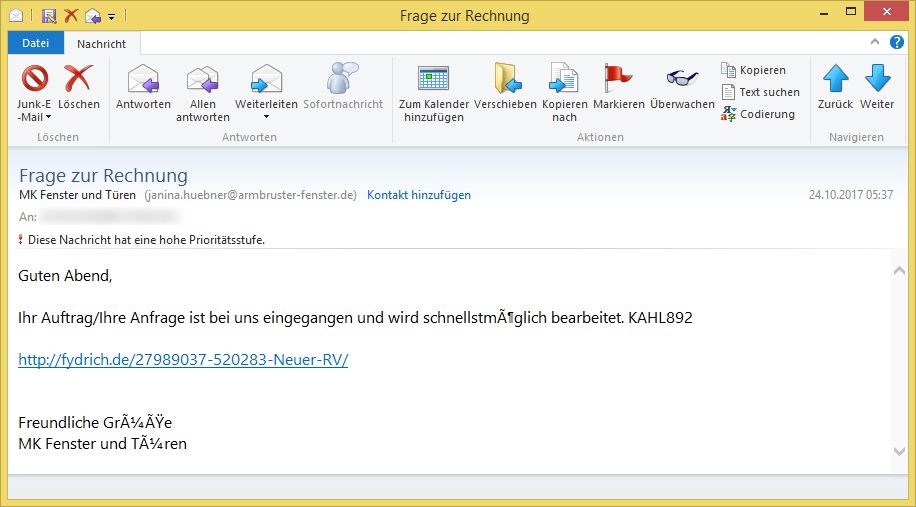

Betreff: Frage zur Rechnung

Absender: MK Fenster und Türen ([email protected])Guten Abend,

Ihr Auftrag/Ihre Anfrage ist bei uns eingegangen und wird schnellstmöglich bearbeitet. KAHL892

http://fydrich.de/27989037-520283-Neuer-RV/

Freundliche Grüße

MK Fenster und Türen

Ebenso gibt es E-Mails mit den Betreffzeilen

- Vorvertragliche Dokumente-6879443651844

- Zahlung Zahlung N–3689330129798

- die Information Note-3223667,

bei denen es sich ebenfalls um gefälschte E-Mails handelt. Klicken Sie auch in diesen E-Mails nicht auf die Links!

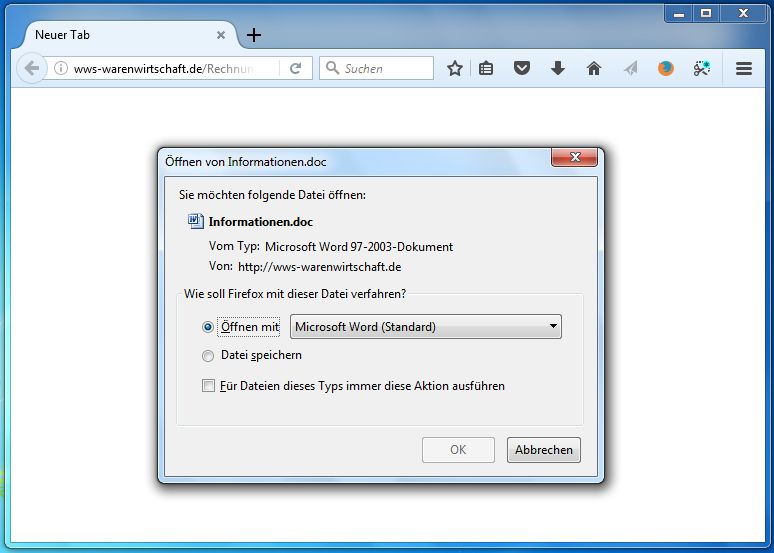

Von Adressen wie

- wws-warenwirtschaft.de/Rechnungsnummer-TUQAQ559/

- fydrich.de/27989037-520283-Neuer-RV/

wird eine Microsoft Word-Datei heruntergeladen:

![]()

Informationen.doc

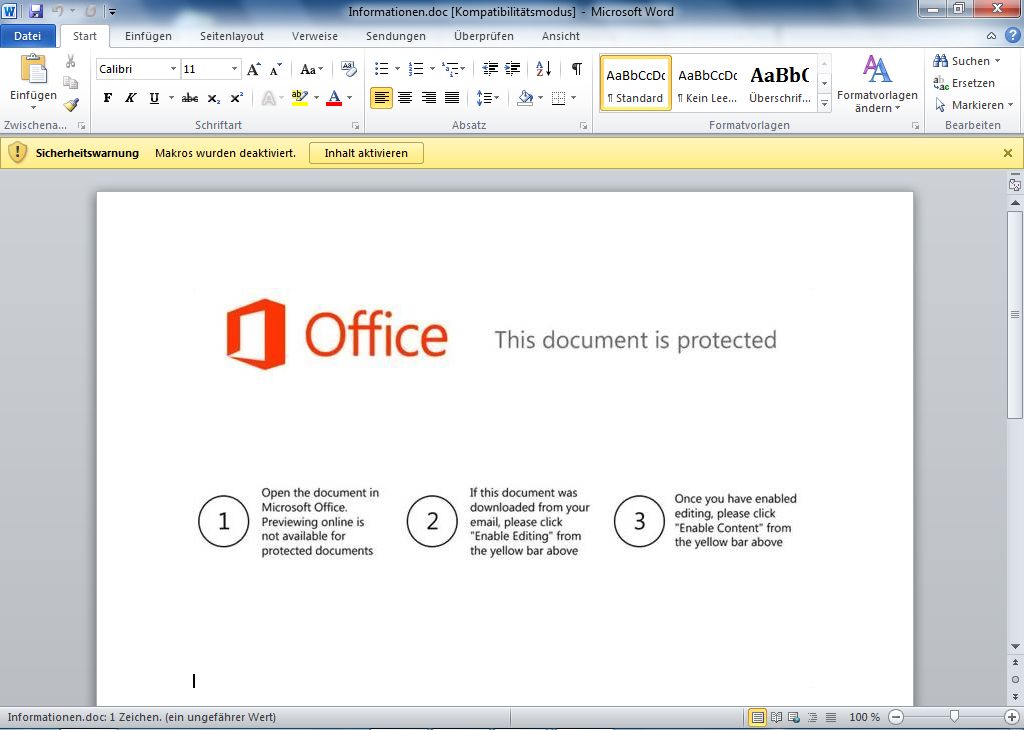

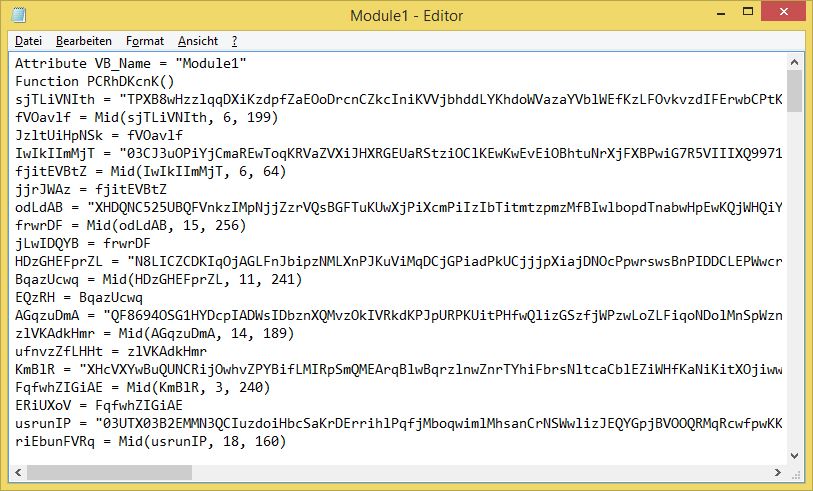

Das betrügerische Word-Dokument mit bösartigem Makro sieht wie folgt aus:

Das darin enthaltenen Makro versucht definitiv etwas zu verschleiern. Führen Sie das Makro daher nicht aus!

Von der Adresse bjh.de/sUku/ wird eine ausführbare Datei geladen. Es handelt sich dabei um das Trojanische Pferd „Emotet“. Laut Virustotal liegt die Erkennungsrate bei 20/66.

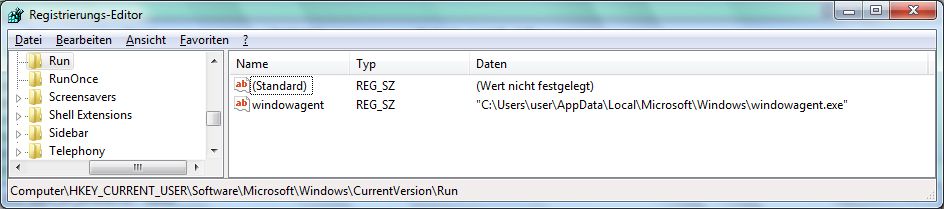

Der Trojaner klinkt sich in die Registry ein, damit er bei jedem PC-Start ausgeführt wird:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: windowagent

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\windowagent.exe“

Außerdem kommuniziert er mit der IP-Adresse 194.88.246.9:443.