Fwd: (Benutzername) von Pearl ([email protected]), Rosemarie ([email protected]) oder Cora ([email protected]) bringt eine bösartige Software!

Am Sonntag, den 03. Dezember 2017 (1. Advent) wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet. Achtung: Über ein Word-Makro wird eine bösartige Datei nachgeladen! Öffnen Sie daher nicht das Dokument!

Betreff: Fwd: (Benutzername)

Absender: Pearl ([email protected]), Rosemarie ([email protected]) oder Cora ([email protected])Hello,

Your Visa card ending in XXXX will be charged $3,187.26 shortly.

Take a look at attachment for details. Password is 1115.Thank you.

Achtung: Es handelt sich um eine gefälschte E-Mail! Öffnen Sie daher nicht das Dokument!

Die E-Mail besteht aus einem Bild, welches ein Passwort für die beigefügte Datei anzeigt. Das Passwort 1115 ist in allen E-Mails identisch. Die Anlage enthält den Benutzernamen mit der Endung „_scan.doc“, also z. B. max.mustermann_scan.doc

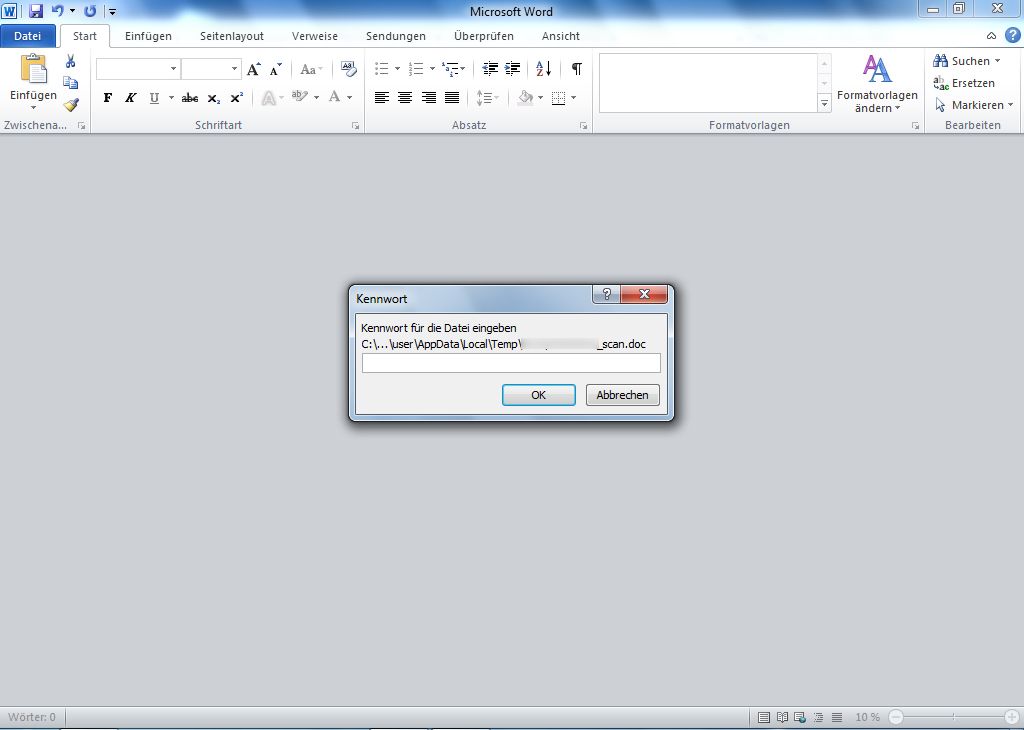

Das Word-Dokument fordert zunächst zur Passwort-Eingabe auf:

Kennwort

Kennwort für die Datei eingeben:

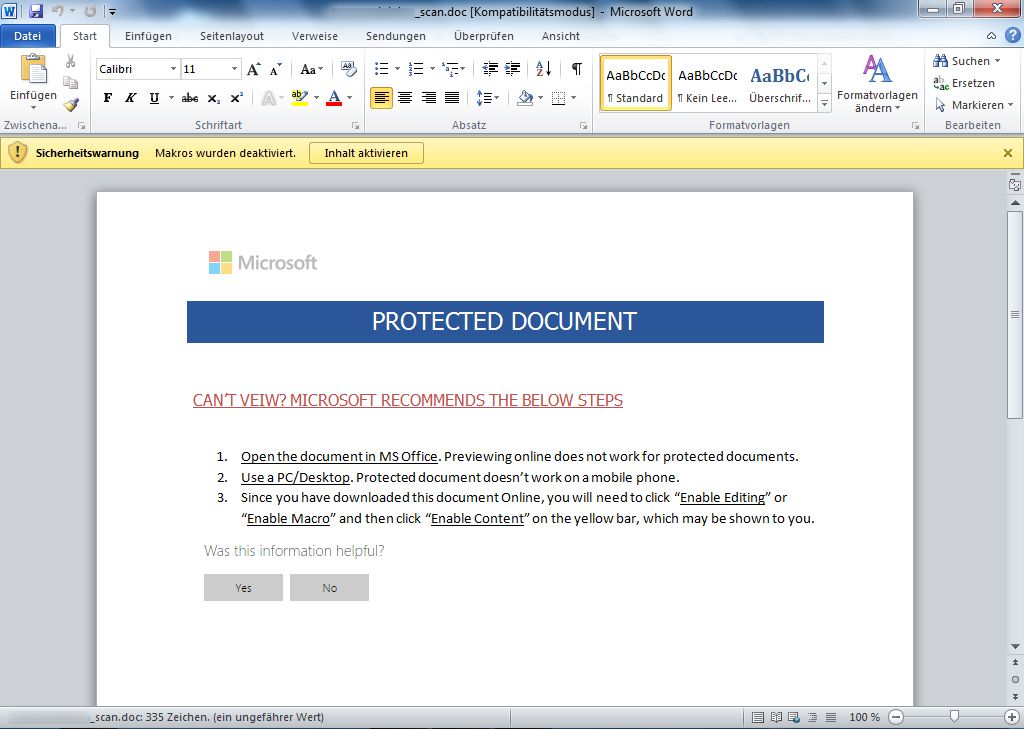

Danach sieht das Dokument so aus:

Microsoft

PROTECTED DOCUMENT

CAN’T VIEW? MICROSOFT RECOMMENDS THE BELOW STEPS

1 Open the document in MS Office. Previewing online does not work for protected documents.

2 Use a PC/Desktop. Protected document doesn’t work on a mobile phone.

3 Since you have downloaded this document Online, you will need to click „Enable Editing“ or „Enable Macro“ and then click „Enable Content“ on the yellow bar, which may be shown to you

Was this information helpful?

Yes No

Achtung: Es handelt sich um eine gefälschte Anzeige! Die unbekannten Absender wollen Sie nur dazu bringen, das Makro auszuführen.

Die Datei icon1.jpg würde von der Domain 6vt4gbkwnjfnyo6g.onion.link geladen. Laut Virustotal liegt die Erkennungsrate bei 14/67!

Nach der Ausführung würde die Datei u. a. als „svhost.exe“ in das Roaming-Verzeichnis kopiert.

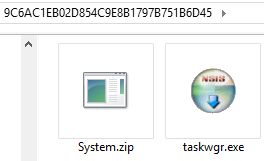

Außerdem wird ein Verzeichnis angelegt, in dem zwei Dateien liegen:

System.zip

taskwgr.exe

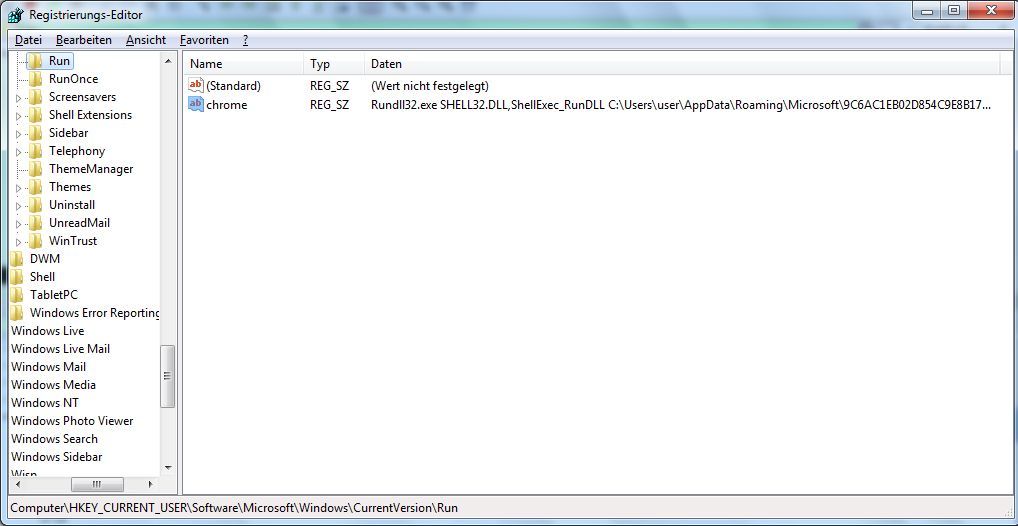

Per Registry wird dafür gesorgt, dass die taskwgr.exe bei jedem PC-Start ausgeführt wird:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: chrome

Daten: Rundll32.exe SHELL32.DLL,ShellExec_RunDLL C:\Users\user\AppData\Roaming\Microsoft\9C6AC1EB02D854C9E8B1797B751B6D45\taskwgr.exe