Pat due invoice notification von Melzner (Karosserie-Melzner GmbH) ([email protected]) oder Invoice Number 77463 von Jeff Shaw ([email protected]) bringt den Trojaner ‚Emotet‘

Am Montag, den 11. Dezember 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Die E-Mail stammt nicht von dem genannten Absender! Klicken Sie nicht auf den Link und öffnen Sie nicht das Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert!

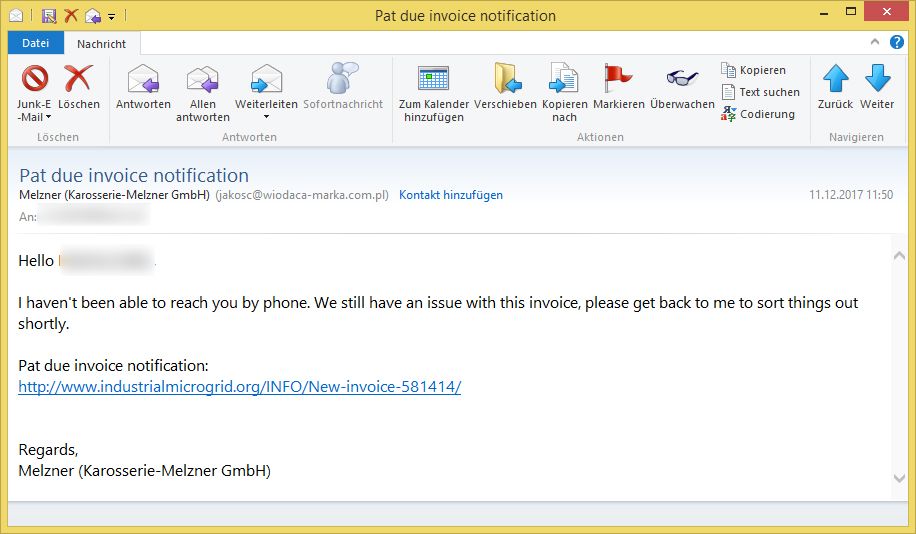

Betreff: Pat due invoice notification

Absender: Melzner (Karosserie-Melzner GmbH) ([email protected])Hello (Vorname Nachname),

I haven’t been able to reach you by phone. We still have an issue with this invoice, please get back to me to sort things out shortly.

Pat due invoice notification:

http://www.industrialmicrogrid.org/INFO/New-invoice-581414/Regards,

Melzner (Karosserie-Melzner GmbH)

Achtung: Es handelt sich um eine betrügerische E-Mail! Klicken Sie nicht auf den Link!

Neben dem o. g. Beispiel sind noch folgende E-Mails unterwegs:

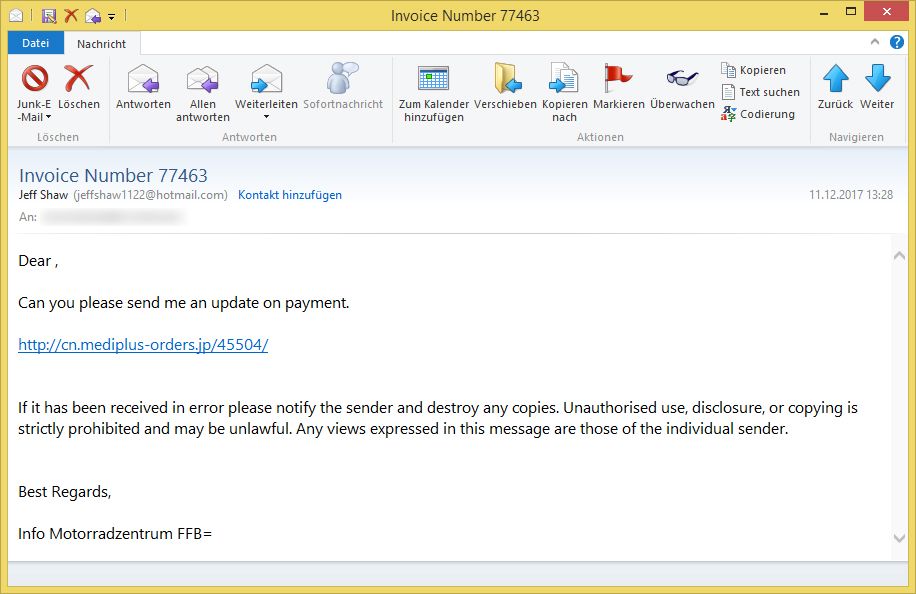

Betreff: Invoice Number 77463

Absender: Jeff Shaw ([email protected])Dear ,

Can you please send me an update on payment.

http://cn.mediplus-orders.jp/45504/

If it has been received in error please notify the sender and destroy any copies. Unauthorised use, disclosure, or copying is strictly prohibited and may be unlawful. Any views expressed in this message are those of the individual sender.

Best Regards,

Info Motorradzentrum FFB=

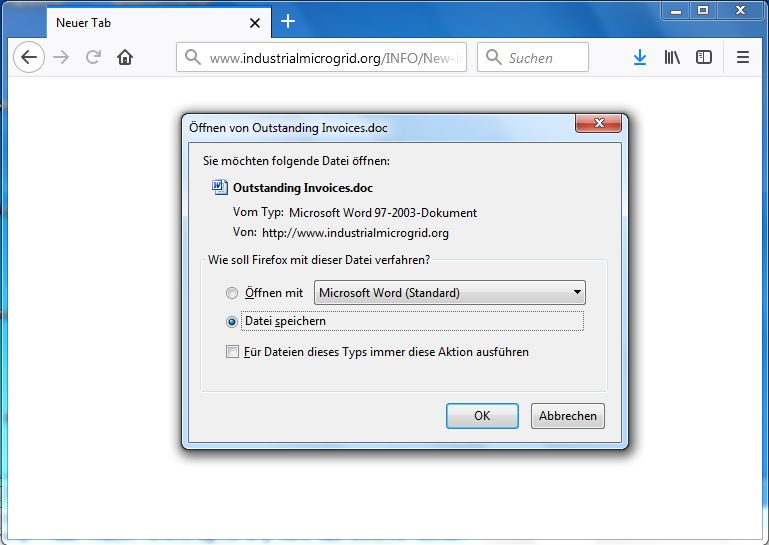

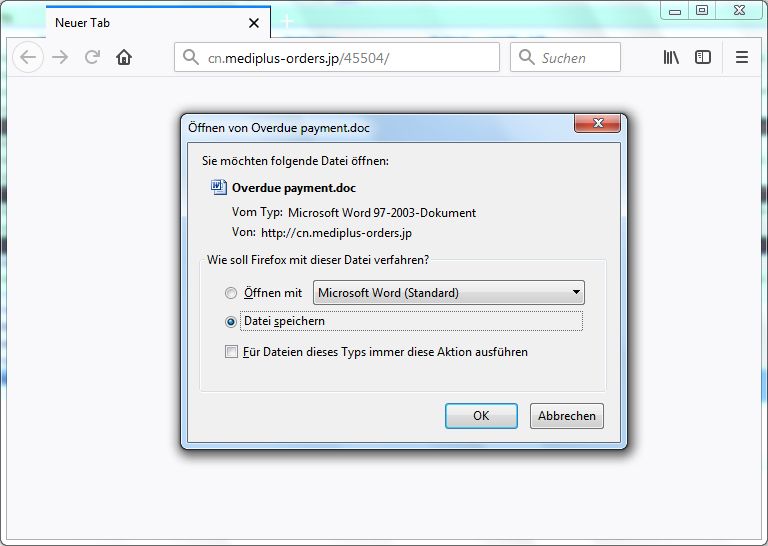

Der Link in der E-Mail verweist auf die Adresse

- www.industrialmicrogrid.org/INFO/New-invoice-581414/

- cn.mediplus-orders.jp/45504/

Von der Adresse wird eine Microsoft Word – Datei geladen:

Outstanding Invoices.doc

Overdue payment.doc

Öffnen Sie nicht die Datei!

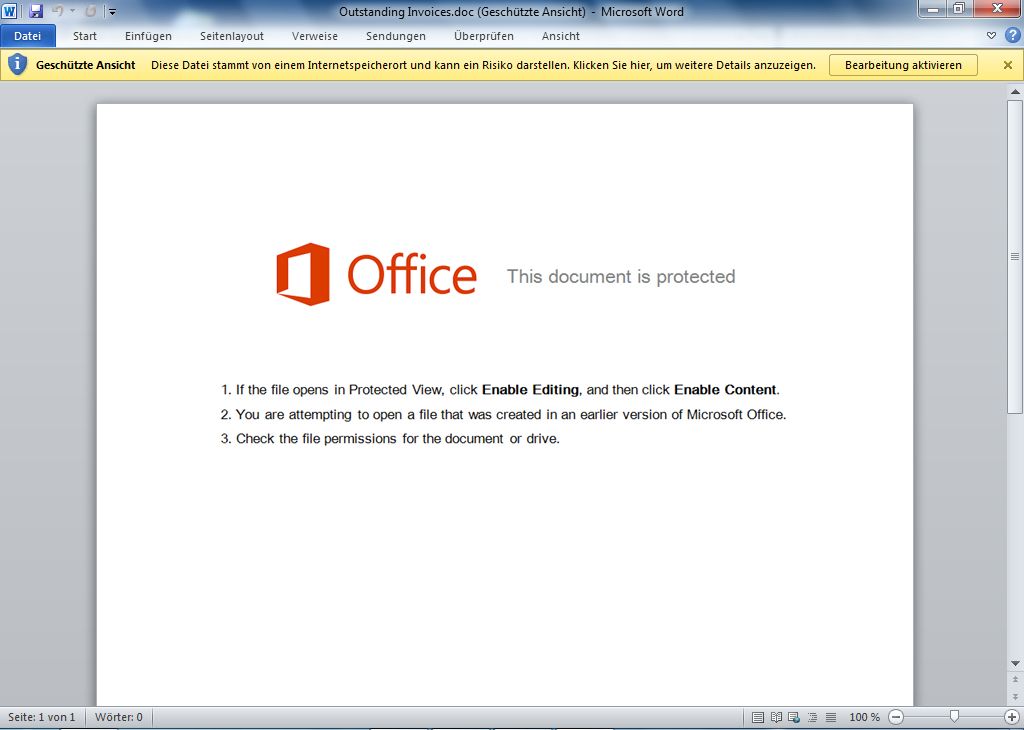

Die .doc-Datei enthält ein bösartiges Makro! Die Microsoft Word – Datei würde so aussehen:

Office

This document is protected

1 If the file opens in Protected View, click Enable Editing, and then click Enable Content.

2 You are attempting to open a file that was created in an earlier version of Microsoft Office.

3 Check the file permissions for the document or drive.

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von den Domains

- foxproyectos.com/xnLyN/

- www.ooofv.ru/1R9nvS8/

- www.futurex-spb.ru/qc8rh/

- eidos.org.ua/hwpLgfW/

- dota-store.ru/KsqcR1V/

eine Datei laden.

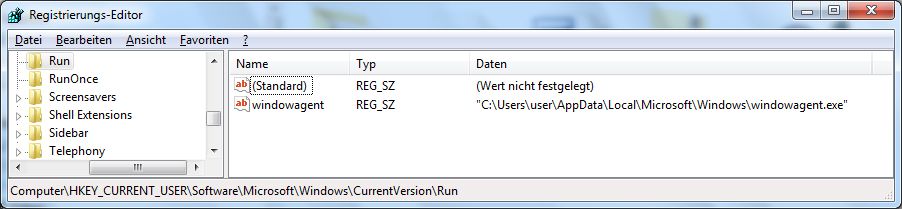

Nach der Ausführung legt sich das Programm (mit unterschiedlichen Namen) in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: windowagent

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\windowagent.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 13/68! Führen Sie das Programm daher nicht aus!

Nach der Infektion nimmt das Programm sowohl mit der IP-Adresse

- 62.210.187.97:443

Kontakt auf.