Ihr DHL Paket kommt am Dienstag, 14:00-17:00 Uhr. von DHL Transport-Team ([email protected]) oder DHL Support ([email protected]) bringt über ein Word-Dokument die bösartige Software ‚Emotet‘ und lädt einen Online-Banking-Trojaner nach!

Am Dienstag, den 31. Juli 2018 wurde durch unbekannte Dritte diverse betrügerische E-Mails in deutscher Sprache versendet, u. a. im Namen von DHL. Achtung: Die E-Mails stammen nicht von den darin genannten Absendern! Klicken Sie nicht auf den Link und öffnen Sie nicht das Microsoft Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert! Außerdem wird ein weiteres Trojanisches Pferd nachgeladen, welches im Online-Banking Geld klauen möchte (siehe unten).

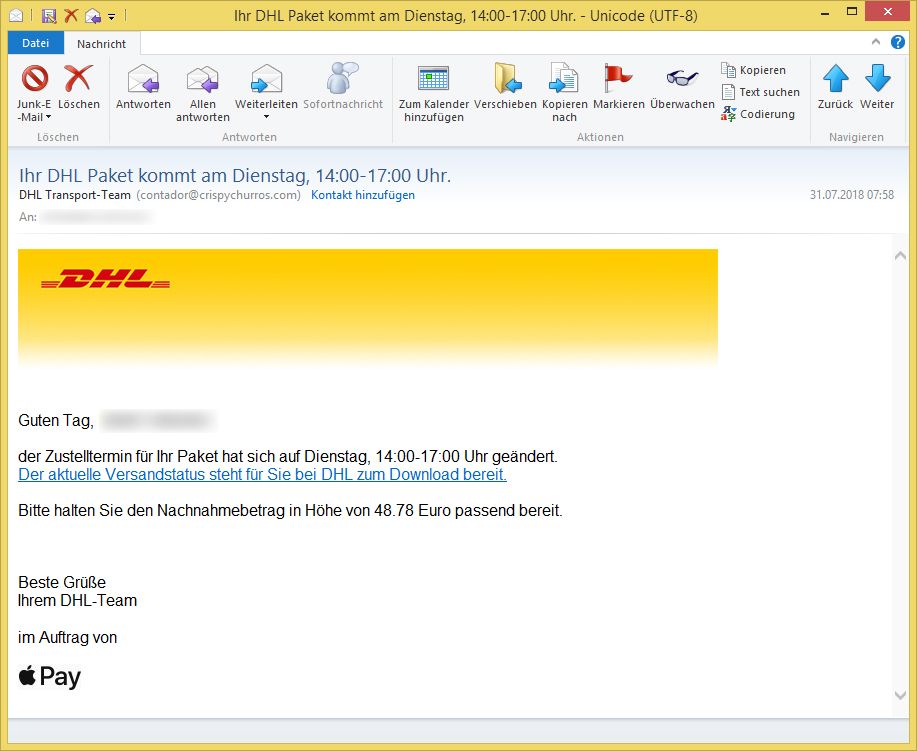

Betreff:

Ihr DHL Paket kommt am Dienstag, 14:00-17:00 Uhr.

Absender: DHL Transport-Team ([email protected])DHL

Guten Tag, (Vorname Nachname)

der Zustelltermin für Ihr Paket hat sich auf Dienstag, 14:00-17:00 Uhr geändert.

Der aktuelle Versandstatus steht für Sie bei DHL zum Download bereit.Bitte halten Sie den Nachnahmebetrag in Höhe von 48.78 Euro passend bereit.

Beste Grüße

Ihrem DHL-Team

im Auftrag von

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von dem darin genannten Absender! Öffnen Sie nicht den Link!

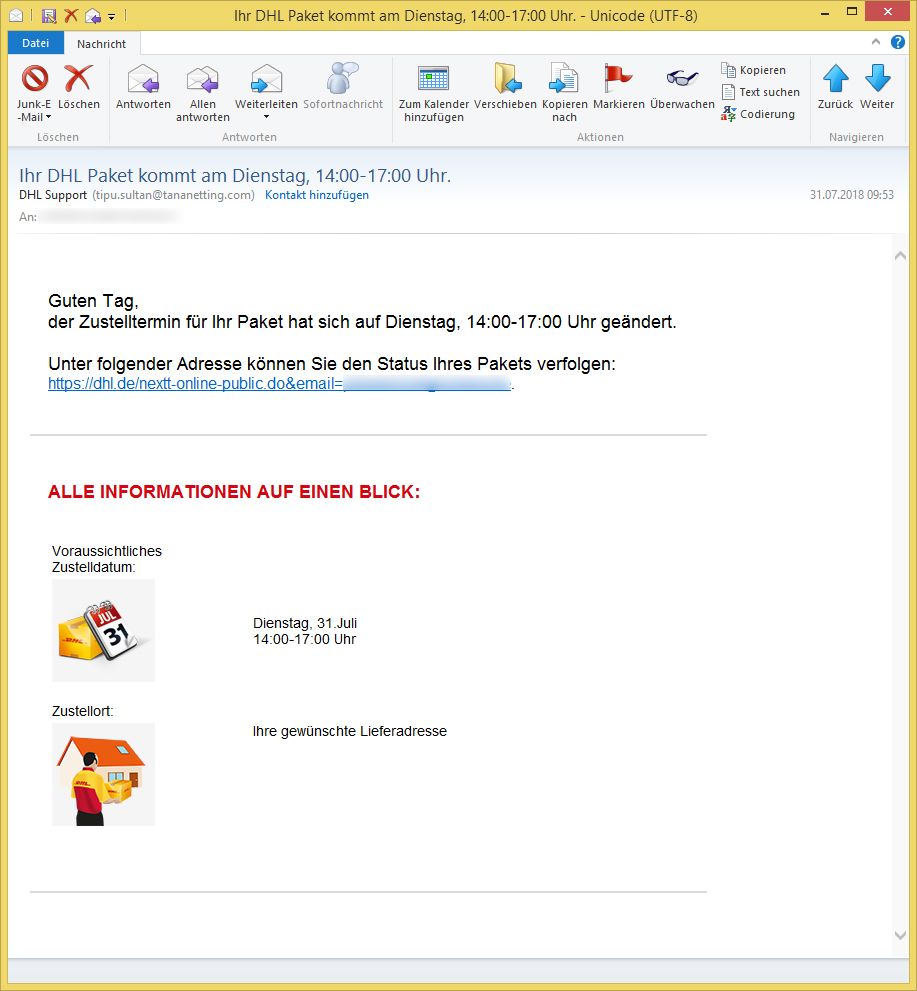

Neben der o. g. E-Mail gibt es auch noch folgende Darstellung:

Betreff: Ihr DHL Paket kommt am Dienstag, 14:00-17:00 Uhr.

Absender: DHL Support ([email protected])Guten Tag,

der Zustelltermin für Ihr Paket hat sich auf Dienstag, 14:00-17:00 Uhr geändert.Unter folgender Adresse können Sie den Status Ihres Pakets verfolgen:

https://dhl.de/nextt-online-public.do&email=(E-Mail-Adresse).ALLE INFORMATIONEN AUF EINEN BLICK:

Voraussichtliches Zustelldatum:

Dienstag, 31.Juli

14:00-17:00 UhrZustellort:

Ihre gewünschte Lieferadresse

Die verlinkten Adressen

- sallara.com.br/6qrhMfRH

- lecentenaire.be/KW4BIgSnby3KMj0

- itelework.com/MAFMV8pqV4gzoJFFe

laden eine Microsoft Word-Datei. Öffnen Sie nicht die Microsoft Word-Datei!

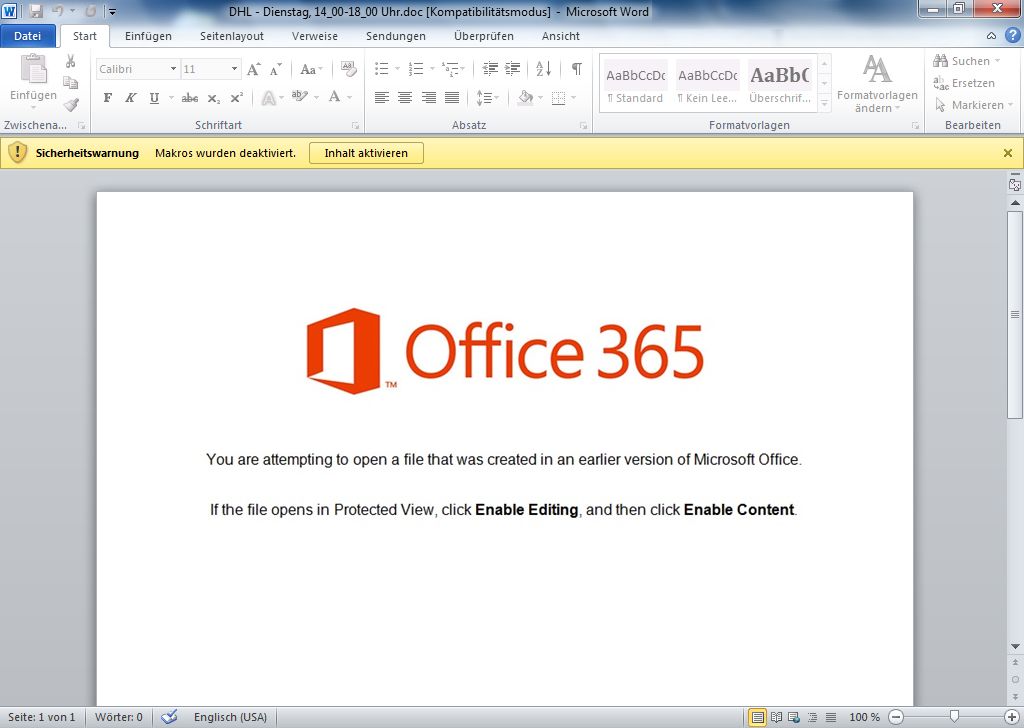

Die .doc-Datei enthält ein bösartiges Makro! Die Microsoft Word – Datei würde so aussehen:

Office 365

You are attempting to open a file that was created in an earlier version of Microsoft Office.

If the file opens in Protected View, click Enable Editing, and then click Enable Content.

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde eine Datei nachladen und ausführen.

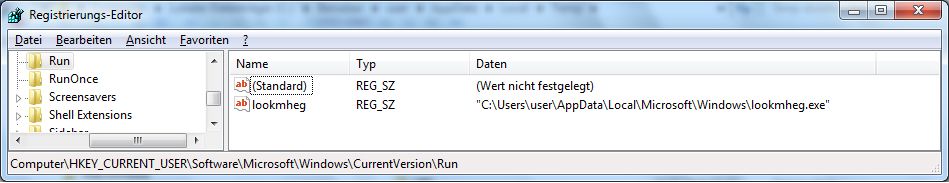

Nach der Ausführung legt sich das Programm (mit unterschiedlichen Namen) in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: lookmheg

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\lookmheg.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 18/66! Führen Sie das Programm daher nicht aus!

Neben dem Trojaner „Emotet“ wird auch ein weiterer Trojaner nachgeladen, bei dem es sich um einen Online-Banking-Trojaner handelt. Er legt sich sowohl in das Roaming-Verzeichnis (er legt dort ein Unterverzeichnis an) wie auch in das ProgramData-Verzeichnis. Laut Virustotal liegt dessen Erkennungsrate bei 16/68!

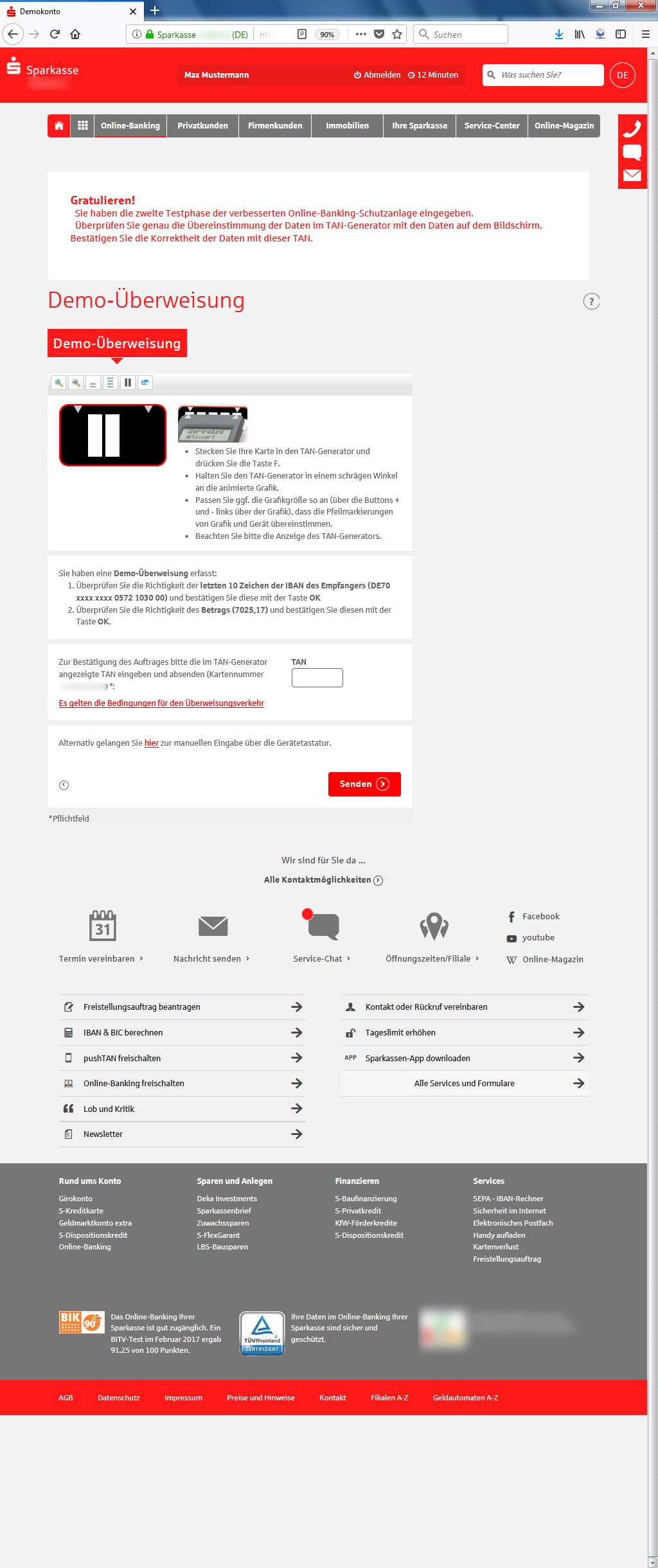

Der Trojaner würde nach der Anmeldung im Online-Banking einen angeblich notwendigen Test einer Überweisung vorgaukeln. Die Meldung stammt nicht von Ihrer Bank! Reagieren Sie nicht auf diesen Hinweis! Erzeugen Sie niemals eine TAN, wenn Sie keine Überweisung tätigen möchten!

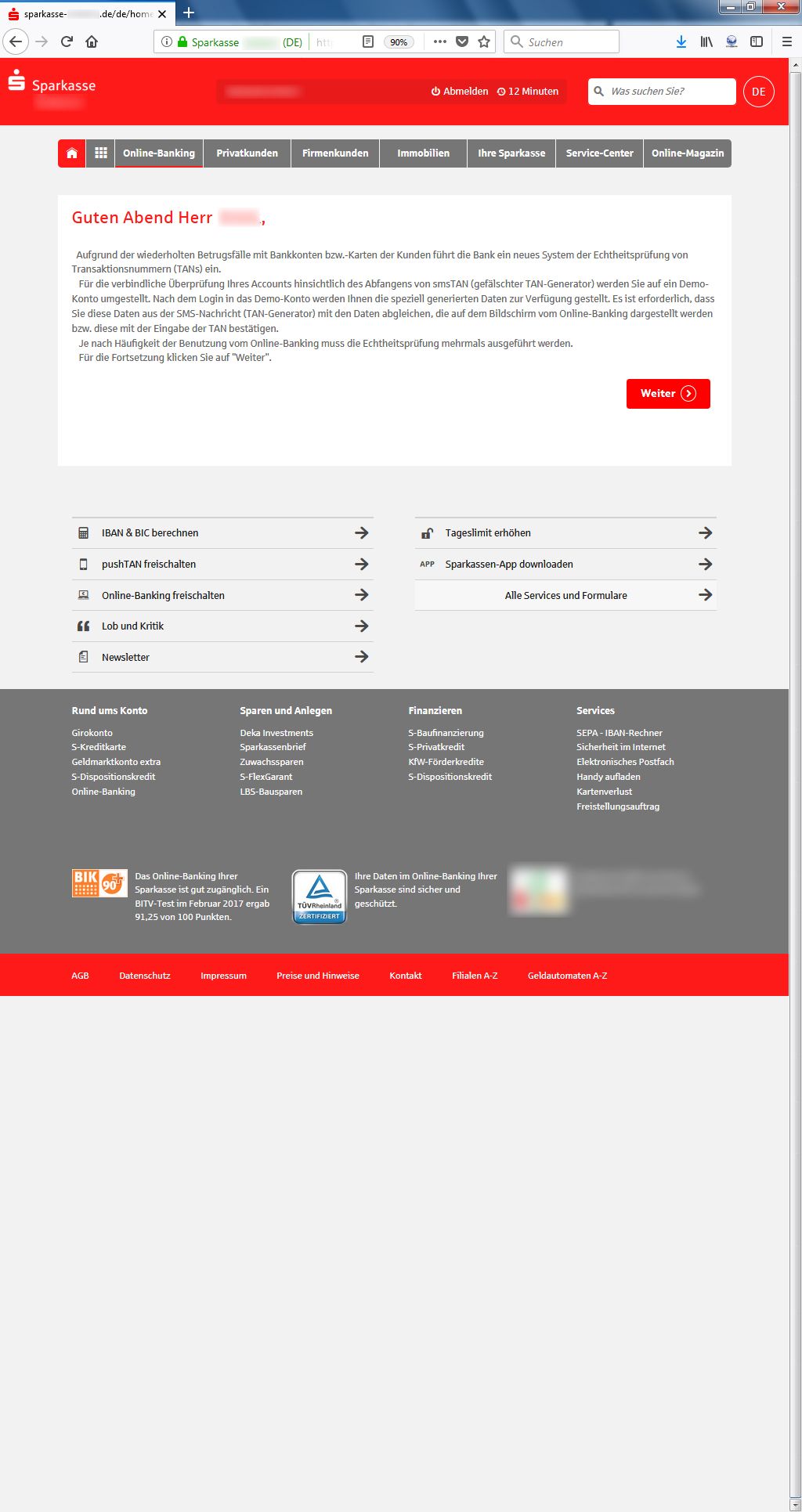

Guten Abend Herr (Nachname),

Aufgrund der wiederholten Betrugsfälle mit Bankkonten bzw.-Karten der Kunden führt die Bank ein neues System der Echtheitsprüfung von Transaktionsnummern (TANs) ein.

Für die verbindliche Überprüfung Ihres Accounts hinsichtlich des Abfangens von smsTAN (gefälschter TAN-Generator) werden Sie auf ein Demo-Konto umgestellt. Nach dem Login in das Demo-Konto werden Ihnen die speziell generierten Daten zur Verfügung gestellt. Es ist erforderlich, dass Sie diese Daten aus der SMS-Nachricht (TAN-Generator) mit den Daten abgleichen, die auf dem Bildschirm vom Online-Banking dargestellt werden bzw. diese mit der Eingabe der TAN bestätigen.

Je nach Häufigkeit der Benutzung vom Online-Banking muss die Echtheitsprüfung mehrmals ausgeführt werden.

Für die Fortsetzung klicken Sie auf „Weiter“.

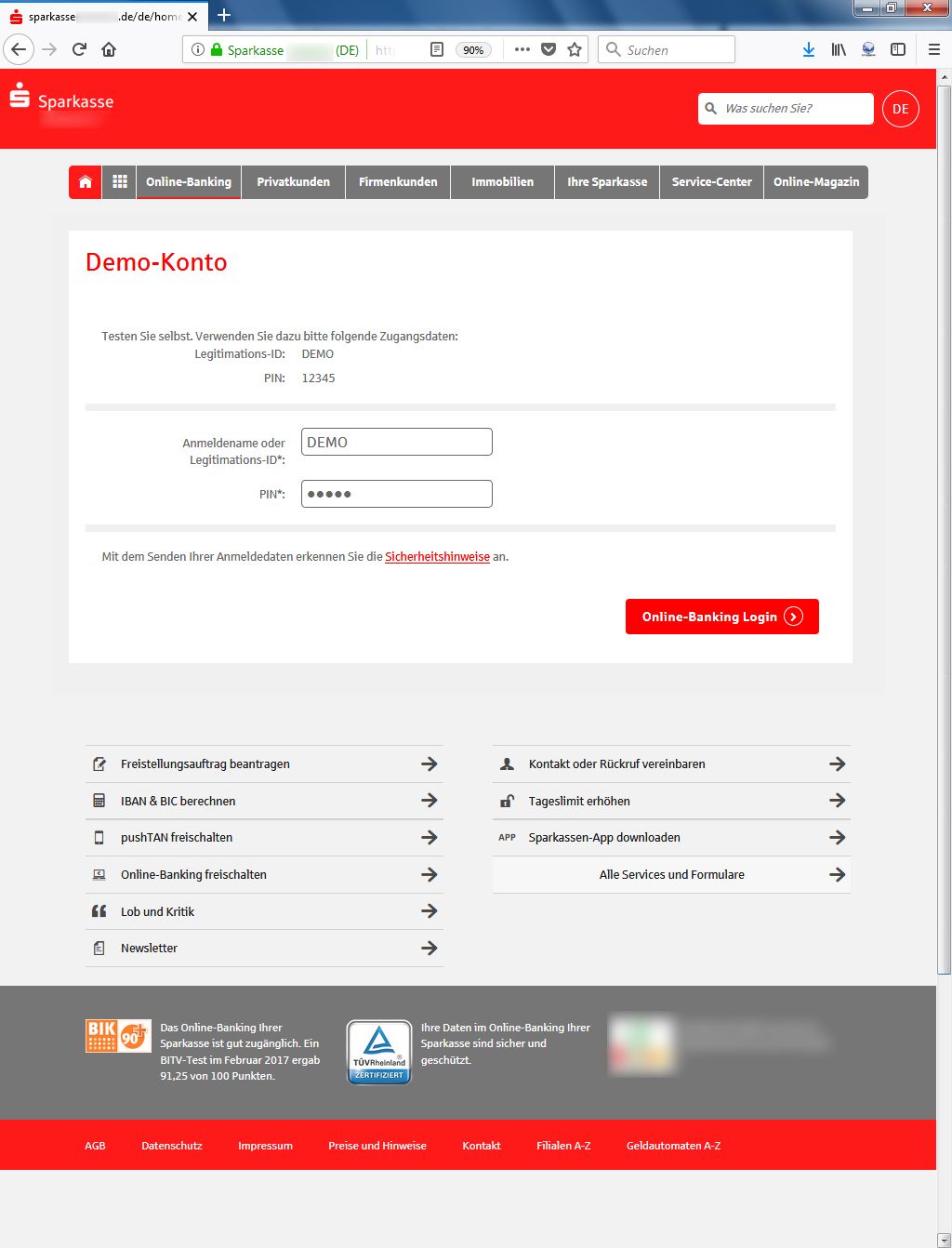

Danach würde das Trojanische Pferd eine Anmeldung in einem Demo-Zugang vorgaukeln. Da Sie sich noch nicht abgemeldet haben, befinden Sie sich aber immer noch in Ihrem Online-Banking! Brechen Sie den Vorgang daher ab!

Demo-Konto

Testen Sie selbst. Verwenden Sie dazu bitte folgende Zugangsdaten:

Legitimations-ID:

DEMOPIN:

12345Anmeldename oder

Legitimations-ID*:PIN*:

Mit dem Senden Ihrer Anmeldedaten erkennen Sie die Sicherheitshinweise an.

Danach würde es kurz dauern…

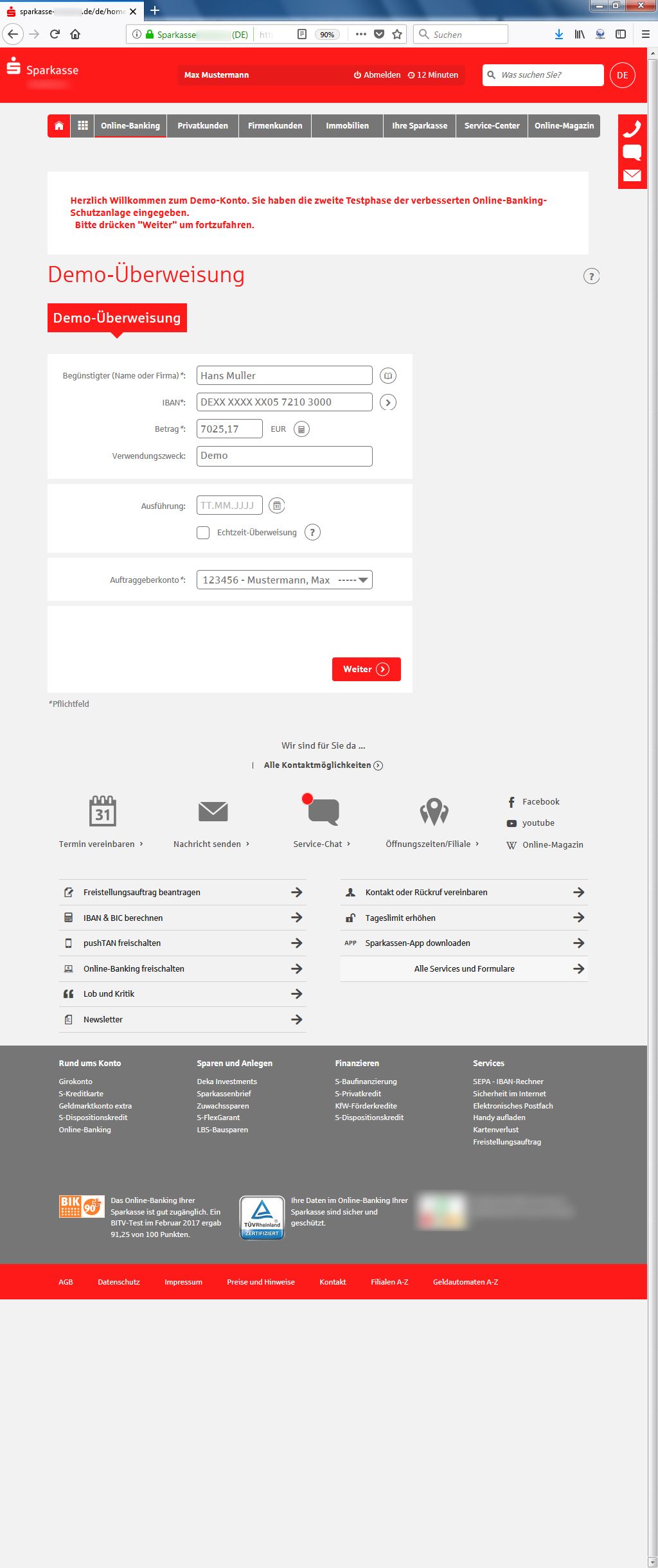

Danach würde die betrügerische Einblendung Sie dazu auffordern, eine Demo-Überweisung abzusenden. Folgen Sie nicht der Aufforderung! Ihre Bank oder Sparkasse würde Sie niemals eine Test- oder Demo-Überweisung bestätigen lassen! Jede im TAN-Generator (chipTAN), einer SMS (smsTAN) oder in der pushTAN-App (pushTAN) angezeigte Bankverbindung (IBAN, Betrag) dient immer einer echten Überweisung von einem echten Konto!

Herzlich Willkommen zum Demo-Konto. Sie haben die zweite Testphase der verbesserten Online-Banking-Schutzanlage eingegeben.

Bitte drücken „Weiter“ um fortzufahren.Demo-Überweisung

Anschließend werden Sie zur Erzeugung der TAN aufgefordert. Folgen Sie nicht der Anweisung! Brechen Sie den Vorgang ab!

Gratulieren!

Sie haben die zweite Testphase der verbesserten Online-Banking-Schutzanlage eingegeben.

Überprüfen Sie genau die Übereinstimmung der Daten im TAN-Generator mit den Daten auf dem Bildschirm. Bestätigen Sie die Korrektheit der Daten mit dieser TAN.

Haben Sie ähnliche Meldungen im Online-Banking gesehen? Rufen Sie umgehend Ihre Bank an und informieren Sie diese darüber! Sperren Sie Ihren Online-Banking-Zugang und überprüfen Sie Ihren Rechner auf eine Infektion! Außerhalb der Bank-Öffnungszeiten können Sie eine Sperre über die zentrale Sperr-Hotline 116 116 beauftragen.

Haben Sie die TAN bereits erzeugt und eingegeben? Rufen Sie umgehend Ihre Bank an und informieren Sie diese darüber! Sperren Sie Ihren Online-Banking-Zugang und überprüfen Sie Ihren Rechner auf eine Infektion! Außerhalb der Bank-Öffnungszeiten können Sie eine Sperre über die zentrale Sperr-Hotline 116 116 beauftragen. Erstatten Sie außerdem eine Anzeige bei der Polizei.