Achtung: gefälschte E-Mails amerikanischer Banken bringen die bösartige Software ‚Emotet‘: z. B. eBill Due Date Is Approaching von PaymentCenter ([email protected]@cobracenter.cl) oder Information von Citibank ([email protected]@unistal.com)

Am Mittwoch, den 03. Oktober 2018 (Tag der Deutschen Einheit) wurden durch unbekannte Dritte die folgenden betrügerischen E-Mails in englischer Sprache versendet. Achtung: Die E-Mails stammen nicht von den darin genannten Absendern (Banken)! Klicken Sie nicht auf die Links und öffnen Sie nicht die Microsoft Word-Dokumente! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert! Teilweise wird anschließend auch ein Online-Banking-Trojaner nachgeladen!

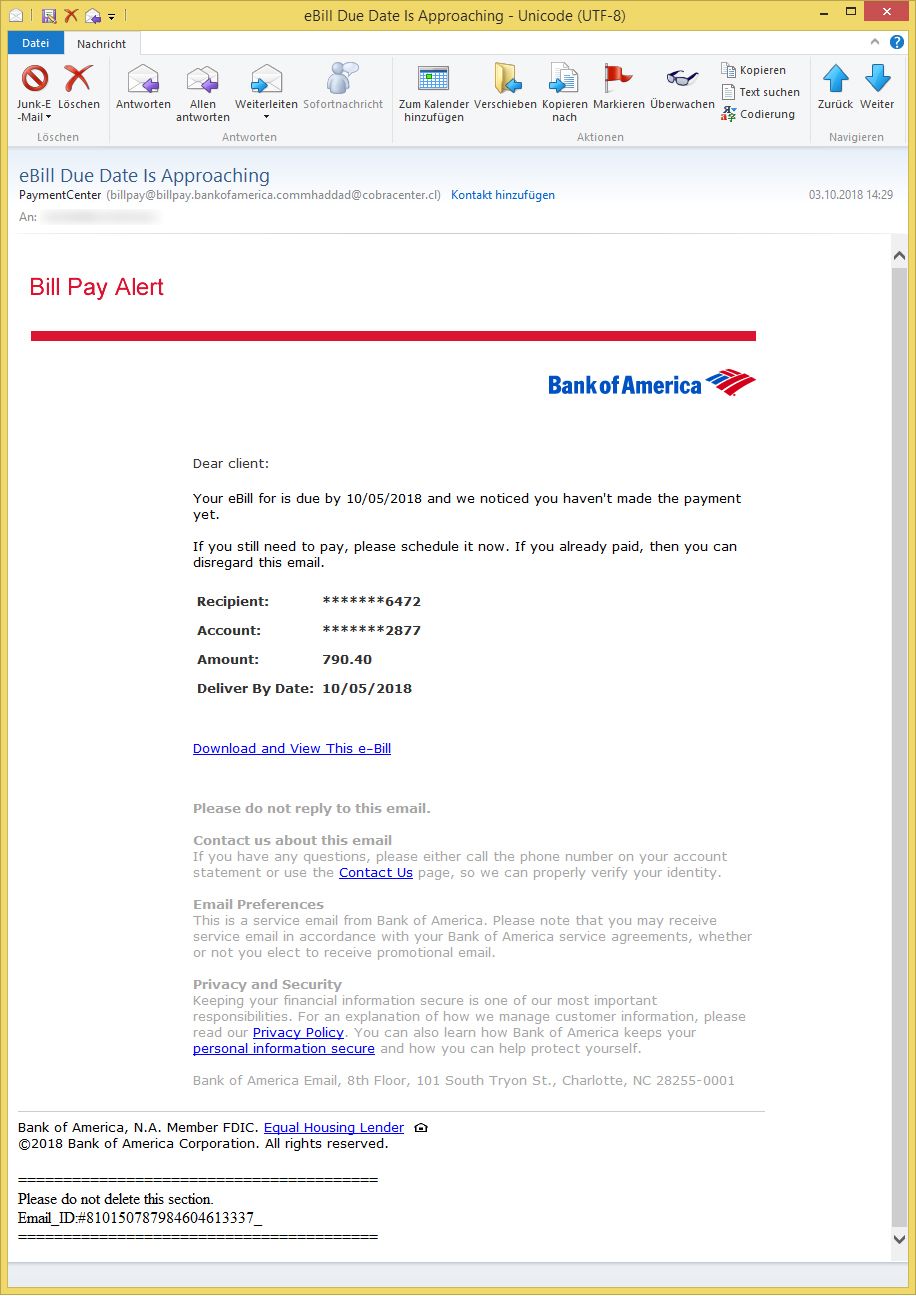

Betreff: eBill Due Date Is Approaching

Absender: PaymentCenter ([email protected]@cobracenter.cl)Bill Pay Alert

Bank of America

Dear client:

Your eBill for is due by 10/05/2018 and we noticed you haven’t made the payment yet.

If you still need to pay, please schedule it now. If you already paid, then you can disregard this email.

Recipient: *******6472

Account: *******2877

Amount: 790.40

Deliver By Date: 10/05/2018

Download and View This e‑Bill

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von dem darin genannten Absender! Öffnen Sie nicht die Anlage!

Neben der o. g. E-Mail gibt es auch noch folgende Variante:

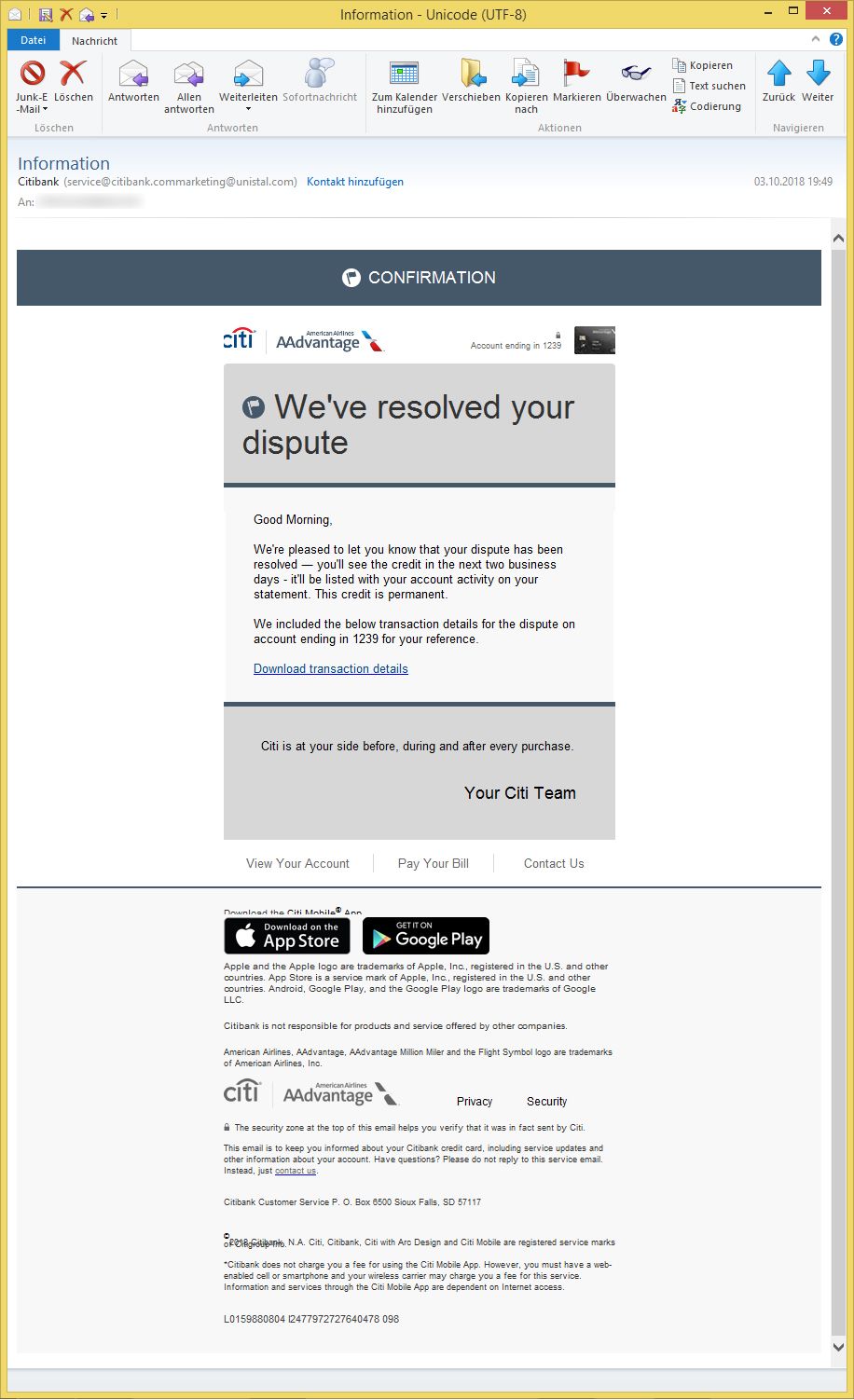

Betreff: Information

Absender: Citibank ([email protected]@unistal.com)i CONFIRMATION

Citi® American Airlines AAdvantage

Account ending in 1239

i

We’ve resolved your dispute

Good Morning,

We’re pleased to let you know that your dispute has been resolved ― you’ll see the credit in the next two business days – it’ll be listed with your account activity on your statement. This credit is permanent.

We included the below transaction details for the dispute on account ending in 1239 for your reference.

Download transaction details

Citi is at your side before, during and after every purchase.

Your Citi Team

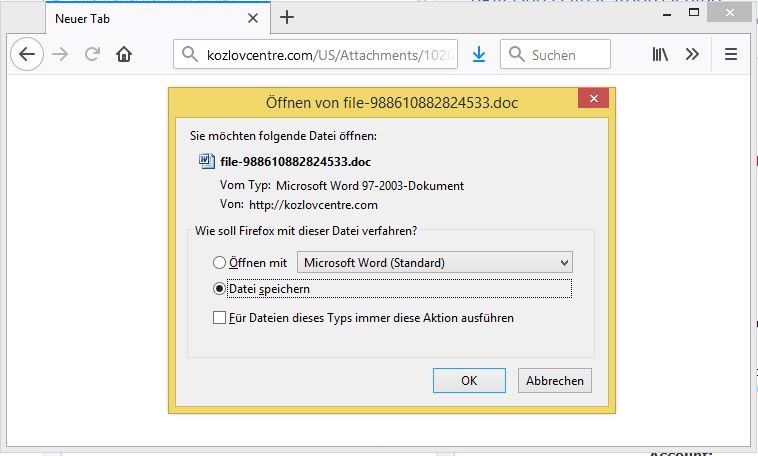

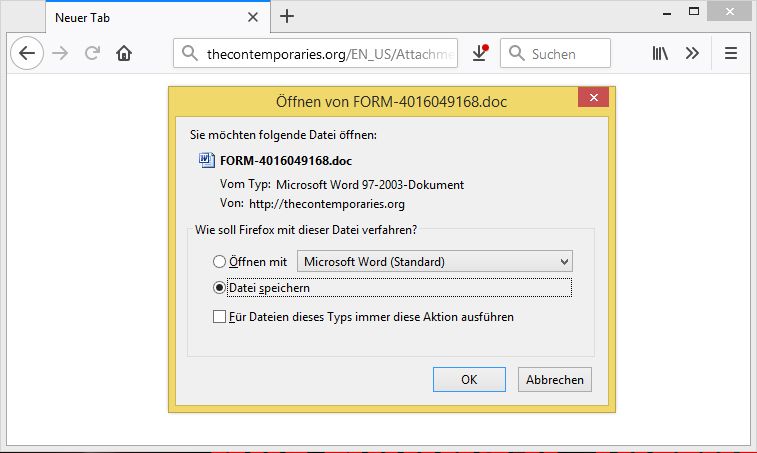

Die E-Mails kommen mit einem Link auf eine Microsoft Word – Datei:

- kozlovcentre.com/US/Attachments/102018

- thecontemporaries.org/EN_US/Attachments/10_18

file-988610882824533.doc

FORM-4016049168.doc

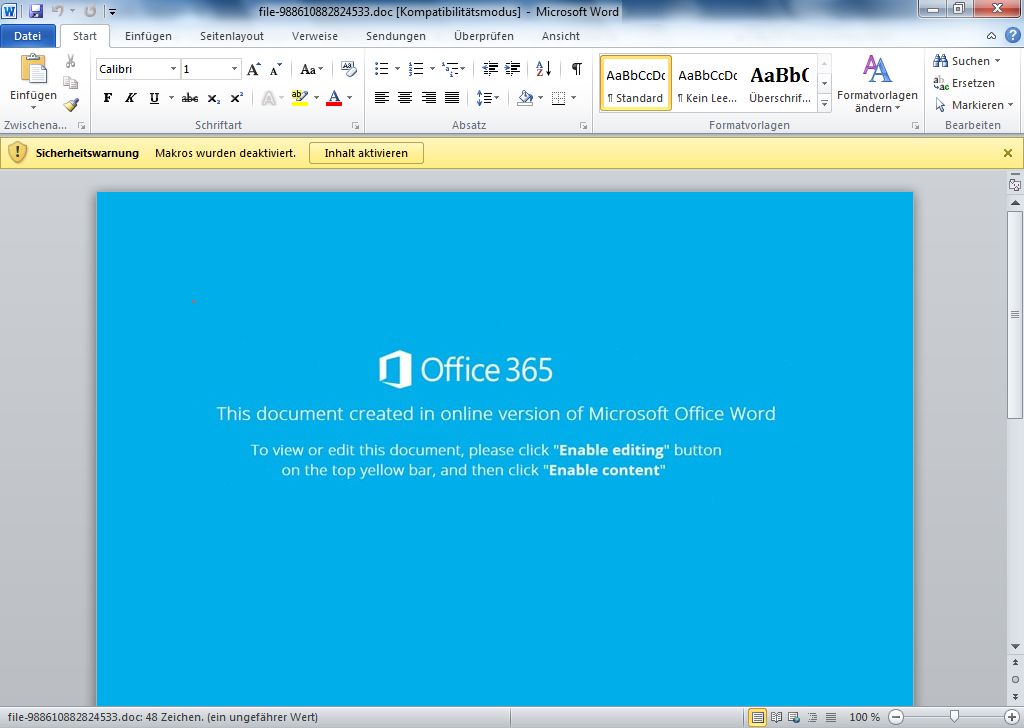

Öffnen Sie nicht die Microsoft Word-Datei! Die .doc-Datei enthält ein bösartiges Makro! Die Microsoft Word – Datei würde so aussehen:

Office 365

This document created in online version of Microsoft Office Word

To view or edit this document, please click ‚Enable editing‘ button on the top of the yellow bar, and then click ‚Enable content‘

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von der Adresse

- studio2321.com/9QT9H0mr

eine Datei nachladen und ausführen.

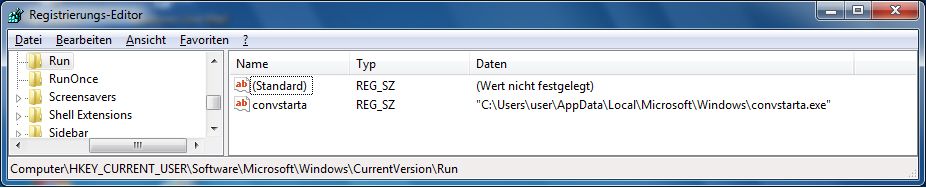

Nach der Ausführung legt sich das Programm (mit unterschiedlichen Namen) in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: convstarta

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\convstarta.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 17/68! Führen Sie das Programm daher nicht aus!

Nach der Infektion würde die bösartige Software mit der IP-Adresse 76.170.143.9:8080 Kontakt aufnehmen!