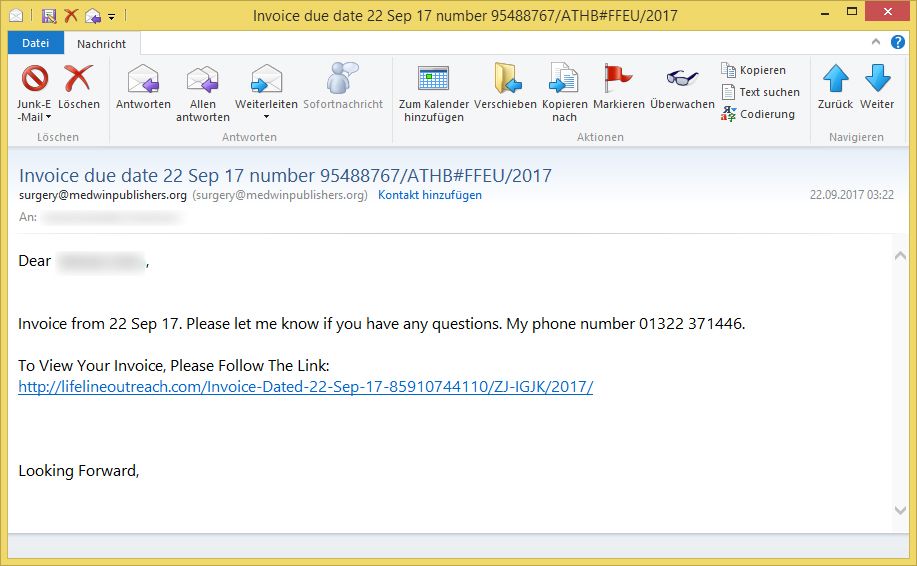

Invoice due date 22 Sep 17 number 95488767/ATHB#FFEU/2017 von [email protected]

Am Freitag, den 22. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Die Links laden über Word-Makros ein Trojanisches Pferd nach, welches den PC infiziert! Klicken Sie deswegen nicht auf den Link!

Betreff: Invoice due date 22 Sep 17 number 95488767/ATHB#FFEU/2017

Absender: [email protected]Dear (Vorname Nachname),

Invoice from 22 Sep 17. Please let me know if you have any questions. My phone number 01322 371446.

To View Your Invoice, Please Follow The Link:

http://lifelineoutreach.com/Invoice-Dated-22-Sep-17-85910744110/ZJ-IGJK/2017/Looking Forward,

Achtung: Es handelt sich um betrügerische E-Mails! Die E-Mail stammt nicht von dem genannten Absender! Klicken Sie nicht auf den Link!

Ähnliche E-Mails wurden sowohl in deutscher, wie auch englischer Sprache bereits Anfang der Woche versendet:

- ‚Rechnungs-Details D – 894-ID1534 (Vorname Nachname)‘ von [email protected] ([email protected]) oder ‚Scan 93159445550 (Vorname Nachname)‘ von [email protected] ([email protected]) oder ‚Scan RVHX – 892-MZY7672 (Vorname Nachname)‘ von [email protected]“

- Invoice #73984135 von [email protected]

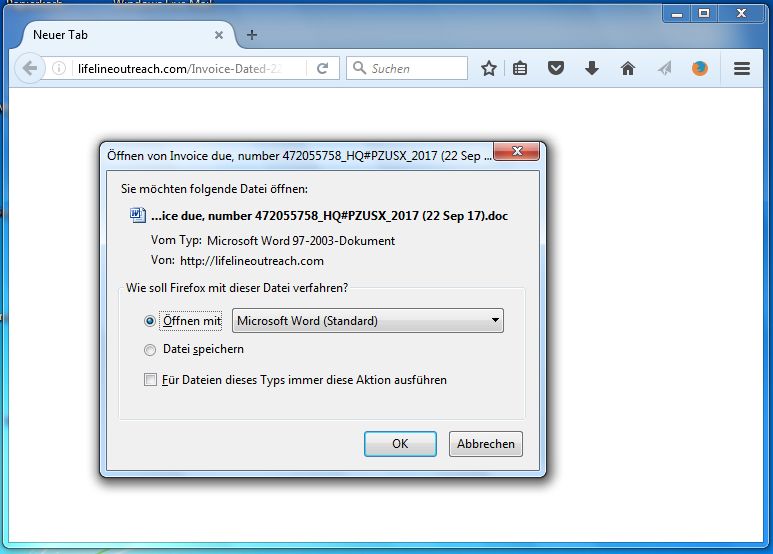

Der Link in der E-Mail verweist auf die Adresse:

- lifelineoutreach.com/Invoice-Dated-22-Sep-17-85910744110/ZJ-IGJK/2017/

Die Seite würde so aussehen:

Von der Adresse wird eine Microsoft Word – Datei wie z. B.

- Invoice due, number 472055758_HQ#PZUSX_2017 (22 Sep 17).doc

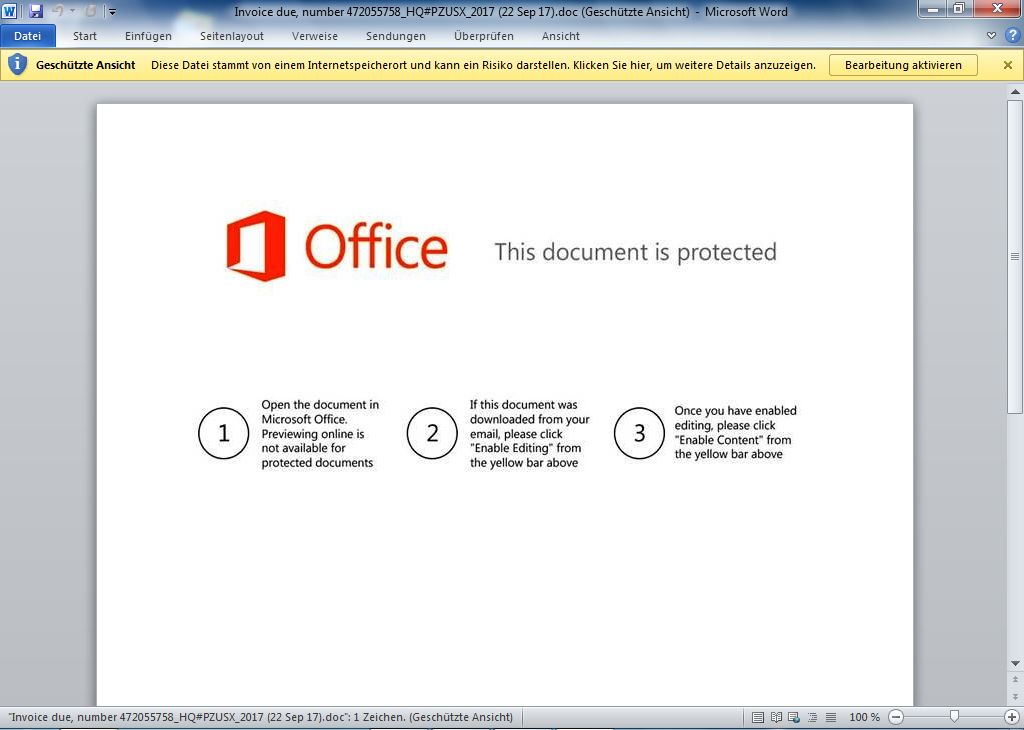

geladen. Öffnen Sie nicht die Dateien! Die .doc-Dateien enthalten ein bösartiges Makro! Die Microsoft Word – Dateien würden so aussehen:

Geschützte Ansicht

Diese Datei stammt von einem Internetspeicherort und kann ein Risiko darstellen. Klicken Sie hier, um weitere Details anzuzeigen.

Bearbeitung aktivierenOffice

This document is protected1 Open the document in Microsoft Office. Previewing online is not available for protected documents.

2 If this document was downloaded from your email, please click „Enable Editing“ from the yellow bar above

3 Once you have enabled editing, please click „Enable Content“ from the yellow bar above.

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von der Domain larissalentile.com/FDbdSQs/ eine Datei laden (64913.exe).

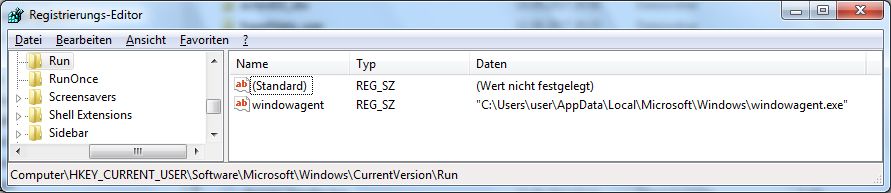

Nach der Ausführung legt sich das Programm in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: windowagent

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\windowagent.exe“

Erstaunlicher Weise liegt die Erkennungsrate für die „64913.exe“ laut Virustotal bei 0/59. Die Erkennungsrate für die unter Local abgelegte Datei liegt aber bereits bei 31/65: Emotet. Führen Sie das Programm daher nicht aus!