DGURQ8042725 oder Statement from (E-Mail-Adresse) bringt ein Trojanisches Pferd (Emotet)! Failure Notice von [email protected] erhalten?

Analog der deutschen Version (siehe Warnung „Ihre Online-Rechnung 574188964 vom 10.10.2017, Angebot ZVUYX-418448, Rechnung 2017-10-043829, Rechnung, 2017 #28961# von diversen E-Mail-Adressen bringt das Trojanische Pferd ‚Emotet'“) wurde am Dienstag, den 10. Oktober 2017 durch unbekannte Dritte die folgenden betrügerischen E-Mails in englischer Sprache versendet. Achtung: Die E-Mails stammen nicht von den genannten Absendern! Klicken Sie nicht auf die Links und öffnen Sie nicht das Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert!

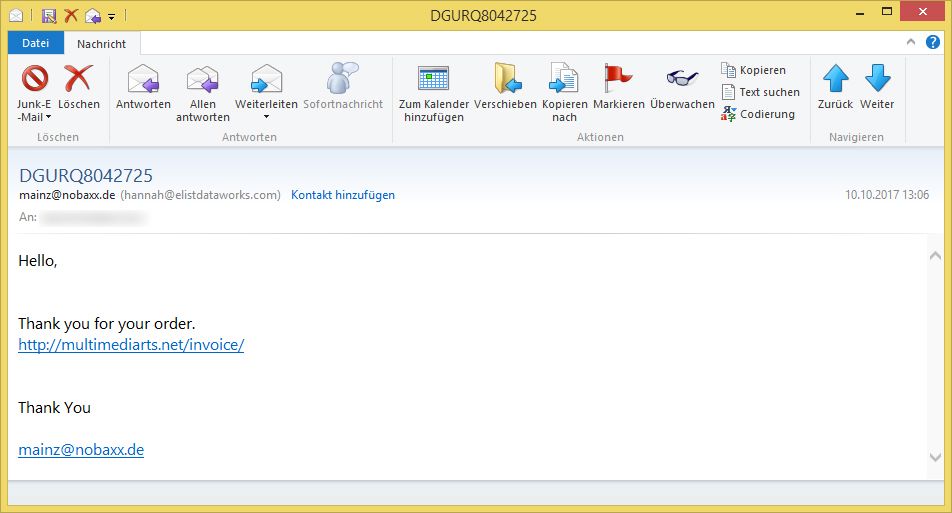

Betreff: DGURQ8042725

Absender: [email protected] ([email protected])Hello,

Thank you for your order.

http://multimediarts.net/invoice/Thank You

Achtung: Es handelt sich um eine betrügerisch E-Mail! Die E-Mail stammt nicht von dem genannten Absender! Klicken Sie nicht auf den Link!

Hier ein weiteres Beispiel:

Betreff: Statement from (E-Mail-Adresse)

Hi ,

Please find your invoice attached. Please note our payment terms and bank details shown on the bottom of the invoice.

http://charihome.com/new-order-upcoming/(E-Mail-Adresse)

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von dem genannten Absender! Klicken Sie nicht auf den Link!

Alternativ kann es sogar sein, dass Sie eine solche E-Mail bekommen haben:

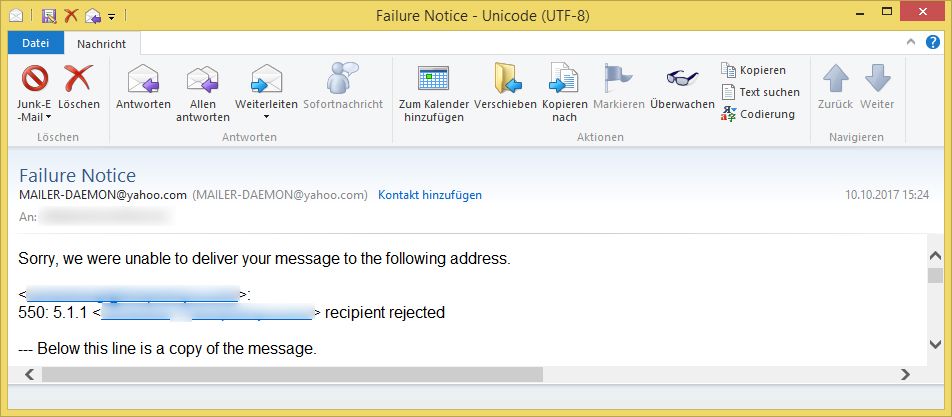

Betreff: Failure Notice

Absender: [email protected]Sorry, we were unable to deliver your message to the following address.

<(E-Mail-Adresse aus Ihrem Adressbuch)>:

550: 5.1.1 <(E-Mail-Adresse aus Ihrem Adressbuch)> recipient rejected— Below this line is a copy of the message.

bzw.

Betreff: Failure Notice

Absender: [email protected]Sorry, we were unable to deliver your message to the following address.

<(E-Mail-Adresse aus Ihrem Adressbuch)>:

Error code 475: Suspicious activity was detected on your account— Below this line is a copy of the message.

Betrüger versuchen in diesem Fall die Nachricht auch mit Ihrer E-Mail-Adresse zu versenden. Wenn es die Empfängeradresse nicht gibt oder andere Gründe gegen den Versand sprechen, bekommen Sie den Rückläufer. So sehen Sie, dass Dritte in Ihrem Namen eine E-Mail versendet haben.

Achtung: Unter Umständen hatten die Betrüger einen Zugriff auf Ihr Adressbuch oder haben Ihren Rechner infiziert. Das lässt sich derzeit nicht genau sagen.

Der Link in den E-Mails verweist auf die Adressen

- charihome.com/new-order-upcoming/

- multimediarts.net/invoice/

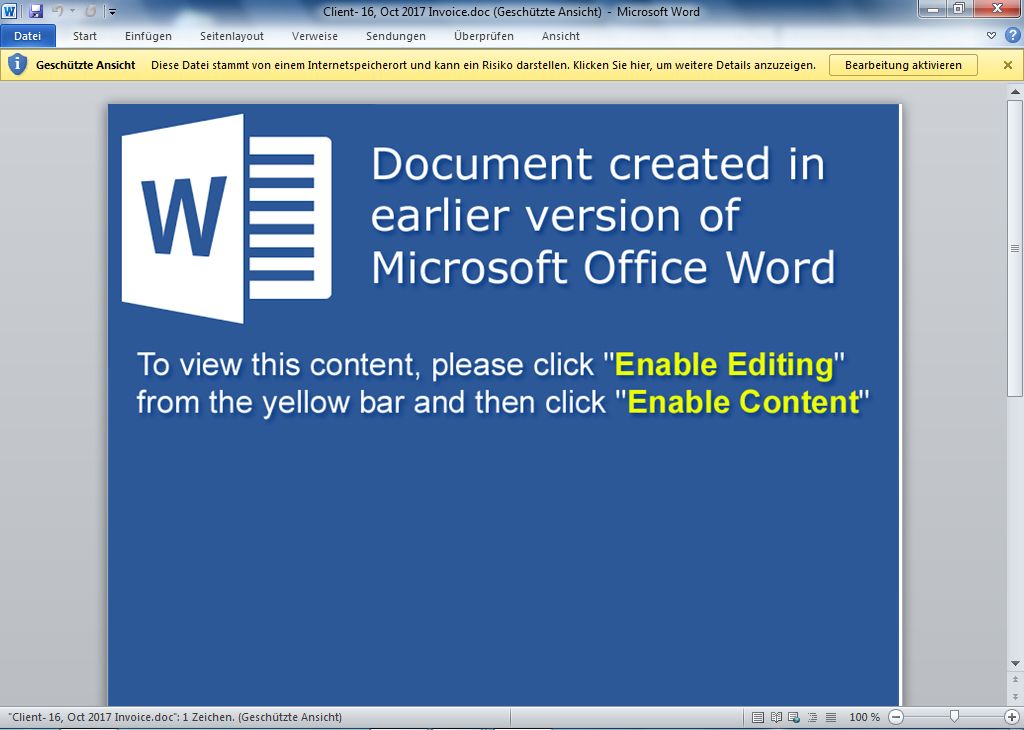

Von der Adresse wird eine Microsoft Word – Datei wie z. B.

Client- 16, Oct 2017 Invoice.doc

invoice.doc

geladen. Öffnen Sie nicht die Dateien! Die .doc-Dateien enthalten ein bösartiges Makro! Im Gegensatz zu den bisherigen Versionen würde die Microsoft Word – Dateien nun so aussehen:

Geschützte Ansicht

Diese Datei stammt von einem Internetspeicherort und kann ein Risiko darstellen. Klicken Sie hier, um weitere Details anzuzeigen.

Bearbeitung aktivierenDocument created in earlier version of Microsoft Office Word

To view this content, please click „Enable Editing“ from the yellow bar and then click „Enable Content“

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von der Domain artgiftsandmore.nl/eTrcRKo/ eine Datei laden.

65536.exe

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 27/64! Führen Sie das Programm daher nicht aus!