Zahlung + Versandstatus von Sparkasse ([email protected]), Zahlungsbestätigung – 3098052704 von Sparkassen-Finanzportal ([email protected]) oder Zahlung in Auftrag – 627095 von Sparkasse ([email protected]) lädt über ein Word-Dokument eine bösartige Software (‚Emotet‘) nach!

Am Montag, den 27. August 2018 wurden durch unbekannte Dritte betrügerische E-Mails in deutscher Sprache versendet, hier im Namen der Sparkassen. Achtung: Die E-Mails stammen nicht von der Sparkasse! Klicken Sie nicht auf den Link und öffnen Sie nicht das Microsoft Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert! Außerdem wird ein weiteres Trojanisches Pferd nachgeladen, welches im Online-Banking Geld klauen möchte (siehe unten).

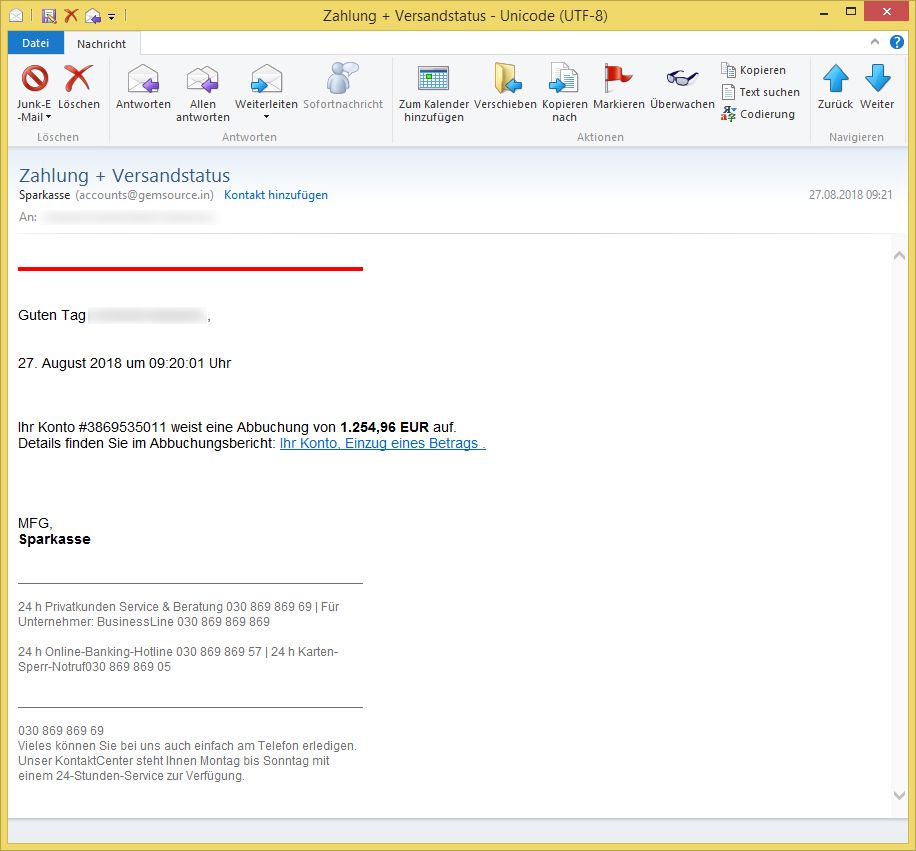

Betreff: Zahlung + Versandstatus

Absender: Sparkasse ([email protected])Guten Tag (Vorname Nachname),

27. August 2018 um 09:20:01 Uhr

Ihr Konto #3869535011 weist eine Abbuchung von 1.254,96 EUR auf.

Details finden Sie im Abbuchungsbericht: Ihr Konto, Einzug eines Betrags .MFG,

Sparkasse

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von der Sparkasse! Öffnen Sie nicht den Link!

Neben der o. g. E-Mail gibt es auch noch folgende Darstellung:

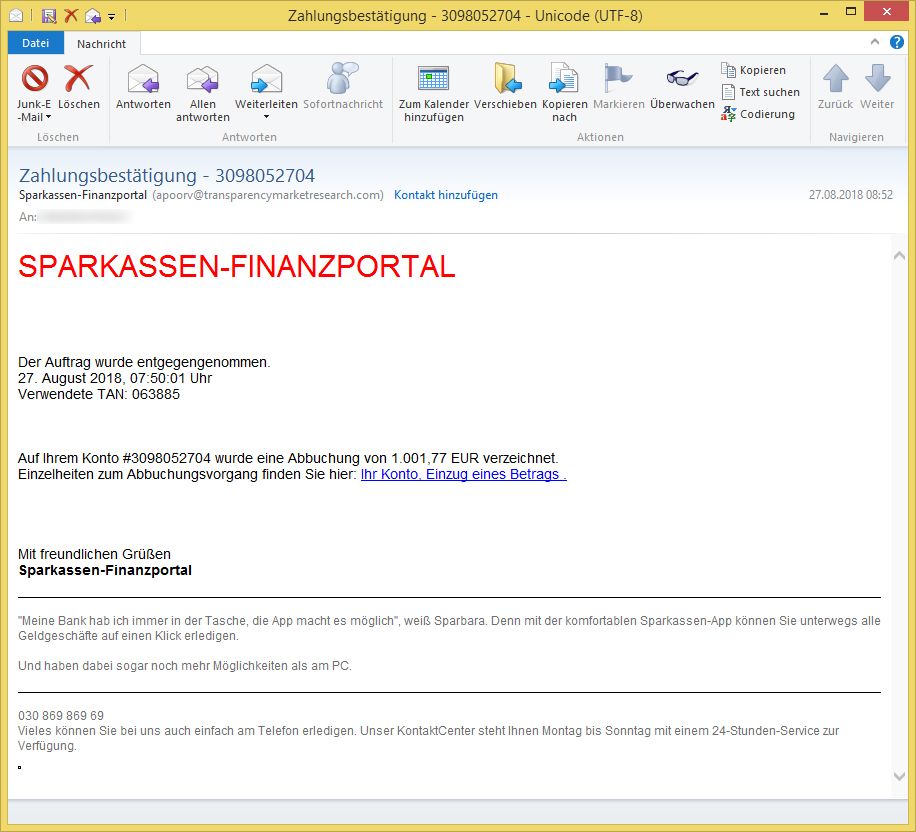

Betreff: Zahlungsbestätigung – 3098052704

Absender: Sparkassen-Finanzportal ([email protected])Sparkassen-Finanzportal

Der Auftrag wurde entgegengenommen.

27. August 2018, 07:50:01 Uhr

Verwendete TAN: 063885Auf Ihrem Konto #3098052704 wurde eine Abbuchung von 1.001,77 EUR verzeichnet.

Einzelheiten zum Abbuchungsvorgang finden Sie hier: Ihr Konto, Einzug eines Betrags .Mit freundlichen Grüßen

Sparkassen-Finanzportal

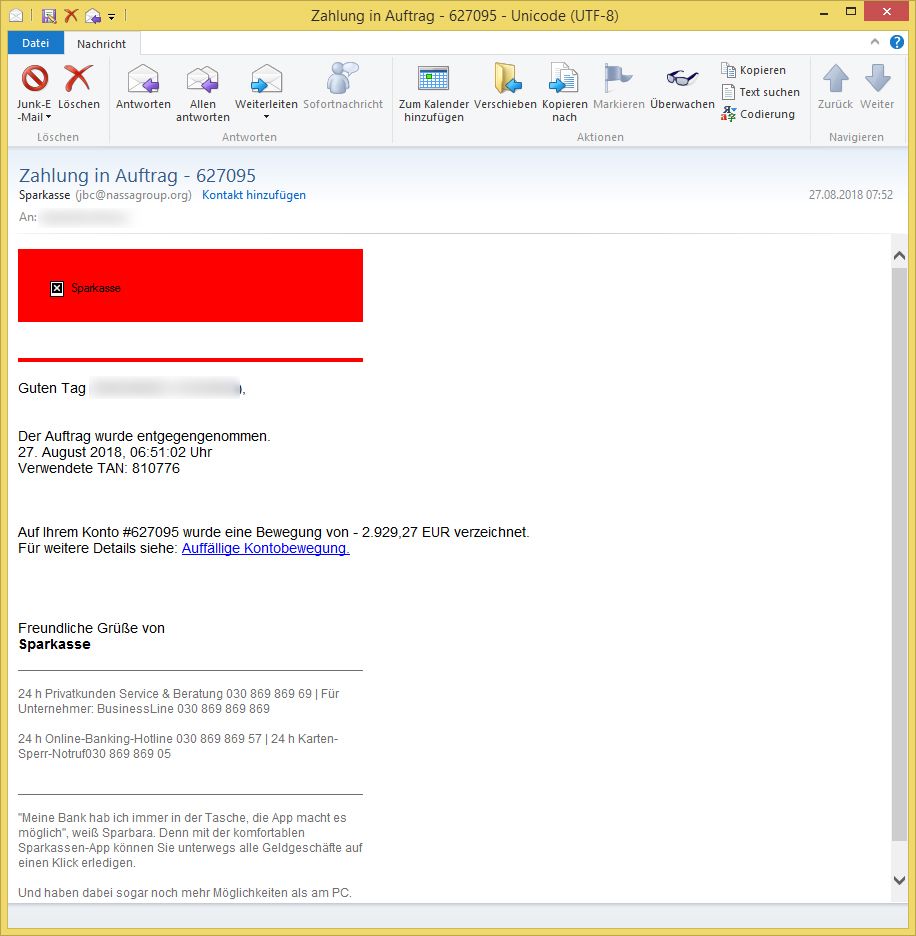

Betreff: Zahlung in Auftrag – 627095

Absender: Sparkasse ([email protected])Sparkasse

Guten Tag (Nachname), (Vorname),Der Auftrag wurde entgegengenommen.

27. August 2018, 06:51:02 Uhr

Verwendete TAN: 810776Auf Ihrem Konto #627095 wurde eine Bewegung von – 2.929,27 EUR verzeichnet.

Für weitere Details siehe: Auffällige Kontobewegung.Freundliche Grüße von

Sparkasse

Die verlinkten Adressen

- www.kirk666.top/pyjPUXCSS/biz/200-Jahre

- vatlieumoihanoi.com/ATX0Suu0FZ/de/PrivateBanking

- shaunwest.co.uk/lPfZ5v8tPffYvWYcQ/SWIFT/Service-Center

laden eine Microsoft Word-Datei. Öffnen Sie nicht die Microsoft Word-Datei!

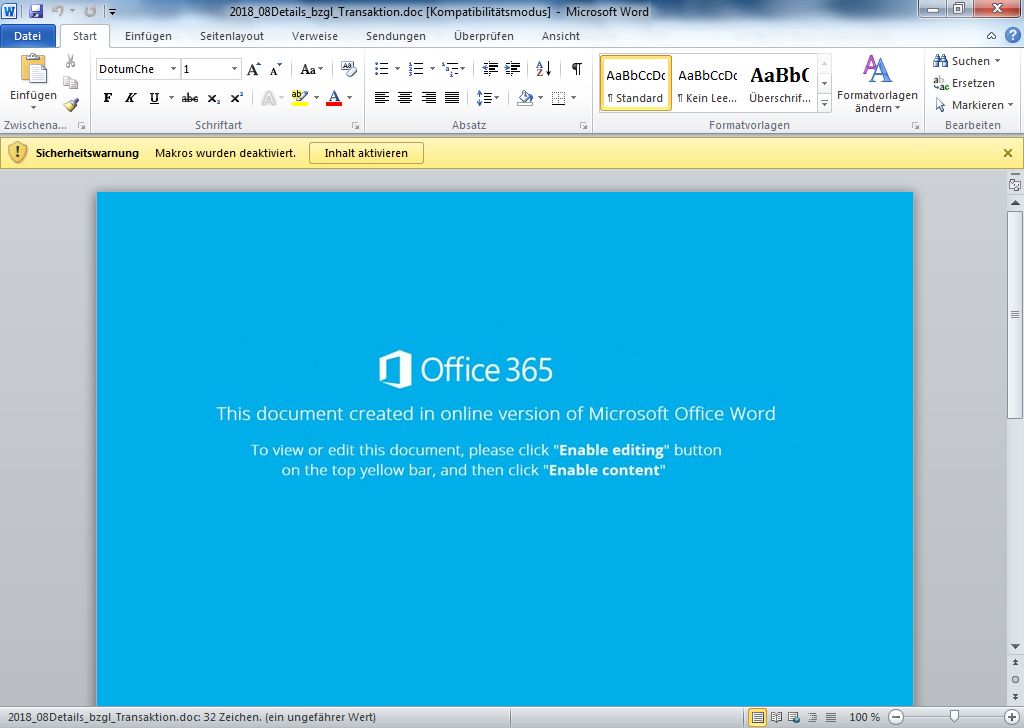

Die .doc-Datei enthält ein bösartiges Makro! Die Microsoft Word – Datei würde so aussehen:

Office 365

This document created in online version of Microsoft Office Word

To view or edit this document, please click „Enable editing“ button on the top yellow bar, and then click „Enable content“

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von Adressen wie

- studio-aqualuna.com/UpBe

- michiganbusiness.us/jBE6

eine Datei nachladen und ausführen.

lookmheg.exe

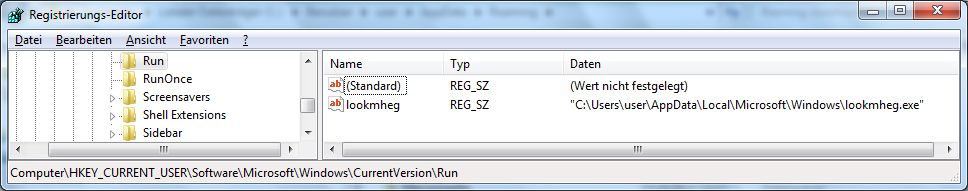

Nach der Ausführung legt sich das Programm (mit unterschiedlichen Namen) in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: lookmheg

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\lookmheg.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 17/67! Führen Sie das Programm daher nicht aus!

Neben dem Trojaner „Emotet“ wird auch ein weiterer Trojaner nachgeladen, bei dem es sich um einen Online-Banking-Trojaner handelt. Wie dieser an Ihr Geld kommen möchte, sehen Sie in der Warnung „Ihr DHL Paket kommt am Dienstag, 14:00-17:00 Uhr. von DHL Transport-Team ([email protected]) oder DHL Support ([email protected]) bringt über ein Word-Dokument die bösartige Software ‚Emotet‘ und lädt einen Online-Banking-Trojaner nach!“ vom 31.07.2018!