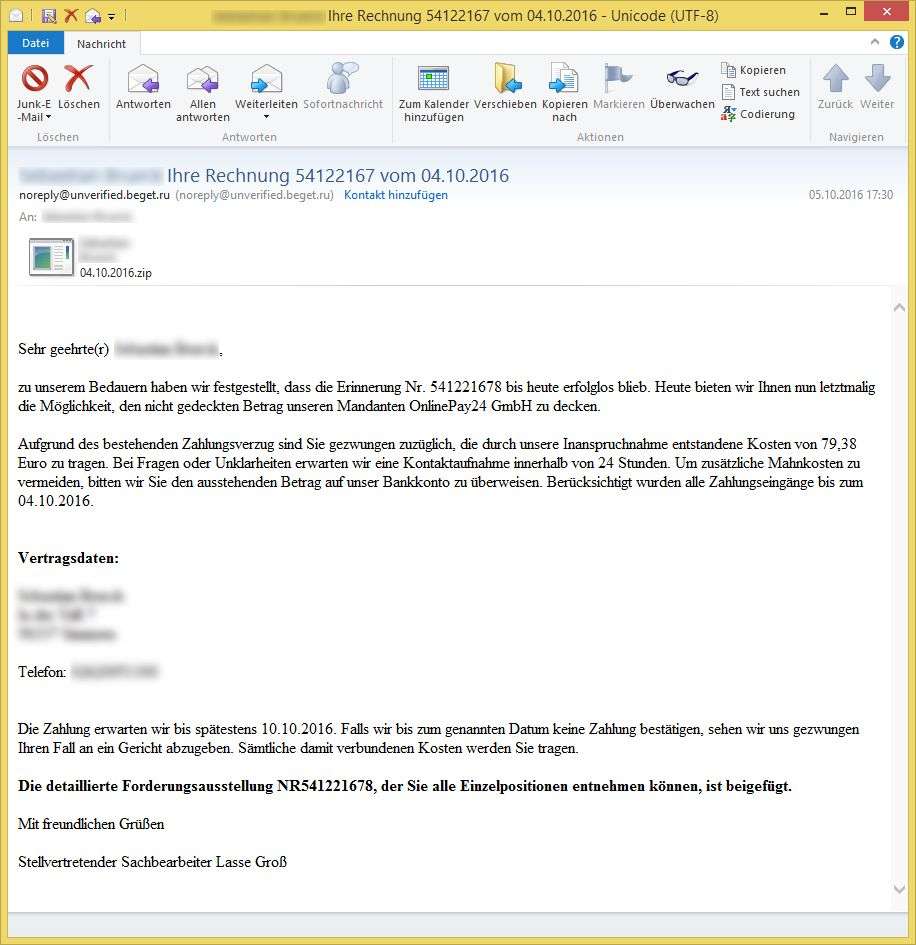

(Vorname Nachname) Ihre Rechnung 54122167 vom 04.10.2016 von [email protected]

Wie schon das ganze Jahr über wurde auch am Mittwoch, den 05. Oktober 2016 durch unbekannte Dritte die folgende E-Mail in deutscher Sprache versendet:

Betreff: (Vorname Nachname) Ihre Rechnung 54122167 vom 04.10.2016

Absender: [email protected]

Sehr geehrte(r) (Vorname Nachname),

zu unserem Bedauern haben wir festgestellt, dass die Erinnerung Nr. 541221678 bis heute erfolglos blieb. Heute bieten wir Ihnen nun letztmalig die Möglichkeit, den nicht gedeckten Betrag unseren Mandanten OnlinePay24 GmbH zu decken.

Aufgrund des bestehenden Zahlungsverzug sind Sie gezwungen zuzüglich, die durch unsere Inanspruchnahme entstandene Kosten von 79,38 Euro zu tragen. Bei Fragen oder Unklarheiten erwarten wir eine Kontaktaufnahme innerhalb von 24 Stunden. Um zusätzliche Mahnkosten zu vermeiden, bitten wir Sie den ausstehenden Betrag auf unser Bankkonto zu überweisen. Berücksichtigt wurden alle Zahlungseingänge bis zum 04.10.2016.

Vertragsdaten:(Vorname Nachname)

(Straße und Haus-Nr.)

(PLZ und Wohnort)Telefon: (Festnetz- oder Handy-Nr.)

Die Zahlung erwarten wir bis spätestens 10.10.2016. Falls wir bis zum genannten Datum keine Zahlung bestätigen, sehen wir uns gezwungen Ihren Fall an ein Gericht abzugeben. Sämtliche damit verbundenen Kosten werden Sie tragen.Die detaillierte Forderungsausstellung NR541221678, der Sie alle Einzelpositionen entnehmen können, ist beigefügt.

Mit freundlichen Grüßen

Stellvertretender Sachbearbeiter Lasse Groß

Die E-Mail mit dem Betreff „(Vorname Nachname) Ihre Rechnung 54122167 vom 04.10.2016“ spricht von einer angeblich offenen Forderung der OnlinePay24 GmbH. Die E-Mail ist gefälscht! Insbesondere die enthaltenen persönlichen Daten und die angebliche Forderung sollen Sie dazu bewegen, die Anlage zu öffnen und auszuführen.

Ähnliche E-Mails gab es in der Vergangenheit mit Namen / E-Mail-Adressen von eBay, PayPal, Amazon, GiroPay, Pay Online GmbH, OnlinePayment GmbH, Online Pay GmbH, …

Keine der darin genannten Firmen hat mit der E-Mail etwas zu tun. Auch der darin genannte Rechtsanwalt hat damit nichts zu tun (sofern es den Namen überhaupt gibt). Klicken Sie nicht auf die Anlage und führen Sie die darin enthaltene .com – Datei nicht aus!

Nach dem Öffnen der „(Vorname Nachname) 04.10.2016.zip“ befindet sich darin ein weiteres ZIP-Archiv mit dem Namen „04.10.2016 (Vorname Nachname).zip“. In diesem zweiten ZIP-Archiv befindet sich dann die ausführbare (und bösartige) Datei „04.10.2016 (Vorname Nachname).com“.

Nach dem Ausführen der Datei würden teilweise täglich verschiedene bösartige Dateien nachgeladen und zur Ausführung gebracht. Zunächst würde Ihnen ein Grund angezeigt, warum nach dem Öffnen der Datei nichts passiert:

Acrobat Reader

Can not view a PDF in a web browser, or the PDF opens outside the browser.

In Wirklichkeit wäre natürlich niemals ein PDF geöffnet worden. Es handelt sich um ein ausführbares Programm, welches Ihren PC infiziert. Hier einige Beispiele der nachgeladenen Dateien:

- algae-52.exe (Virustotal zeigt eine Erkennungsrate von 26/56)

- bending-11.exe (Virustotal zeigt eine Erkennungsrate von 24/56)

- buoyancy-51.exe (Virustotal zeigt eine Erkennungsrate von 41/56)

- chloride-8.exe (Virustotal zeigt eine Erkennungsrate von 12/56)

- diode-6.exe (Virustotal zeigt eine Erkennungsrate von 15/56)

- eia232-01.exe (Virustotal zeigt eine Erkennungsrate von 9/56)

- enzyme-87.exe (Virustotal zeigt eine Erkennungsrate von 36/56)

- esbga-53.exe (Virustotal zeigt eine Erkennungsrate von 15/56)

- gaasfet-2.exe (Virustotal zeigt eine Erkennungsrate von 37/56)

- geometry-09.exe (Virustotal zeigt eine Erkennungsrate von 19/56)

- glonass-9.exe (Virustotal zeigt eine Erkennungsrate von 13/56)

- glonass-40.exe (Virustotal zeigt eine Erkennungsrate von 26/56)

- gluon-66 (Virustotal zeigt eine Erkennungsrate von 38/56)

- hertz-1 (Virustotal zeigt eine Erkennungsrate von 18/56)

- kcmil-76 (Virustotal zeigt eine Erkennungsrate von 28/56)

- kcmil-95 (Virustotal zeigt eine Erkennungsrate von 25/56)

- kilobits-81 (Virustotal zeigt eine Erkennungsrate von 28/56)

- median-89 (Virustotal zeigt eine Erkennungsrate von 8/56)

- optics-7 (Virustotal zeigt eine Erkennungsrate von 40/56)

- prochot-3 (Virustotal zeigt eine Erkennungsrate von 30/56)

- shutdown-62 (Virustotal zeigt eine Erkennungsrate von 41/56)

- switcher-20 (Virustotal zeigt eine Erkennungsrate von 28/56)

- taper-04 (Virustotal zeigt eine Erkennungsrate von 41/56)

- transfer-6 (Virustotal zeigt eine Erkennungsrate von 25/56)

- wedge-6 (Virustotal zeigt eine Erkennungsrate von 29/56)

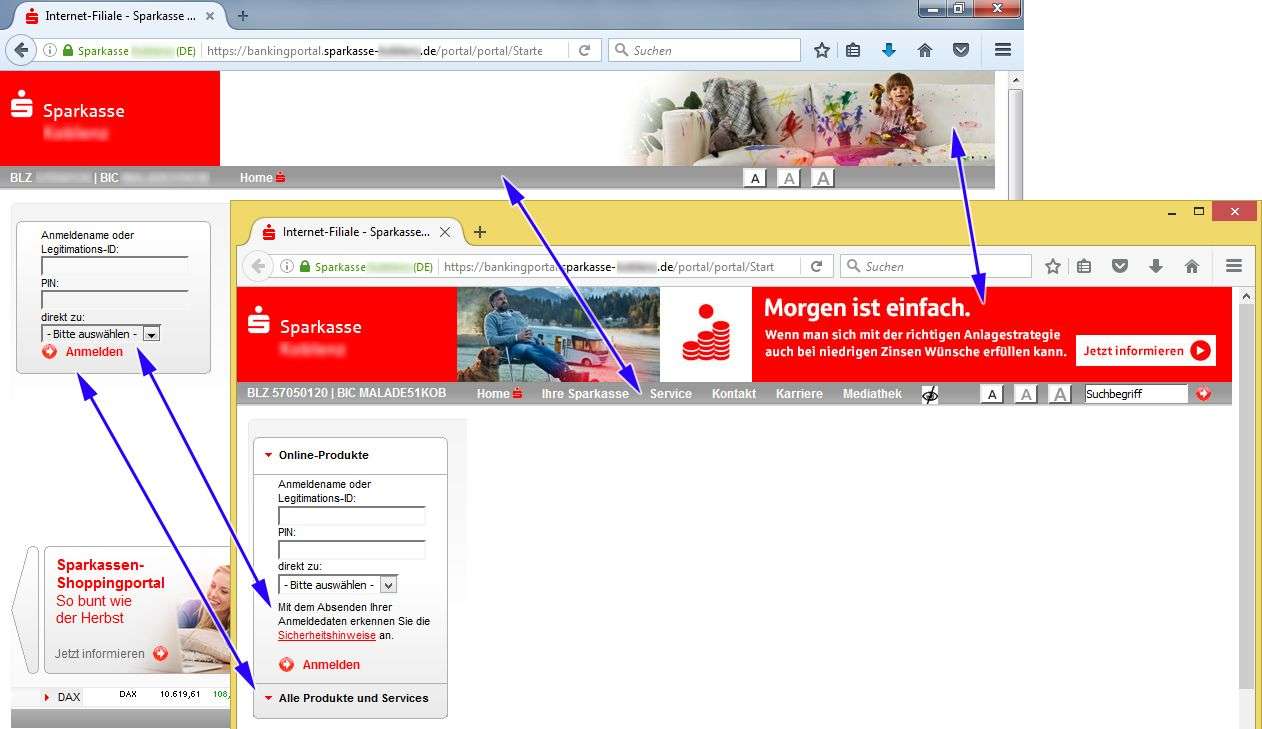

Eines der nachgeladenen Programme ist ein Online-Banking-Trojaner, d. h. ein Programm, welches die Internetseiten der bekanntesten Banken auf dem infizierten PC verändert darstellt. Je nach Bankengruppe erkennen Sie diese Veränderung bereits, bevor Sie sich im Online-Banking anmelden.

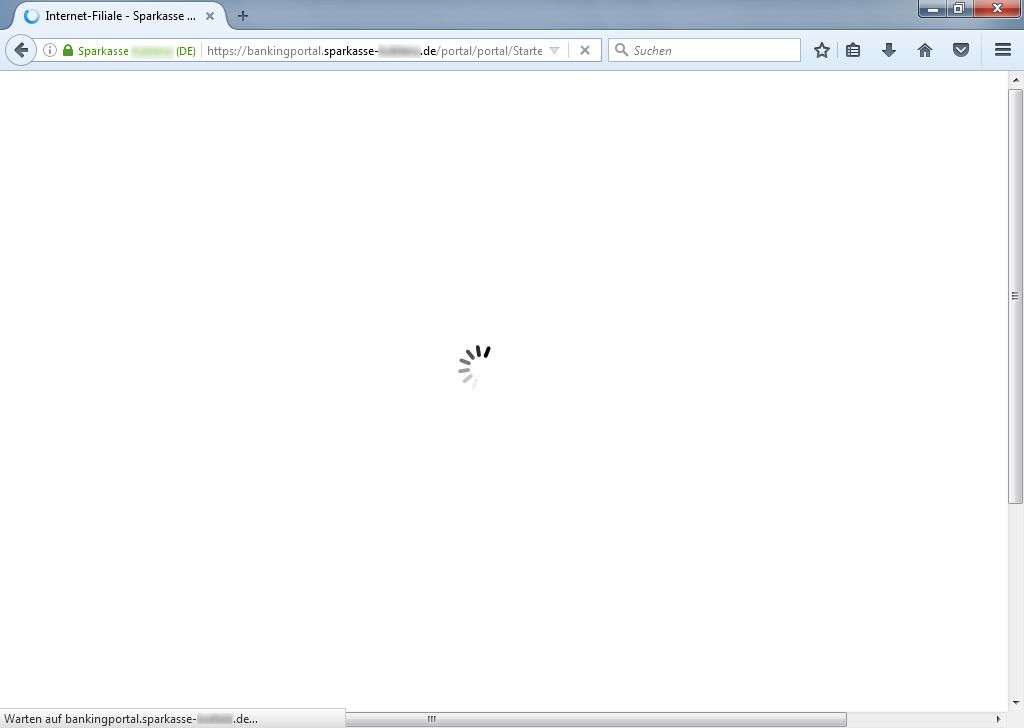

Zunächst gab es bereits Zeiten, zu denen bestimmte Systeme der Betrüger nicht erreichbar waren. Dies kann dazu führen, dass die Seite der Bank weiß bleibt und sich nur in der Mitte der Seite ein Symbol bewegt (wie ein kleines Rädchen):

Des weiteren verändert das Trojanische Pferd so viele Inhalte der Seite, dass es vor der Anmeldung auffallen könnte. Hier ein Vergleich zwischen infiziertem PC und Original:

Am Beispiel einer Sparkasse:

- die Werbung im Kopf der Seite wird durch ein Bild ausgetauscht

- die obere Navigation (rechts neben Bankleitzahl und BIC) ist bis auf den „Home“-Link / die Schriftgröße nicht sichtbar, auch das Feld für den Suchbegriff fehlt

- Sicherheitshinweise fehlen (i. d. R. unter den Eingabefeldern für die Anmeldung zum Online-Banking)

- eventuell vorhandene weitere Navigationspunkte (hier „Alle Produkte und Services“) sind nicht sichtbar

nach der Anmeldung:

- Links zu Service-Funktionen wie Telefonie, Chat, … fehlen

- der persönliche Berater wird nicht angezeigt

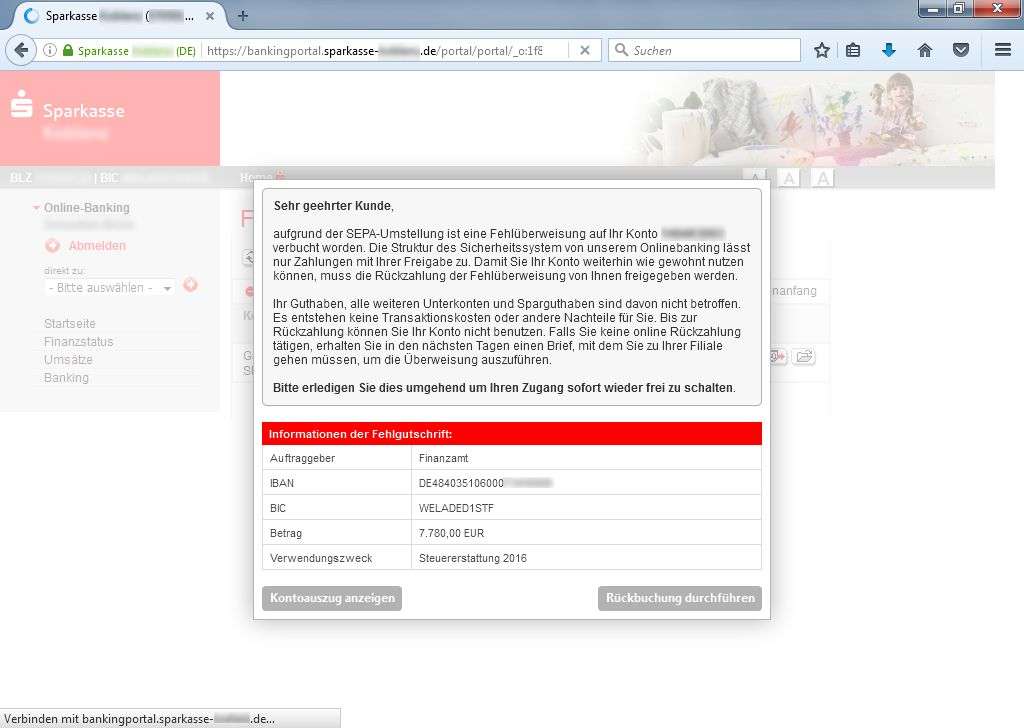

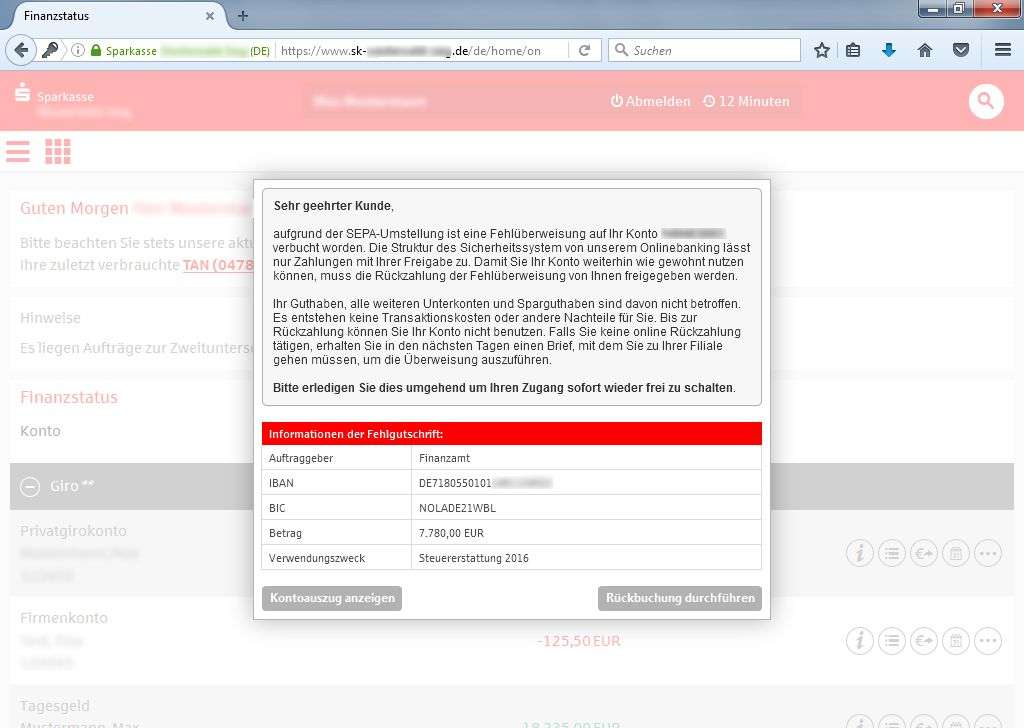

Nach der Anmeldung im Online-Banking würde eine angebliche Fehlgutschrift des Finanzamtes eingeblendet, die der Anwender zurückbuchen soll (hier am Beispiel einer Sparkasse (alter Internetauftritt), andere Banken sind in gleicher Weise davon betroffen):

Sehr geehrter Kunde,

aufgrund der SEPA-Umstellung ist eine Fehlüberweisung auf Ihr Konto (Konto-Nr.) verbucht worden. Die Struktur des Sicherheitssystem von unserem Onlinebanking lässt nur Zahlungen mit Ihrer Freigabe zu. Damit Sie Ihr Konto weiterhin wie gewohnt nutzen können, muss die Rückzahlung der Fehlüberweisung von Ihnen freigegeben werden.

Ihr Guthaben, alle weiteren Unterkonten und Sparguthaben sind davon nicht betroffen. Es entstehen keine Transaktionskosten oder andere Nachteile für Sie. Bis zur Rückzahlung können Sie Ihr Konto nicht benutzen. Falls Sie keine online Rückzahlung tätigen, erhalten Sie in den nächsten Tagen einen Brief, mit dem Sie zu Ihrer Filiale gehen müssen, um die Überweisung auszuführen.

Bitte erledigen Sie dies umgehend um Ihren Zugang sofort wieder frei zu schalten.

Informationen der Fehlgutschrift:

Auftraggeber Finanzamt

IBAN DE484035106000xxxxxxxxx

BIC WELADED1STF

Betrag 7.780,00 EUR

Verwendungszweck Steuererstattung 2016

Zum Vergleich auch eine Sparkasse mit neuem Internetauftritt:

In Wirklichkeit hat es aber keinen Eingang des Finanzamtes gegeben. Der Trojaner möchte Sie nur dazu bringen, einen Betrag von Ihrem Konto an Dritte zu überweisen. Bestätigen Sie niemals eine Aufforderung nach der Anmeldung zum Online-Banking, egal, ob es sich um angebliche Fehlüberweisungen/Rücküberweisungen, Demo-Anmeldungen, Testüberweisungen oder ähnliches handelt!

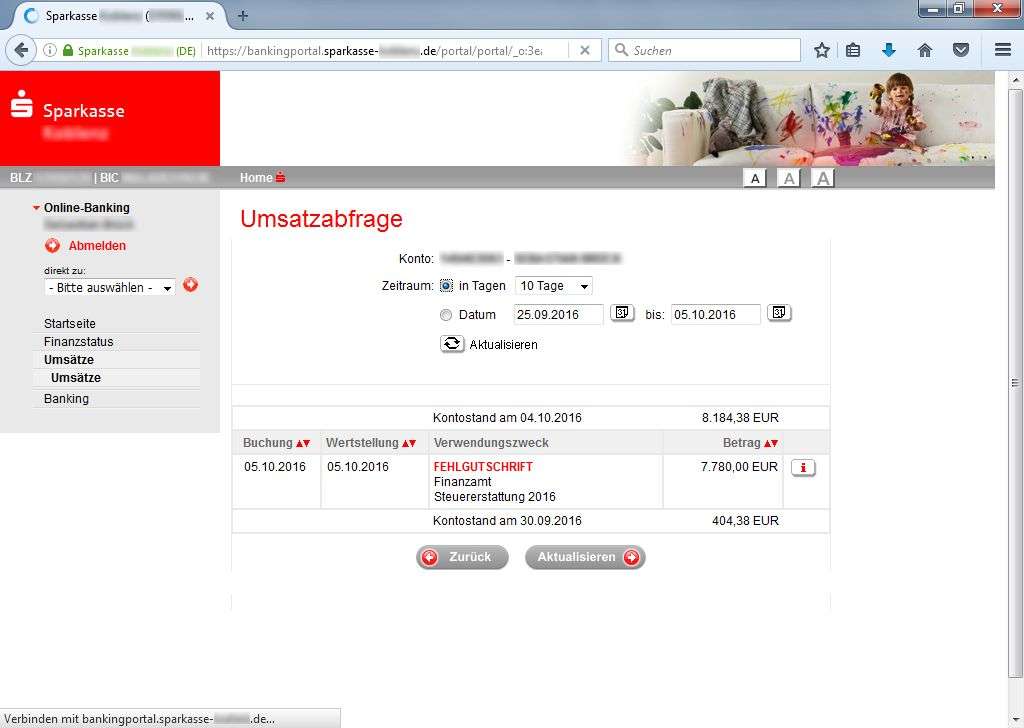

Um Ihnen die Überweisung des Finanzamtes glaubhaft zumachen, blendet das Trojanische Pferd einen Geldeingang in die Umsatzanzeige ein. Sobald Sie die Umsatzanzeige auf einem anderen PC / Smartphone aufrufen würden, dann sehen Sie den Eingang dort nicht. Auch der Kontostand ist entsprechend hochgerechnet / gefälscht.

05.10.2016 05.10.2016 FEHLGUTSCHRIFT 7.780,00 EUR

Finanzamt

Steuererstattung 2016

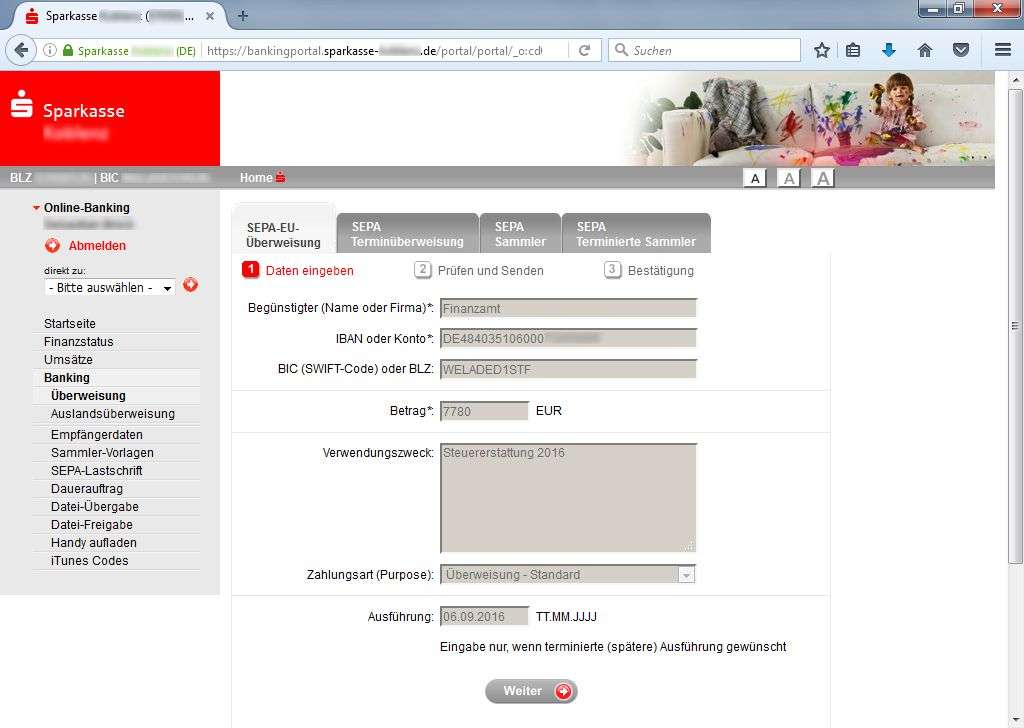

Damit Sie die Überweisung (angeblich an das Finanzamt) durchführen, lässt Ihnen das Trojanische Pferd nur die Funktion „Überweisung“ zu. Das Überweisungsformular wird dabei vom Trojanischen Pferd bereits ausgefüllt. In Wirklichkeit handelt es sich beim hier genannten Konto aber nicht um ein Konto des Finanzamtes, sondern eines Dritten (Finanzagenten):

Begünstigter (Name oder Firma)*: Finanzamt

IBAN oder Konto*: DEDE484035106000xxxxxxxxx

BIC (SWIFT-Code) oder BLZ: WELADED1STF

Betrag*: 77800 EUR

Verwendungszweck: Steuererstattung 2016

Zahlungsart (Purpose): Überweisung – Standard

Ausführung: 06.09.2016 TT.MM.JJJJ

Eingabe nur, wenn terminierte (spätere) Ausführung gewünscht

Weiter ->

Die Seiten werden vom Trojanischen Pferd so gefälscht, dass sie wie die echten Bank-Seiten aussehen. Dabei ist es egal, ob Sie Ihr Konto bei der Sparkasse, Volks- oder Raiffeisenbank oder anderen deutschen Banken haben.

Bestätigen Sie im Online-Banking nur solche Aufträge, die Sie selbst erfasst haben, weil Sie z. B. eine Ware bestellt und in dessen Folge eine Rechnung erhalten haben. Kontrollieren Sie bei den heutigen Zwei-Schritt-Verfahren immer auf dem separaten Gerät (TAN-Generator), in der SMS oder in der pushTAN-App die Auftragsdaten wie Konto-Nr. (letzte 10 Stellen der IBAN) und den Betrag. Bestätigen Sie die Anzeige nur dann, wenn Sie wirklich an die genannte Konto-Nr. den angezeigten Betrag überweisen möchten.

Weitere E-Mails zu dieser Betrugsmasche aus dem September:

- 22.09.2016 Die automatische Kontoabbuchung von Directpay konnte nicht durchgeführt werden von Abrechnung Directpay AG ([email protected]) oder (Vorname Nachname) Ihre Abrechnung 60200761 vom 22.09.2016 von Rechnungsstelle Online24 Pay AG ([email protected])

- 21.09.2016: Offene Rechnung: Buchung 03765225 von Beauftragter Rechtsanwalt Bank-Pay GmbH ([email protected])

- 21.09.2016: Offene Rechnung von Directpay an (Vorname) (Nachname) 28111634 von [email protected]

- (Vorname) (Nachname) Ihre Rechnung zur Bestellung Nr. 771886375 vom 19.09.2016

- (Vorname Nachname) Ihre Rechnung 45463739 vom 19.09.2016

- Offene Rechnung: Buchung 41400138

Daneben gibt es noch E-Mails mit persönlichen Daten, die Geldempfänger werben: