Bewerbung als (Stellenbezeichnung) von Rolf Drescher oder Andreas Meier

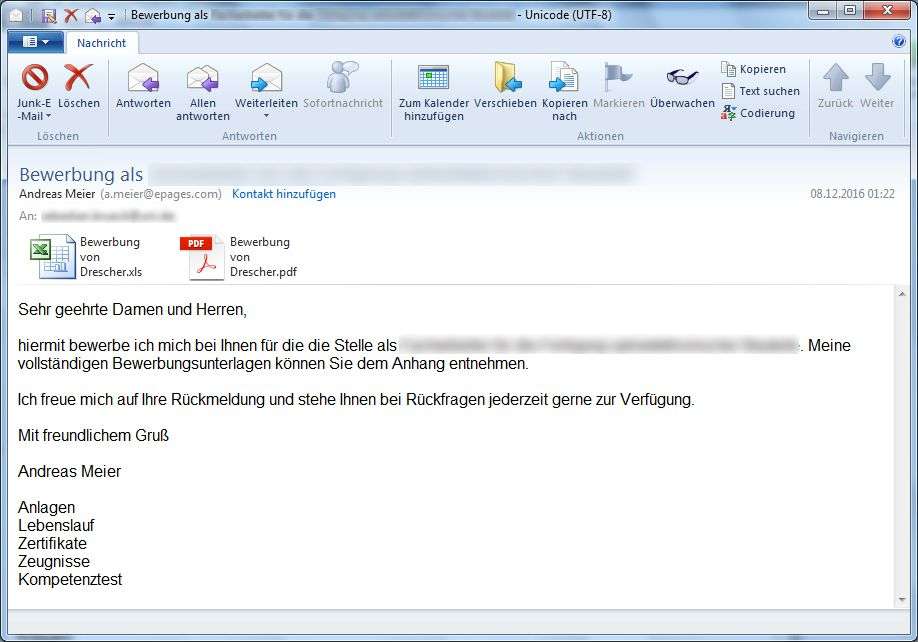

Achtung: Seit dem Nikolaustag, dem Dienstag, 06. Dezember 2016, werden durch unbekannte Dritte gefälschte Bewerbungen versendet, die eine Ransomware „Goldeneye“ (Verschlüsselungs- und Epressungstrojaner) mitbringen. Die Bewerbungen stammen angeblich von einem Rolf Drescher oder Andreas Meier. Beide Personen haben sich aber nicht bei Ihnen beworben. Die Bewerbungen richten sich teilweise gezielt an Stellen / Jobs, die Sie aktuell über Jobbörsen ausgeschrieben haben. Hier das Beispiel vom Donnerstag, den 08. Dezember 2016:

Betreff: Bewerbung als (Stellenbezeichnung)

Absender: Rolf Drescher oder Andreas MeierSehr geehrte Damen und Herren,

hiermit bewerbe ich mich bei Ihnen für die die Stelle als Facharbeiter für die Fertigung optoelektronischer Bauteile. Meine vollständigen Bewerbungsunterlagen können Sie dem Anhang entnehmen.

Ich freue mich auf Ihre Rückmeldung und stehe Ihnen bei Rückfragen jederzeit gerne zur Verfügung.

Mit freundlichem Gruß

Andreas Meier

Anlagen

Lebenslauf

Zertifikate

Zeugnisse

Kompetenztest

Es handelt sich um gefälschte Nachrichten! Neben den Namen Rolf Drescher oder Andreas Meier können auch andere Namen vorkommen. Die genannten Personen haben mit der E-Mail nichts zu tun! Klicken Sie nicht auf die Anlagen und öffnen Sie diese nicht!

Im o. g. Beispiel sind die beiden folgenden Dateien beigefügt:

- Bewerbung von Drescher.pdf

- Bewerbung von Drescher.xls

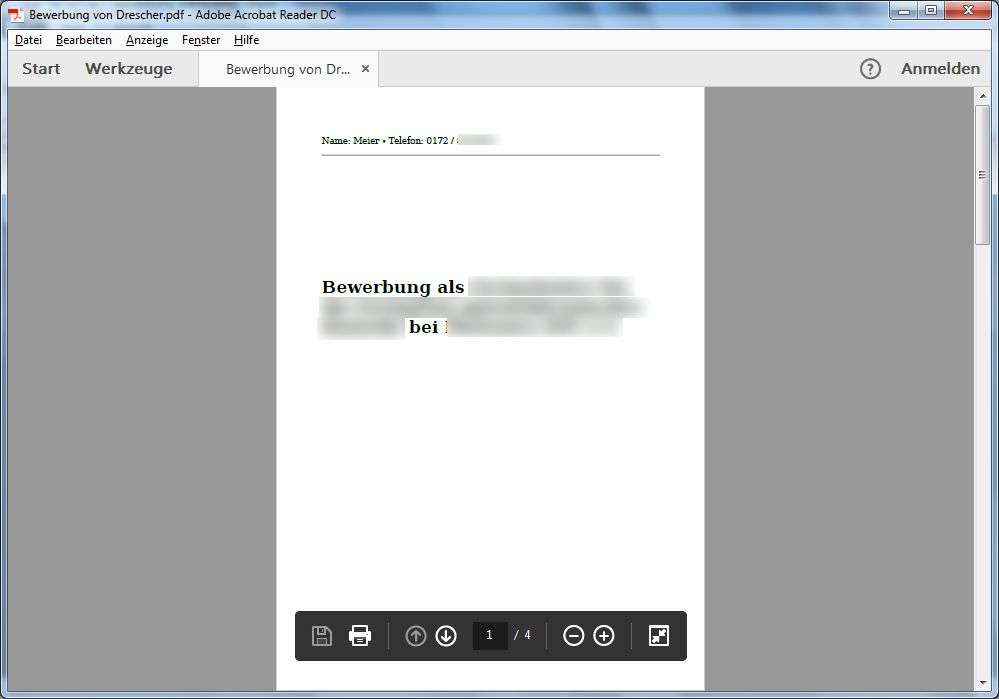

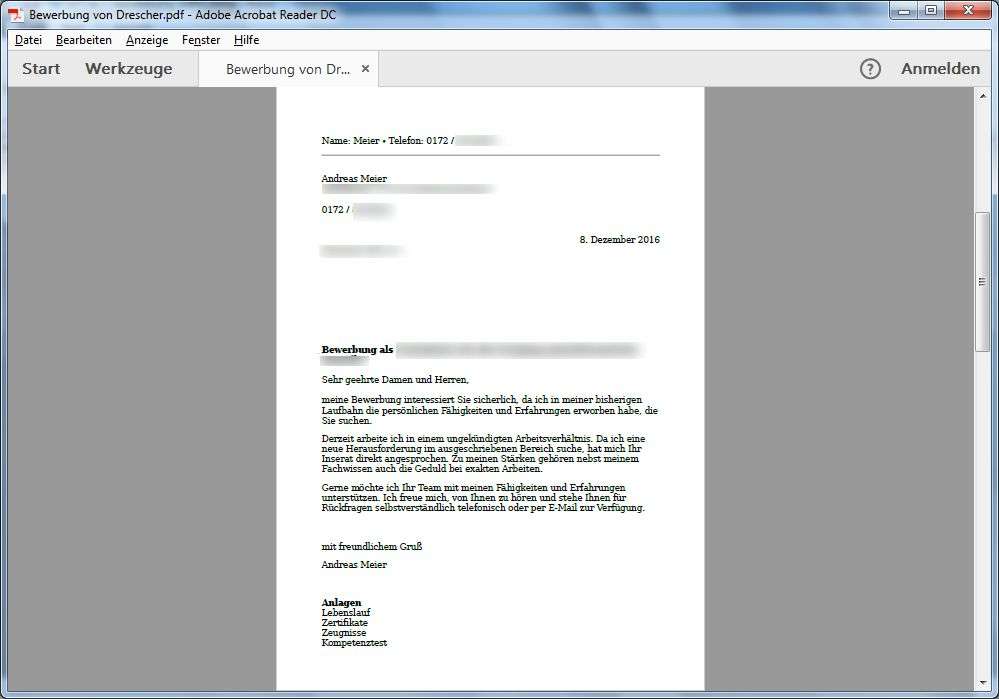

Teilweise passen die Dateinamen nicht zum angeblichen Absender (siehe oben: Absender Andreas Meier, Datei aber „Bewerbung von Drescher“). Wenn Sie zunächst das Acrobat Reader – Dokument „Bewerbung von Drescher.pdf“ öffnen würden, dann sehen Sie zunächst ein Anschreiben zur Bewerbung. Auf 4 Seiten sind teilweise persönliche Daten und ein Foto enthalten. Auf der letzten Seite wird auf die Microsoft Excel – Datei verwiesen, die angeblich weitere Daten (ein Kompetenzprofil der Bundesagentur für Arbeit mit Lebenslauf, Zertifikaten und Zeugnissen) enthält.

Achtung: Die Angaben im PDF – Dokument sind gezielt an die für die Stellenbesetzung zuständigen Mitarbeiter gerichtet (inkl. persönlicher Anrede). Die Bewerbungen beziehen sich auch auf Stellen, die aktuell z. B. über Jobbörsen ausgeschrieben sind. Klicken Sie dennoch nicht auf die Anlagen!

Name: Meier ∙ Telefon: 0172 / *******

Bewerbung als (Stellenbezeichnung) bei (Firma)

Name: Meier ∙ Telefon: 0172 / *******

Andreas Meier

(Straße und Haus-Nr., PLZ und Wohnort)

0172 / *******(Firma des Empfänger)

Bewerbung als (Stellenbezeichnung)

Sehr geehrte Damen und Herren,

meine Bewerbung interessiert Sie sicherlich, da ich in meiner bisherigen

Laufbahn die persönlichen Fähigkeiten und Erfahrungen erworben habe, die

Sie suchen.Derzeit arbeite ich in einem ungekündigten Arbeitsverhältnis. Da ich eine

neue Herausforderung im ausgeschriebenen Bereich suche, hat mich Ihr

Inserat direkt angesprochen. Zu meinen Stärken gehören nebst meinem

Fachwissen auch die Geduld bei exakten Arbeiten.Gerne möchte ich Ihr Team mit meinen Fähigkeiten und Erfahrungen

unterstützen. Ich freue mich, von Ihnen zu hören und stehe Ihnen für

Rückfragen selbstverständlich telefonisch oder per E-Mail zur Verfügung.mit freundlichem Gruß

Andreas Meier

Anlagen

Lebenslauf

Zertifikate

Zeugnisse

Kompetenztest

Name: Meier ∙ Telefon: 0172 / *******

Persönliche Daten

Name: Andreas Meier

Geburtsort: (Geburtsort)

Geburtsdatum: (Geburtsdatum)

Familienstand: ledig

Das Foto wurde möglicher Weise aus dem Internet kopiert. Es findet sich z. B. auf digitale-fotografien.com als Beispielfoto „Junger Herr mit schwarzem Hemd“.

Name: Meier ∙ Telefon: 0172 / *******

Zeugnisse, Lebenslauf, Zertifikate und Kompetenztest

Den Lebenslauf, die Zertifikate und die Zeugnisse finden Sie zusammen mit

dem von der Bundesagentur für Arbeit erstellten Kompetenzprofil in der

Excel-Datei.

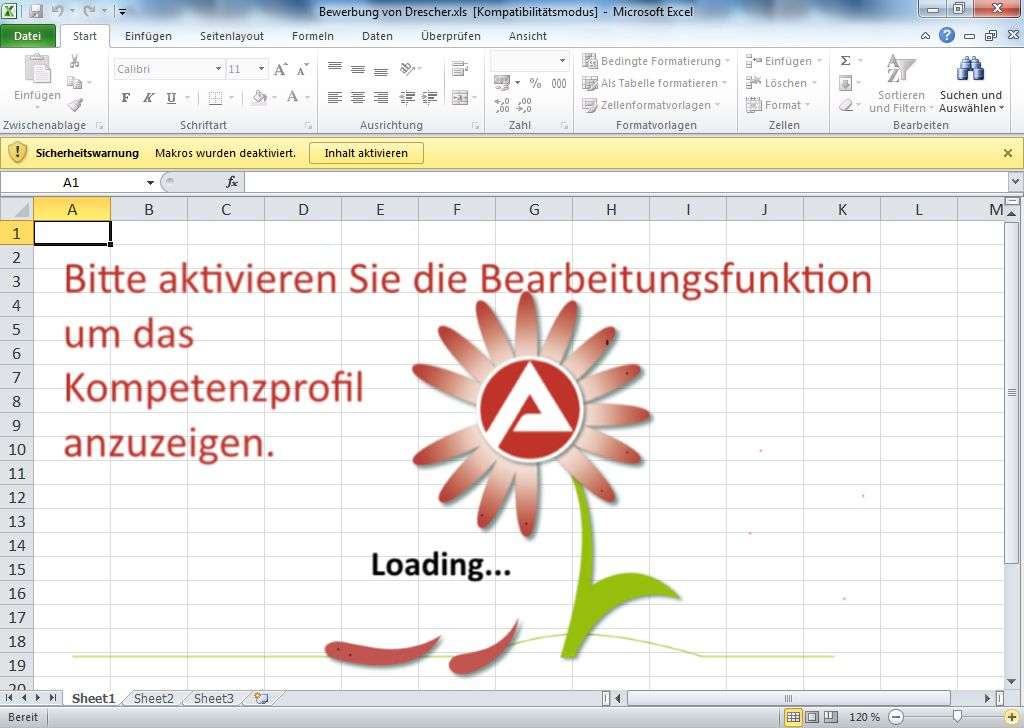

In dieser E-Mail ist die gefährliche Datei die Excel-Tabelle „Bewerbung von Drescher.xls“. Öffnen Sie die Datei daher nicht! In der Datei ist ein Makro enthalten, welches das bösartige Programm bereits mitbringt. Sofern Makros bei Ihnen automatisch ausgeführt wird, würde die Ransomware sofort starten. Bei deaktivieren Makros werden Sie aufgefordert, das Makro auszuführen.

Sicherheitswarnung Makros wurden deaktiviert. Inhalt aktivieren

Bitte aktivieren Sie die Bearbeitungsfunktion um das Kompetenzprofil anzuzeigen.

Loading

Zunächst wurde die Ransomware im Temp-Verzeichnis abgespeichert. Der Dateiname lautet z. B. „rad42D9C.exe“. Virustotal zeigt eine Erkennungsrate von 31/56. Allerdings wird er nur teilweise als „Goldeneye“ bezeichnet, teilweise wird auch ein früher schon mal über angebliche Bewerbungen versendeter „Petya“ aufgelistet.

Nach der Ausführung speichert sich der Verschlüsselungs- und Erpressungstrojaner auch im Roaming-Verzeichnis ab, z. B. als

- Roaming/{b04bba3e-9aba-4710-9966-451eaa647269}/wecutil.exe

Virustotal zeigt für diese Datei eine Erkennungsrate von 21/56.

Im Temp-Verzeichnis werden ganz viele Unterverzeichnisse angelegt, die .dll – Dateien enthalten:

- d3d9.dll (Virustotal zeigt eine Erkennungsrate von 5/55)

- newdev.dll (Virustotal zeigt eine Erkennungsrate von 7/56)

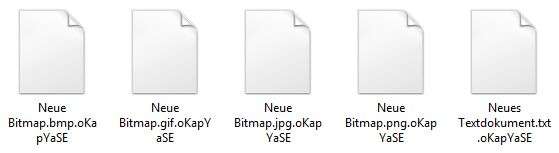

Während dessen werden viele Dateitypen bereits um die Dateiendung .oKapYaSE ergänzt:

- Neue Bitmap.bmp.oKapYaSE

- Neue Bitmap.gif.oKapYaSE

- Neue Bitmap.jpg.oKapYaSE

- Neue Bitmap.png.oKapYaSE

- Neues Textdokument.txt.oKapYaSE

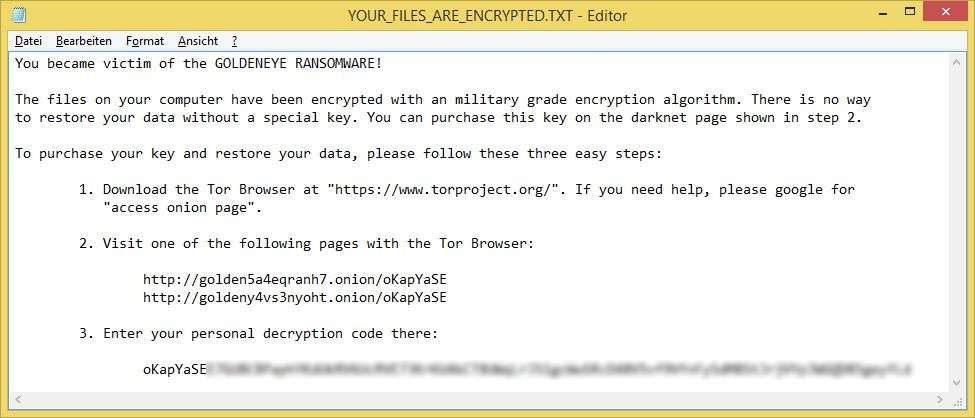

Außerdem wird in vielen Verzeichnissen, auch auf dem Desktop die Datei „YOUR_FILES_ARE_ENCRYPTED.TXT“ angelegt:

YOUR_FILES_ARE_ENCRYPTED.TXT

You became victim of the GOLDENEYE RANSOMWARE!

The files on your computer have been encrypted with an military grade encryption algorithm. There is no way

to restore your data without a special key. You can purchase this key on the darknet page shown in step 2.To purchase your key and restore your data, please follow these three easy steps:

1. Download the Tor Browser at „https://www.torproject.org/“. If you need help, please google for

„access onion page“.2. Visit one of the following pages with the Tor Browser:

http://golden5a4eqranh7.onion/oKapYaSE

http://goldeny4vs3nyoht.onion/oKapYaSE3. Enter your personal decryption code there:

******************************************************************

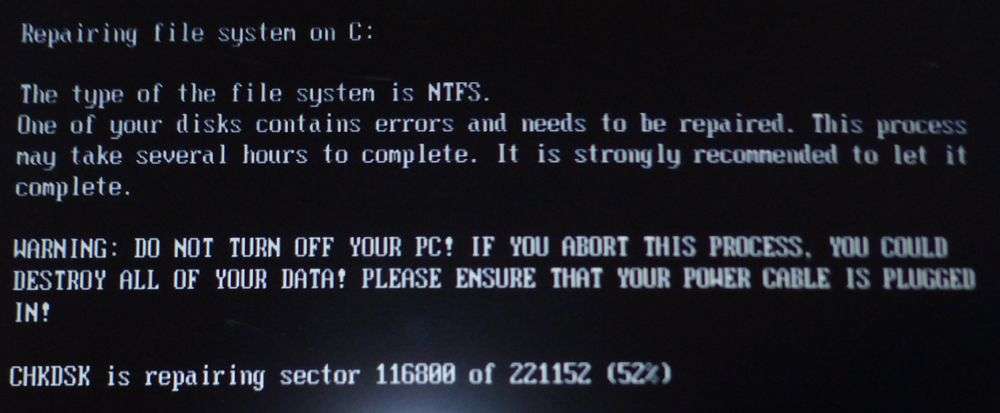

Sobald die Ransomware „Goldeneye“ mit dem Umbenennen / Anlegen der Hinweise fertig ist, wird der Rechner automatisch neu gestartet. Allerdings bootet dann nicht mehr Microsoft Windows, sondern es wird ein angeblich defektes Dateisystem vorgegaukelt, welches eine Festplattenprüfung erfordert. Das stimmt aber nicht! Es handelt sich um eine gefälschte Meldung!

Repairing file system on C:

The type of the file system is NTFS.

One of your disks contains errors and needs to be repaired. This process may take several hours to complete. It is strongly recommended to let it complete.WARNING: DO NOT TURN OFF YOUR PC! IF YOU ABORT THIS PROCESS, YOU COULD DESTROY ALL OF YOUR DATA! PLEASE ENSURE THAT YOUR POWER CABLE IS PLUGGED IN!

CHKDSK is repairing sector 116800 of 221152 (52%)

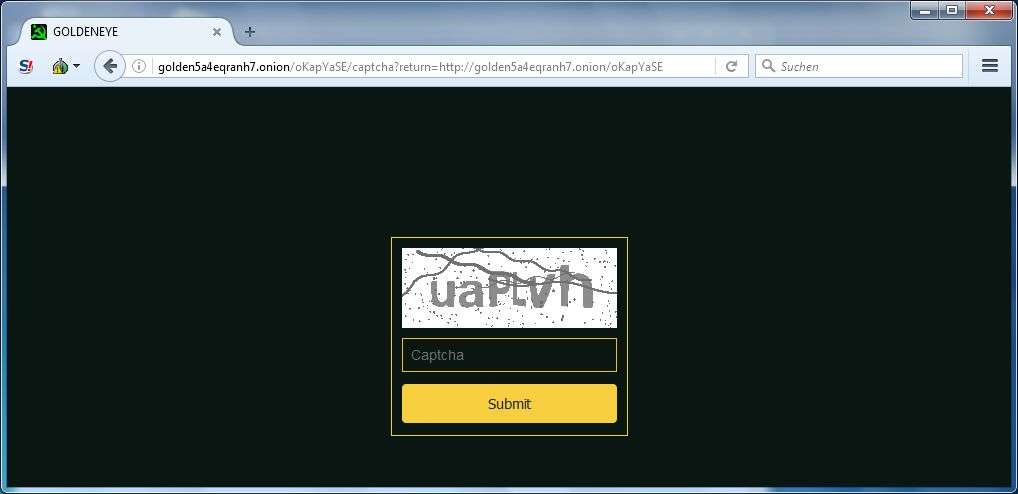

Die genannte Internetseite würde zunächst eine Captcha-Abfrage einblenden:

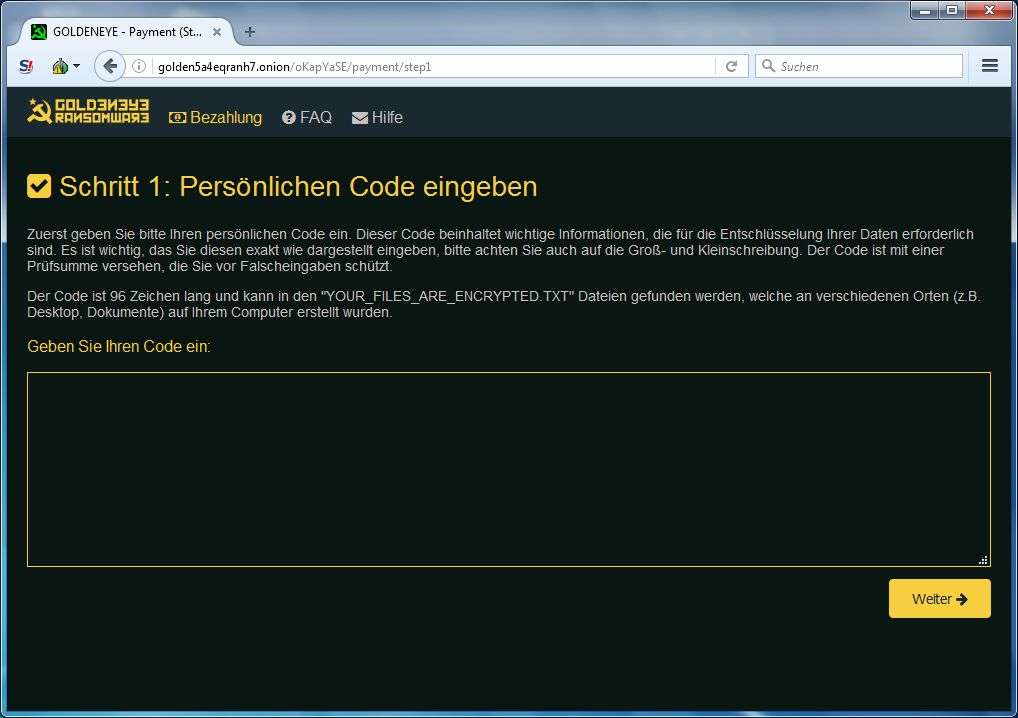

Danach soll man seinen persönlichen, 96 Zeichen langen Code aus der „YOUR_FILES_ARE_ENCRYPTED.TXT“ – Datei eingeben:

Goldeneye Ransomware Bezahlung FAQ Hilfe

Schritt 1: Persönlichen Code eingebenZuerst geben Sie bitte Ihren persönlichen Code ein. Dieser Code beinhaltet wichtige Informationen, die für die Entschlüsselung Ihrer Daten erforderlich sind. Es ist wichtig, das Sie diesen exakt wie dargestellt eingeben, bitte achten Sie auch auf die Groß- und Kleinschreibung. Der Code ist mit einer Prüfsumme versehen, die Sie vor Falscheingaben schützt.

Der Code ist 96 Zeichen lang und kann in den „YOUR_FILES_ARE_ENCRYPTED.TXT“ Dateien gefunden werden, welche an verschiedenen Orten (z.B. Desktop, Dokumente) auf Ihrem Computer erstellt wurden.

Geben Sie Ihren Code ein:Weiter >

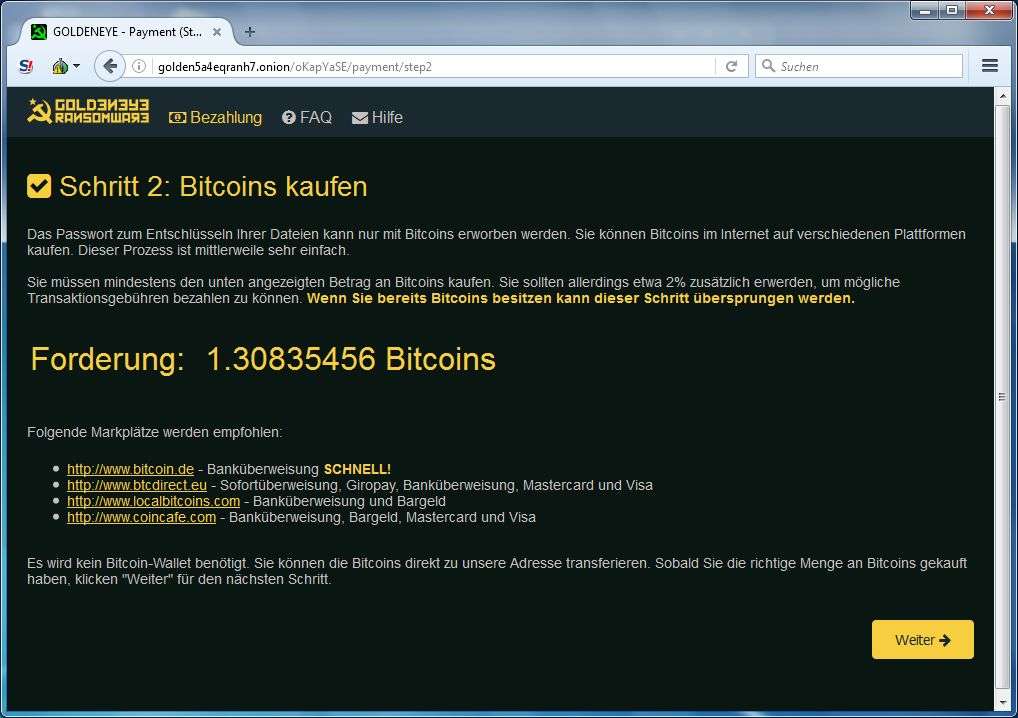

Anschließend wird die Forderung angezeigt. Denkbar ist, dass diese je nach Anzahl der verschlüsselten Dateien unterschiedlich ist. Im folgenden Beispiel wurden 1,3 Bitcoin sgefordert, was derzeit etwa 955 Euro entspricht. Im Gegensatz dazu würde andere Ransomware wie z. B. „Locky“ auf dem gleichen Rechner 2 – 3 Bitcoins (also ca. 1.500 bis 2.200 Euro) verlangen.

Schritt 2: Bitcoins kaufen

Das Passwort zum Entschlüsseln Ihrer Dateien kann nur mit Bitcoins erworben werden. Sie können Bitcoins im Internet auf verschiedenen Plattformen kaufen. Dieser Prozess ist mittlerweile sehr einfach.Sie müssen mindestens den unten angezeigten Betrag an Bitcoins kaufen. Sie sollten allerdings etwa 2% zusätzlich erwerden, um mögliche Transaktionsgebühren bezahlen zu können. Wenn Sie bereits Bitcoins besitzen kann dieser Schritt übersprungen werden.

Forderung:1.30835456 Bitcoins

[…]

Es wird kein Bitcoin-Wallet benötigt. Sie können die Bitcoins direkt zu unsere Adresse transferieren. Sobald Sie die richtige Menge an Bitcoins gekauft haben, klicken „Weiter“ für den nächsten Schritt.

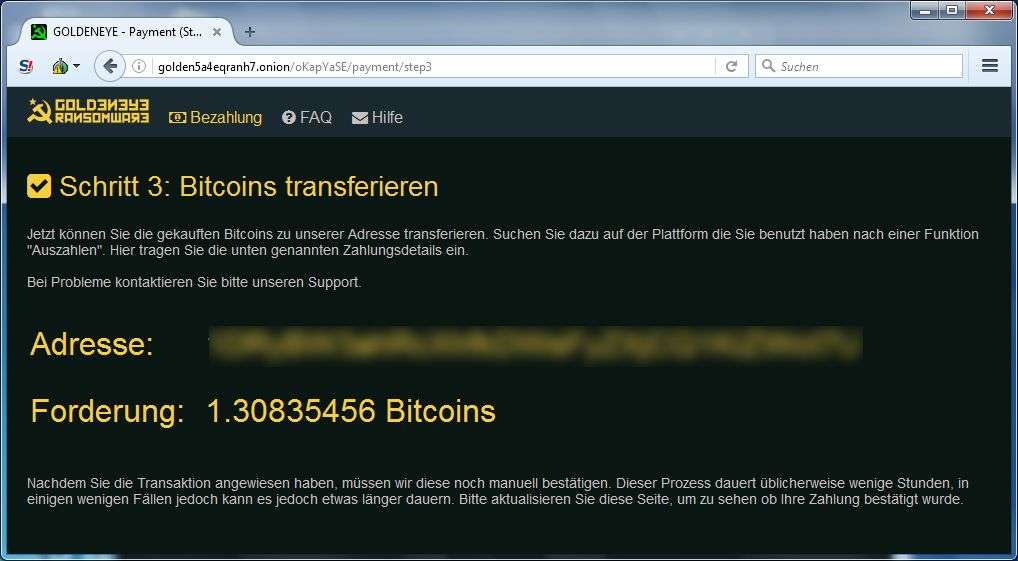

Im letzten Schritt wird dann die Adresse angezeigt, an die man den geforderten Betrag in Bitcoins senden soll. Es wird Ihnen Niemand garantieren können, dass Sie anschließend alle Ihre Dateien wieder entschlüsselt bekommen! Von einer Zahlung der Lösegeldforderung wird daher abgeraten!

Schritt 3: Bitcoins transferieren

Jetzt können Sie die gekauften Bitcoins zu unserer Adresse transferieren. Suchen Sie dazu auf der Plattform die Sie benutzt haben nach einer Funktion „Auszahlen“. Hier tragen Sie die unten genannten Zahlungsdetails ein.Bei Probleme kontaktieren Sie bitte unseren Support.

Adresse:

*****Forderung:

1.30835456 BitcoinsNachdem Sie die Transaktion angewiesen haben, müssen wir diese noch manuell bestätigen. Dieser Prozess dauert üblicherweise wenige Stunden, in einigen wenigen Fällen jedoch kann es jedoch etwas länger dauern. Bitte aktualisieren Sie diese Seite, um zu sehen ob Ihre Zahlung bestätigt wurde.

Seien Sie generell bei E-Mails vorsichtig! Bösartige Programme können bereits ausgeführt werden, wenn Sie das Vorschau-Fenster einer E-Mail aktiviert haben bzw. wenn Sie sich eine E-Mail im HTML-Format anzeigen lassen.

E-Mails können ganz einfach gefälscht werden. Bei dem angezeigten Absender muss es sich nicht um den echten Empfänger handeln. Durch virtuellen Daten-Diebstahl haben Betrüger u. U. ganz viele persönliche Daten, die in betrügerischen E-Mails verwendet werden. So kann es – wie bei dieser E-Mail – sein, dass Sie eine E-Mail genau zu einem aktuell von Ihnen bearbeiteten Thema bekommen. Seien Sie trotzdem auch bei solchen bei E-Mails vorsichtig!

Insbesondere bei aktueller Ransomware (Verschlüsselungs- und Erpressungstrojaner) ist es kaum möglich, die verschlüsselten Dateien wieder lesbar zu machen. Sichern Sie daher regelmäßig Ihre Dateien auf externen Datenträgern, die nicht dauerhaft mit Ihrem Rechner verbunden oder von dort erreichbar sind! Alle Datensicherungen, auf die ein Rechner im Fall der Infektion zugreifen kann, werden sonst ebenso verschlüsselt und dann würde Ihnen auch die Datensicherung nichts bringen!