WG: Unsere Bestellung 4329871537 vom 20.12.2016

Am Dienstag, den 20. Dezember 2016 wurden durch unbekannte Dritte folgende E-Mails in deutscher Sprache versendet:

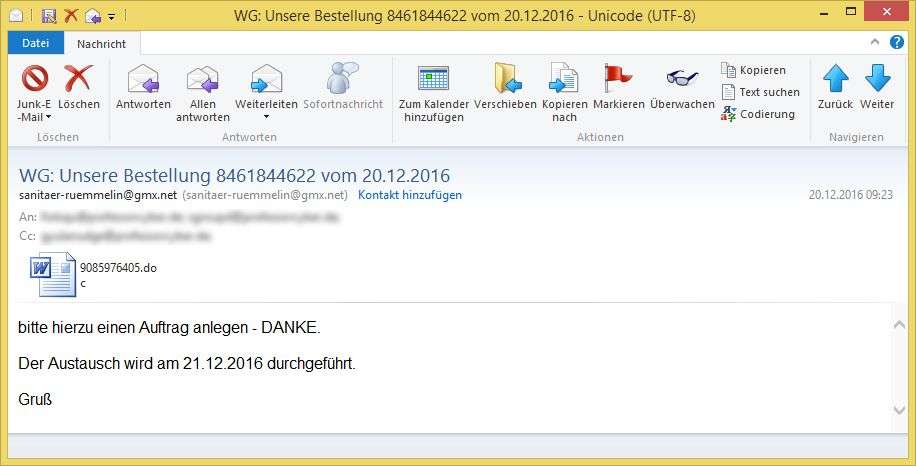

Betreff: WG: Unsere Bestellung 8461844622 vom 20.12.2016

bitte hierzu einen Auftrag anlegen – DANKE.

Der Austausch wird am 21.12.2016 durchgeführt.

Gruß

Anlage: 9085976405.doc

Die Nummer im Betreff sowie der Absender sind unterschiedlich. Der Betreff lautet z. B.

- WG: Unsere Bestellung 8478193879 vom 20.12.2016

- WG: Unsere Bestellung 5030279299 vom 20.12.2016

- WG: Unsere Bestellung 4329871537 vom 20.12.2016

und bringt Anlagen

- 0562580616.doc

- 6944189126.doc

- 8174481286.doc

mit.

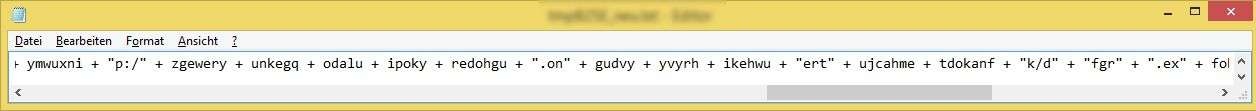

Die Word-Datei enthält außer einem Makro keinen Inhalt. Auf meinem Rechner hat das Makro zwar nichts nachgeladen, wenn man sich den Inhalt aber anschaut, hätte das Makro eigentlich die Datei http://totosecuredown.online/jiokertydhgsok/dfgr.exe laden sollen:

[…] ymwuxni + „p:/“ + zgewery + unkegq + odalu + ipoky + redohgu + „.on“ + gudvy + yvyrh + ikehwu + „ert“ + ujcahme + tdokanf + „k/d“ + „fgr“ + „.ex“ + fobnot […]

wird durch die zuvor definierten Variablen zu

[…] http://totosecuredown.online/jiokertydhgsok/dfgr.exe […]

Die Datei „dfgr.exe“ wird laut Virustotal mit einer Erkennungsrate von 6/56 erkannt.

Nach der Infektion des Computers werden weitere Verzeichnisse und Dateien angelegt (u. a. auch PHP). Über den Run – Eintrag der Registry wird bei jedem PC-Start die Datei „jefhegja.exe“ ausgeführt, die laut Virustotal mit einer Erkennungsrate von 13/56 erkannt wird. Der Trojaner blockiert während der Laufzeit von Windows einen Zugriff auf die Datei.

Öffnen Sie daher nicht die Word-Datei und führen Sie keine Makros aus!