Ihre Rechnung von [email protected], 4278 Payroll Summary von Intuit Payroll Services ([email protected]) oder IRS Verification of Non-filing Letter vonIRS Online ([email protected]) bringt über ein Word-Makro eine bösartige Software (‚Emotet‘)!

Am Donnerstag, den 14. Juni 2018 wurden durch unbekannte Dritte die folgenden betrügerischen E-Mails in deutscher und englischer Sprache versendet. Achtung: Die E-Mails stammen nicht von den darin genannten Absendern! Öffnen Sie nicht die Microsoft Word-Dokumente! Ein Makro in den Word-Dokumenten lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert!

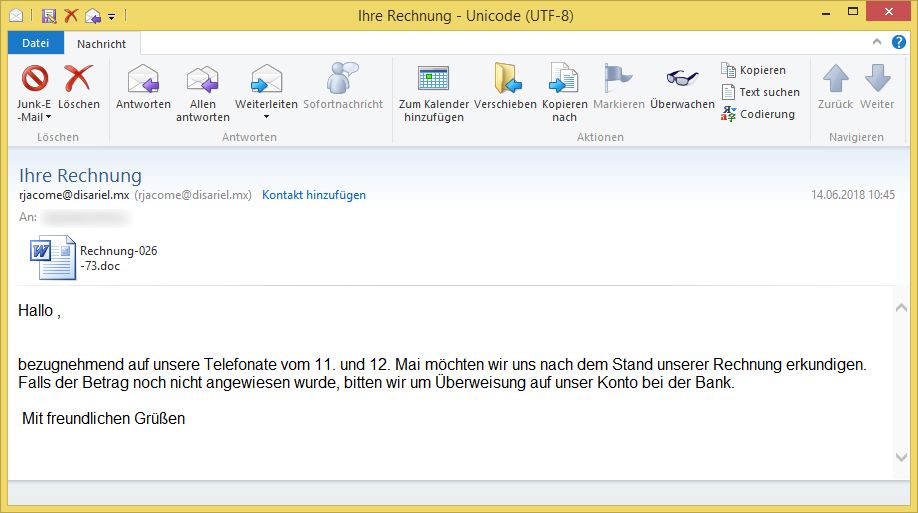

Betreff: Ihre Rechnung

Absender: [email protected]Hallo ,

bezugnehmend auf unsere Telefonate vom 11. und 12. Mai möchten wir uns nach dem Stand unserer Rechnung erkundigen. Falls der Betrag noch nicht angewiesen wurde, bitten wir um Überweisung auf unser Konto bei der Bank.

Mit freundlichen Grüßen

Achtung: Es handelt sich um eine betrügerisch E-Mail! Die E-Mail stammt nicht von dem darin genannten Absender! Öffnen Sie nicht das Word-Dokument!

Neben der deutschen E-Mail werden auch die folgenden englischen E-Mails versendet:

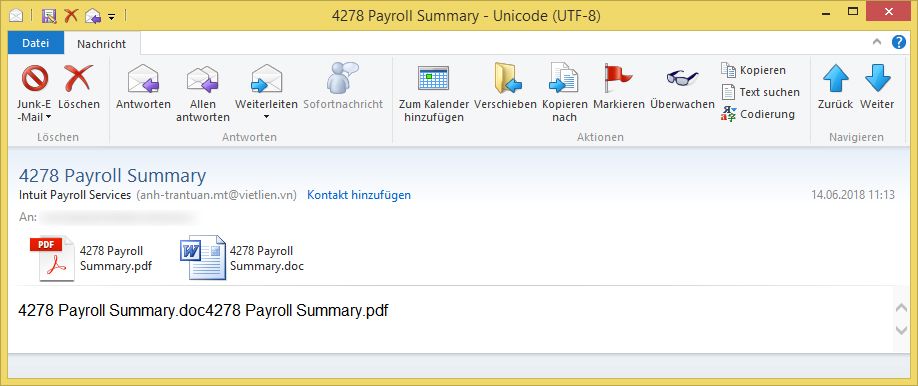

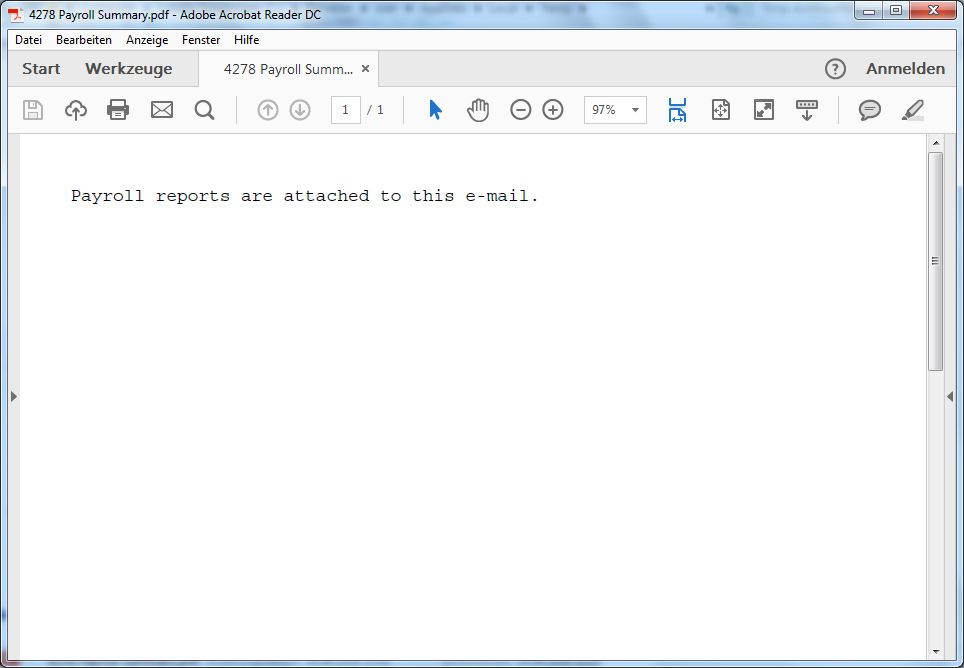

Betreff: 4278 Payroll Summary

Absender: Intuit Payroll Services ([email protected])4278 Payroll Summary.doc4278 Payroll Summary.pdf

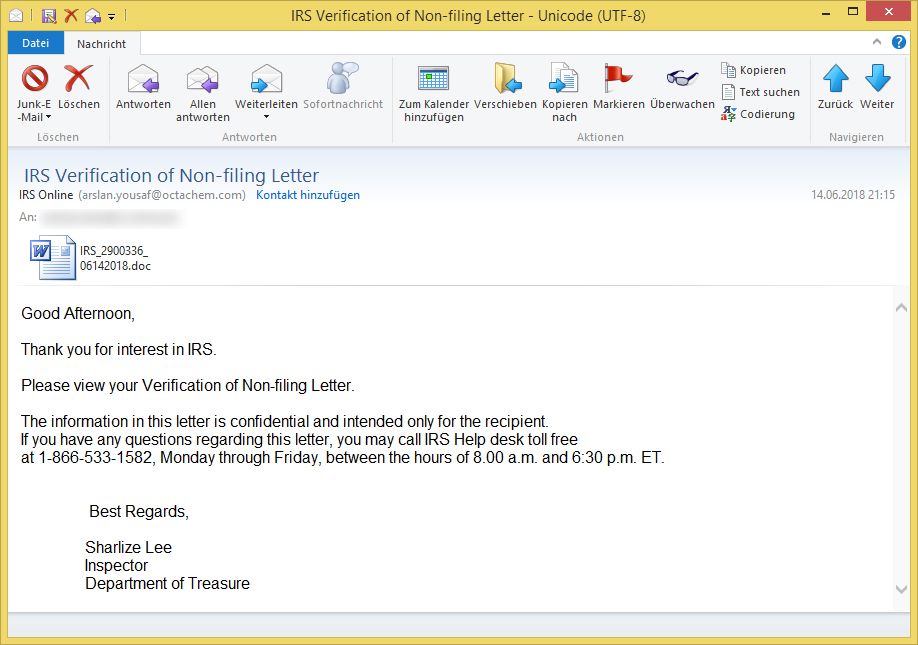

Betreff: IRS Verification of Non-filing Letter

Absender: IRS Online ([email protected])Good Afternoon,

Thank you for interest in IRS.

Please view your Verification of Non-filing Letter.

The information in this letter is confidential and intended only for the recipient.

If you have any questions regarding this letter, you may call IRS Help desk toll free

at 1-866-533-1582, Monday through Friday, between the hours of 8.00 a.m. and 6:30 p.m. ET.Best Regards,

Sharlize Lee

Inspector

Department of Treasure

In einigen Fällen befindet sich in der E-Mail neben der Word-Datei auch ein Adobe Acrobat Reader-Dokument.

Dieses zeigt aber nur eine Textzeile:

Payroll reports are attached to this e-mail.

Öffnen Sie nicht die Microsoft Word-Dateien!

Die .doc-Datei enthält ein bösartiges Makro! Die Microsoft Word – Datei würde so aussehen:

Office 365

You are attempting to open a file that was created in an earlier version of Microsoft Office.

If the file opens in Protected View, click Enable Editing, and then click Enable Content.

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von Adressen wie

- innerlinkdesign.com/pqHFlQ/

- dgnet.com.br/iWuVO/

- lemat.sk/LI5995/

- www.ipgce.com/bgj7/

eine Datei nachladen und ausführen.

Nach der Ausführung legt sich das Programm (mit unterschiedlichen Namen) in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: mciwsd

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\mciwsd.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 22/67! Für die deutsche E-Mail liegt die Erkennungsrate bei 25/68! Führen Sie das Programm daher nicht aus!

Nach der Infektion würde die bösartige Software mit den IP-Adressen 108.51.20.17 oder 96.94.189.130:443 Kontakt aufnehmen!