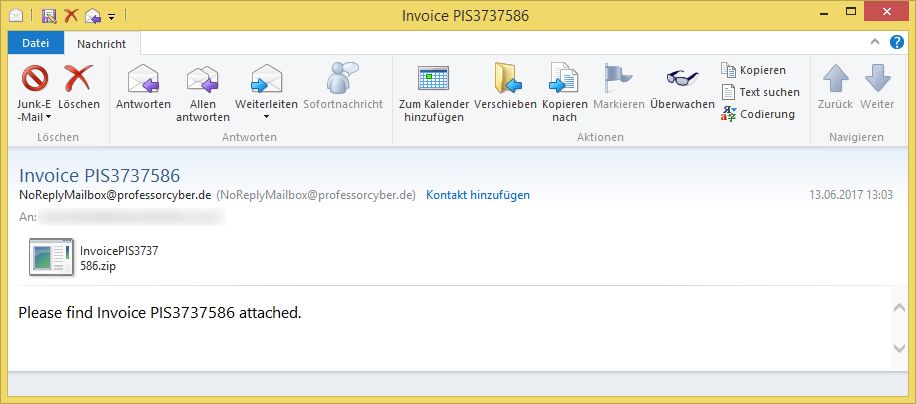

Jaff Ransomware wechselt Dateiendung von .wlu und .sVn: Invoice PIS3737586 von [email protected]

Am Dienstag, den 13. Juni 2017 wurde durch unbekannte Dritte die folgende E-Mail versendet. Achtung: Die E-Mail lädt den Verschlüsselungs- und Erpressungstrojaner „Jaff“ (Ransomware) nach. Öffnen Sie daher nicht die Anlage!

Betreff: Invoice PIS3737586

Absender: [email protected]Please find Invoice PIS3737586 attached.

Achtung: Es handelt sich um eine gefälschte E-Mail! Klicken Sie daher nicht auf die Anlage und öffnen Sie diese nicht!

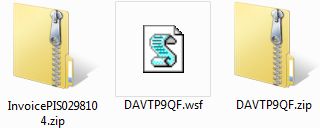

Die E-Mail bringt ein ZIP-Archiv wie z. B. InvoicePIS0298104.zip, InvoicePIS1046599.zip oder InvoicePIS3737586.zip mit. Darin enthalten ist zunächst ein weiteres ZIP-Archiv wie z. B. DAVTP9QF.zip, FHDP2HVB.zip oder WRSQXQTM.zip. In diesem zweiten ZIP-Archiv befindet sich dann eine .wsf-Datei mit gleichem Namen (z. B. DAVTP9QF.wsf, FHDP2HVB.wsf oder WRSQXQTM.wsf)

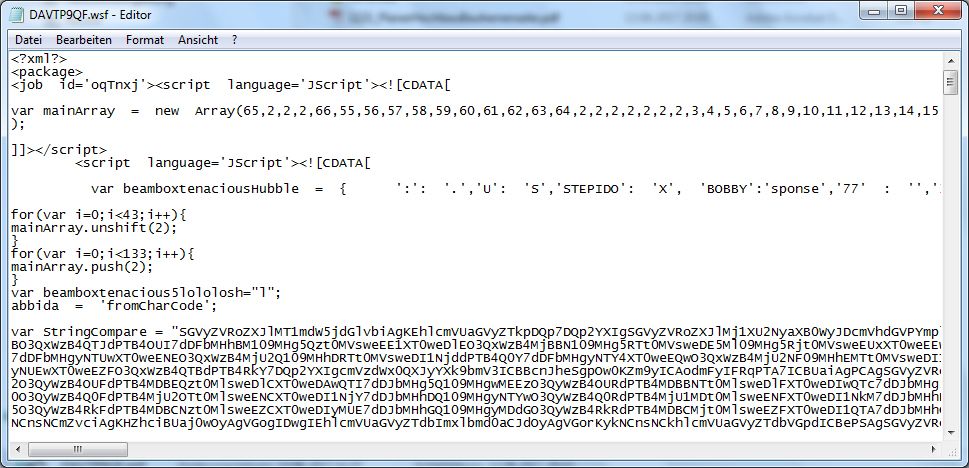

Das Script sieht wie folgt aus:

Es würde von unterschiedlichen Domains eine Datei nachladen und mit verschiedenen Dateinamen auf dem Rechner abspeichern: Datei „MX-2310U_20170606_180113.pdf“ mit. Beim Öffnen der Datei würde der Acrobat Reader eine Sicherheitsabfrage stellen:

- cinema-strasbourg.com/984hvxd??kWaSqkwYHa=rzoqPihwWOd

- sock.lt/984hvxd??kGnXntXfp=nRJTuSn

- 78tguyc876wwirglmltm.net/af/984hvxd?kWaSqkwYHa=rzoqPihwWOd

- mokinukai.lt/984hvxd??FtGmxUxYYPN=MdwKerGTLi

- hv7verjdhfbvdd44f.info/a5/

Die Dateinamen lauten z. B. awfedbyxtHG2.exe oder gAmIYK2.exe. Virustotal zeigt für die .exe-Datei eine Erkennungsrate von 18/61. Es handelt sich hierbei um die Jaff Ransomware (Verschlüsselungs- und Erpressungstrojaner).

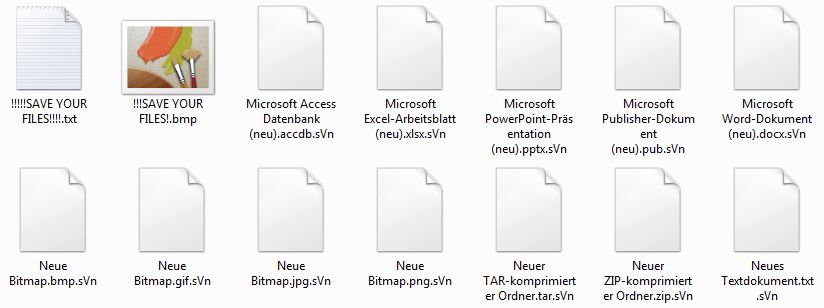

„Jaff“ legt mit der Verschlüsselung sofort los. Er ergänzt bei den meisten Dateiformaten die Endung. sVn (noch vor einer Woche hat Jaff die Dateien in .wlu umbenannt) und legt zusätzlich noch die Dateien „!!!!!SAVE YOUR FILES!!!!.txt“ und „!!!!!SAVE YOUR FILES!.bmp“ an:

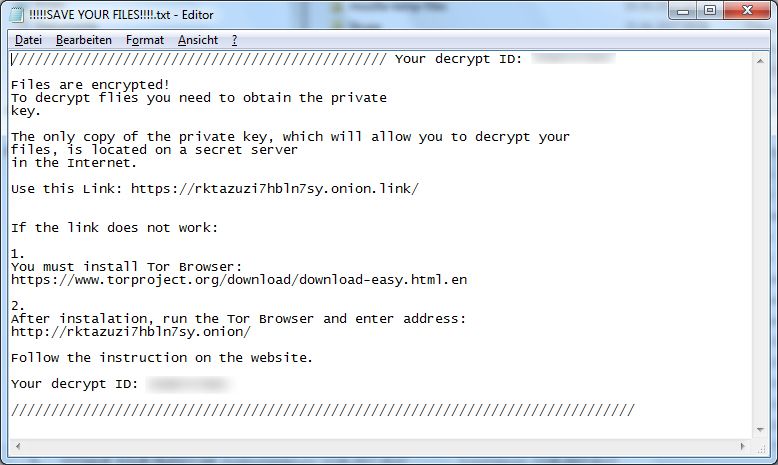

Die Datei „!!!!!SAVE YOUR FILES!!!!.txt“ hat folgenden Inhalt:

/////////////////////////////////////////////// Your decrypt ID: xxxxxxxxxx

Files are encrypted!

To decrypt flies you need to obtain the private

key.The only copy of the private key, which will allow you to decrypt your

files, is located on a secret server

in the Internet.Use this Link: https://rktazuzi7hbln7sy.onion.link/

If the link does not work:

1.

You must install Tor Browser:

https://www.torproject.org/download/download-easy.html.en2.

After instalation, run the Tor Browser and enter address:

http://rktazuzi7hbln7sy.onion/Follow the instruction on the website.

Your decrypt ID: xxxxxxxxxx

//////////////////////////////////////////////////////////////////////////////

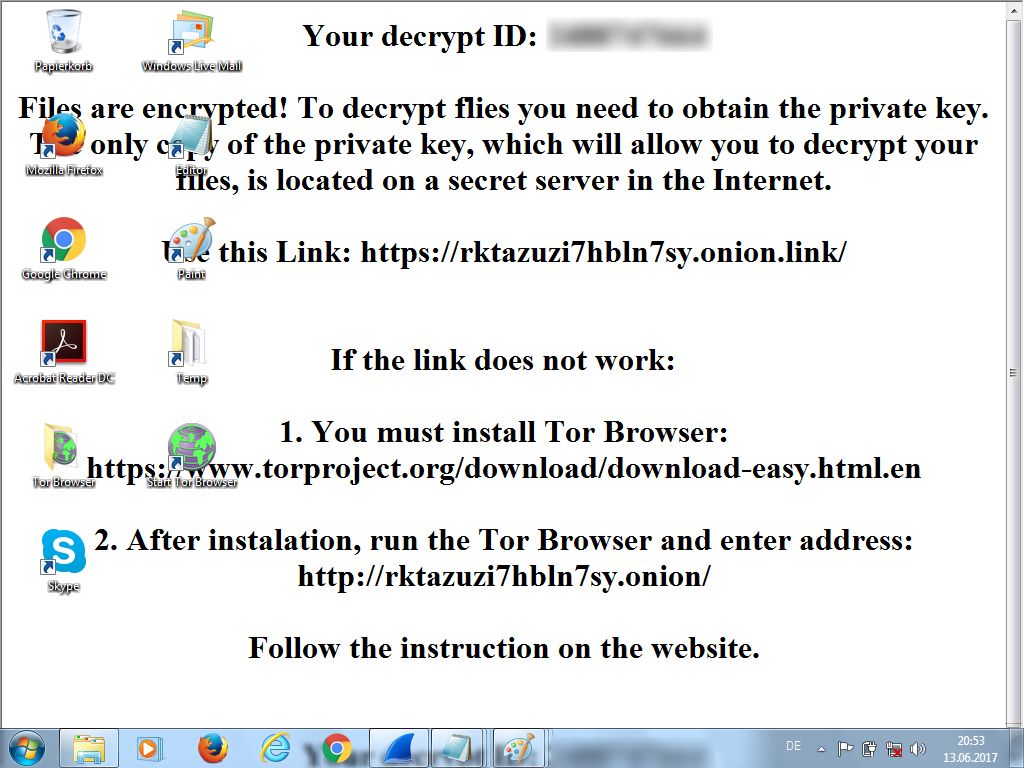

Die Datei „!!!!!SAVE YOUR FILES!.bmp“ wird als Desktop-Hintergrund gesetzt:

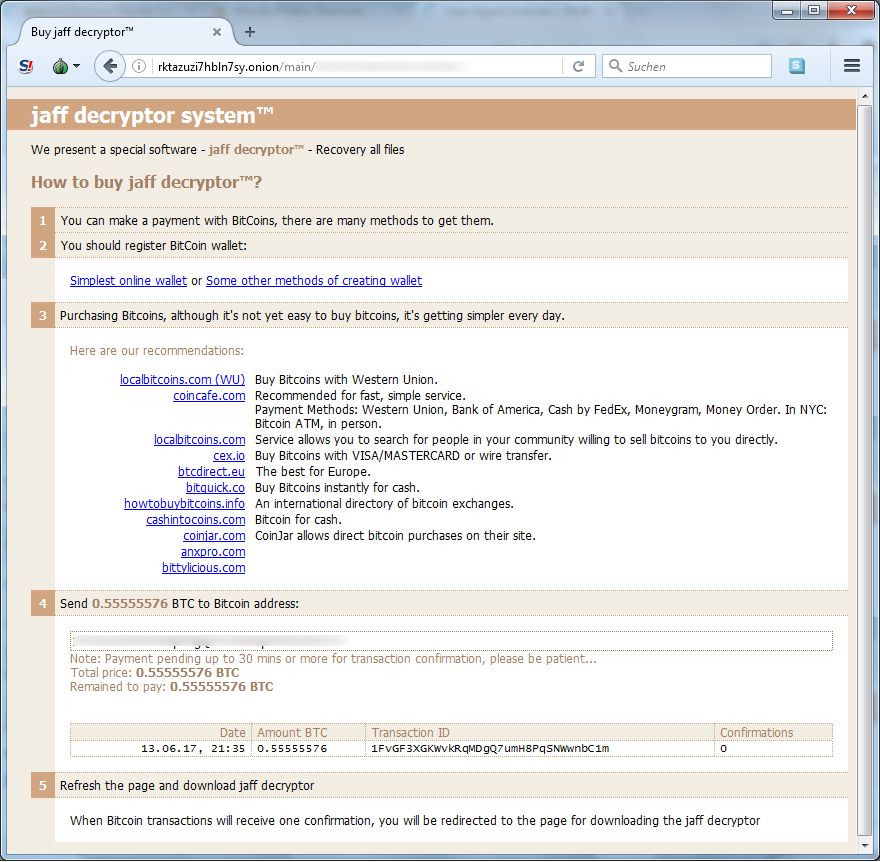

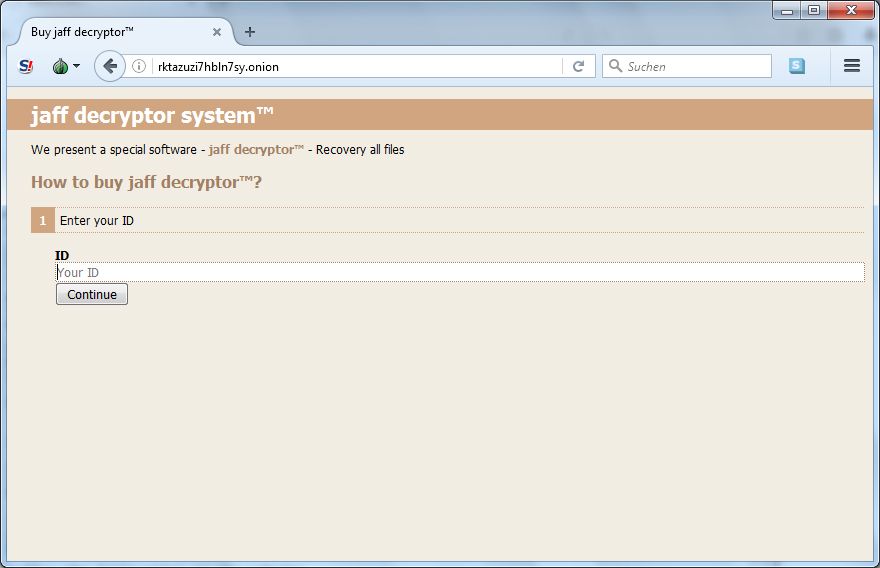

Die verlinkte Internetseite (hier am Beispiel des TOR-Browser) fordert zunächst zur Eingabe des Key auf:

Nach dessen Eingabe sieht man folgende Erpressung: