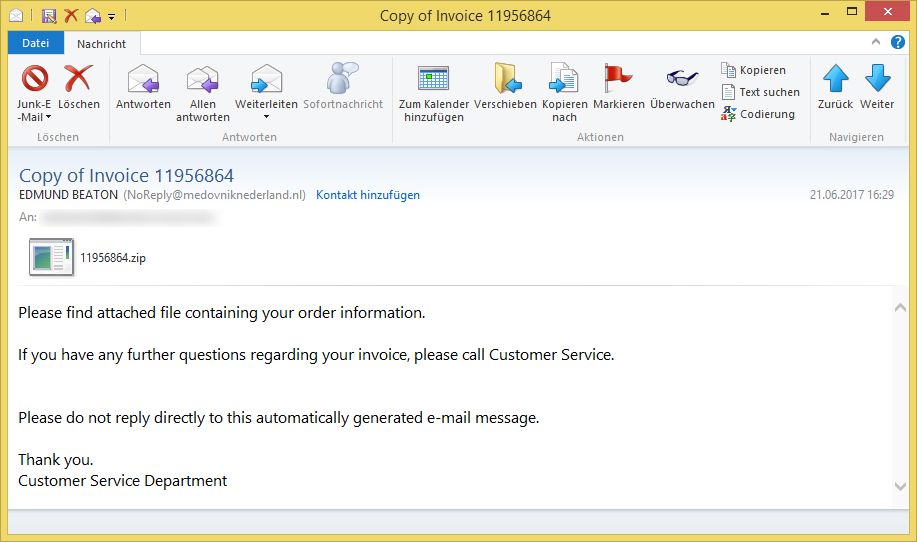

‚Locky‘ ist zurück: Copy of Invoice 11956864 von EDMUND BEATON ([email protected])

Am Mittwoch, den 21. Juni 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Öffnen Sie deswegen nicht die Anlage! In dem beigefügten ZIP-Archiv ist die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) enthalten. Zumindest unter Windows XP wird das Computersystem verschlüsselt und die Dateien dabei in .loptr umbenannt.

Betreff: Copy of Invoice 11956864

Absender: EDMUND BEATON ([email protected])Please find attached file containing your order information.

If you have any further questions regarding your invoice, please call Customer Service.

Please do not reply directly to this automatically generated e-mail message.

Thank you.

Customer Service Department

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

Die E-Mail behauptet, Sie würden eine Kopie einer Rechnung erhalten und in der Anlage wären Informationen zu einer Bestellung enthalten. Das ist aber falsch! Öffnen Sie nicht die Anlage!

Das beigefügte ZIP-Archiv „11956864.zip“ enthält ein weiteres ZIP-Archiv „INV-09837592.zip“. In diesem zweiten ZIP-Archiv ist eine ausführbare Datei mit dem gleichen Namen („INV-09837592.exe“) enthalten.

![]()

Inzwischen (23.06.) beträgt die Erkennungsrate für die ausführbare Datei laut Virustotal 45/61. Es handelt sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware).

Nach der Ausführung verschlüsselt er zumindest Windows XP – Rechner und benennt die Dateien dabei in .loptr um:

A470D19E–8507–561B–F62A5F9F–E0F2AF64A313.loptr

A470D19E–8507–561B–995116EA–F2A488A882C0.loptr

A470D19E–8507–561B–8F2ACC7D–63116A9FA392.loptr

A470D19E–8507–561B–5FBC2A85–69713C193AAB.loptr

A470D19E–8507–561B–3CAF3EB1–741B52FAFF24.loptr

loptr-cfd4.htm

Außerdem sendet Locky regelmäßig Daten an die Adresse 185.115.140.170/checkupdate

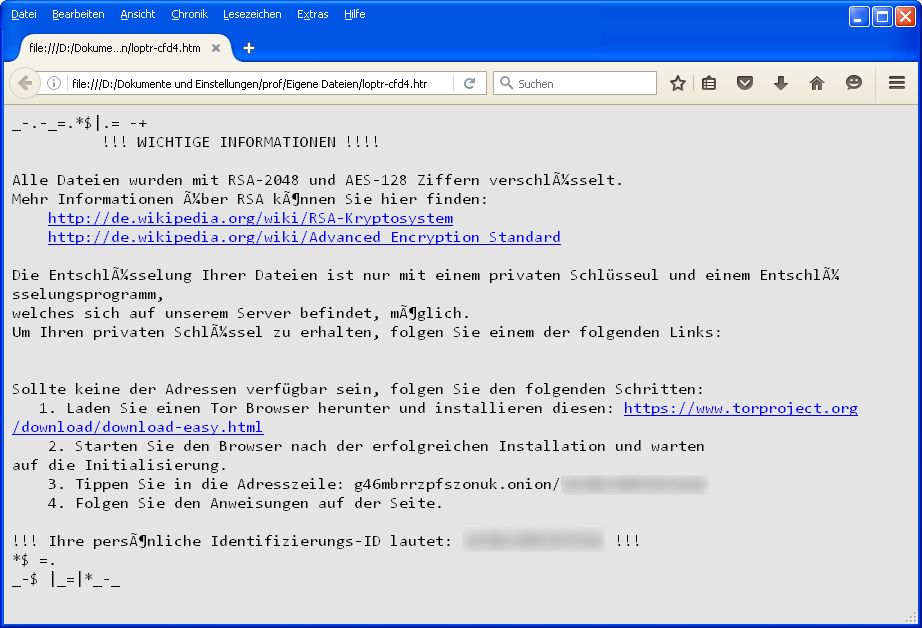

Im Verzeichnis wird ebenfalls eine .htm-Datei abgelegt. Diese wird nicht automatisch geöffnet, enthält aber einen Hinweis auf die Verschlüsselung:

_-.-_=.*$|.= -+

!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048

und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/xxxxx

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: xxxxx !!!

*$ =.

_-$ |_=|*_-_

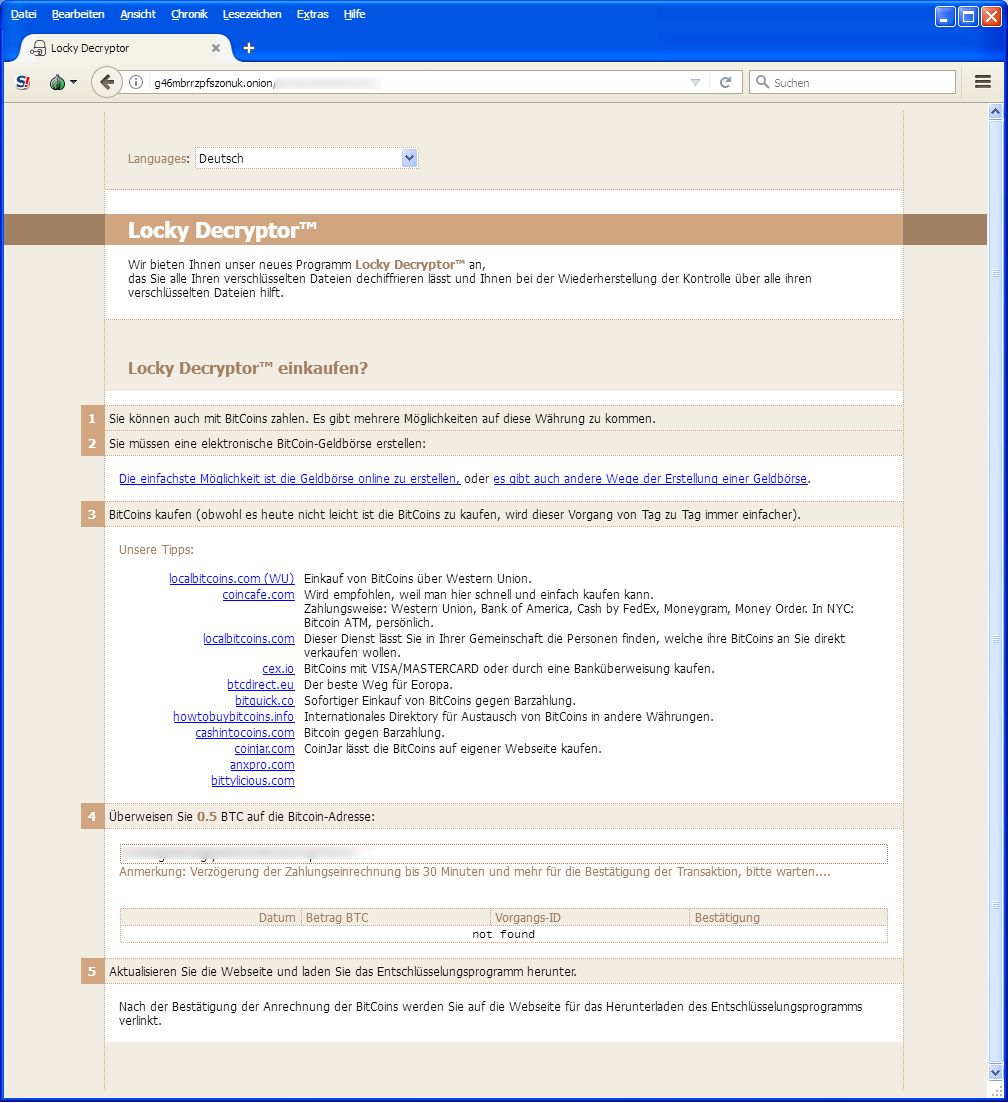

Im TOR-Browser würde die Erpressung wie folgt aussehen: