Nach Zerschlagung der Botnetz-Infrastruktur Avalanche am 01.12.2016: Trojaner „Nymaim“ wird u. a. über Rechnung für (Vorname Nachname) noch offen: Nummer 38971661 von Beauftragter Rechtsanwalt Online24 Pay GmbH ([email protected]) oder (Vorname Nachname) Ihre Rechnung zur Bestellung NR015643465 von Rechnungsstelle OnlinePayment AG ([email protected]) wieder verteilt

In einer Pressekonferenz / Pressemitteilung am Donnerstag, den 01. Dezember 2016 hat die Zentrale Kriminalinspektion Lüneburg und die Staatsanwaltschaft Verden die Zerschlagung des Botnetzes „Avalanche“ (in Zusammenarbeit mit den Sicherheitsbehörden diverser Staaten) bekannt gegeben.

Details können Sie z. B. in der Presseinformation „AVALANCHE, eine der weltweit größten Infrastrukturen zum Einsatz von Botnetzen wurde in internationaler Zusammenarbeit aufgedeckt und analysiert.“ der Staatsanwaltschaften und Generalstaatsanwaltschaften in Niedersachsen oder der Seite „BSI ermöglicht Zerschlagung der Botnetz-Infrastruktur Avalanche“ des BSI (Bundesamt für Sicherheit in der Informationstechnik) bzw. den Fragen und Antworten zur Avalanche-Botnetzinfrastruktur des BSI nachlesen.

Bei den Trojanischen Pferden, die zu dem Botnetz „Avalanche“ gehören sind u. a. „Marcher„, der z. B. zuletzt am 23.11.2016 über die E-Mail „Wichtiges Sicherheitsupdate von VR-Banken ([email protected])“ verteilt wurde und Smartphones (Android-Betriebssystem) infiziert, der Verschlüsselungs- und Erpressungstrojaner „TeslaCrypt„, der im ersten Quartal 2016 sehr häufig über englische E-Mails wie z. B. „RE:“ vom 11.04.2016 versendet wurde oder auch „Nymaim“ dabei, der trotz der Polizeiaktion und Zerschlagung des Botnetz „Avalanche“ seit Donnerstag, dem 15. Dezember 2016 wieder verteilt wird. Hier zwei Beispiele vom 15.12.2016, deren Anlagen Sie nicht öffnen sollten:

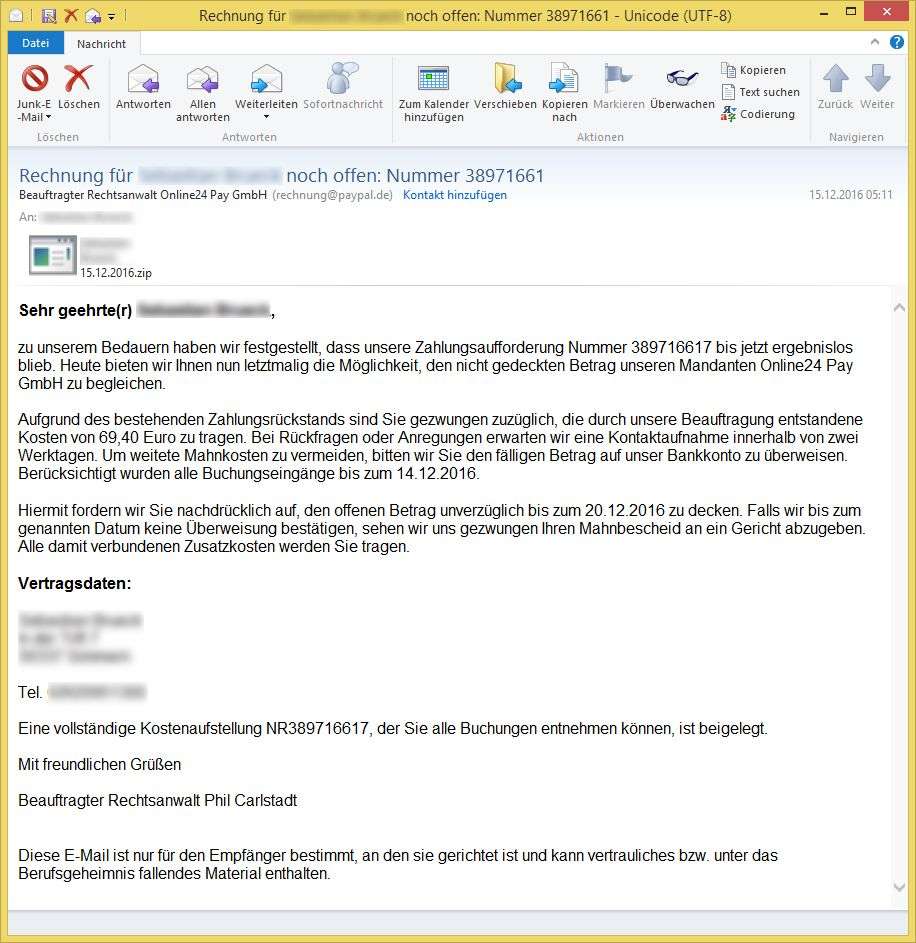

Betreff: Rechnung für (Vorname Nachname) noch offen: Nummer 38971661

Absender: Beauftragter Rechtsanwalt Online24 Pay GmbH ([email protected])Sehr geehrte(r) (Vorname Nachname),

zu unserem Bedauern haben wir festgestellt, dass unsere Zahlungsaufforderung Nummer 389716617 bis jetzt ergebnislos blieb. Heute bieten wir Ihnen nun letztmalig die Möglichkeit, den nicht gedeckten Betrag unseren Mandanten Online24 Pay GmbH zu begleichen.

Aufgrund des bestehenden Zahlungsrückstands sind Sie gezwungen zuzüglich, die durch unsere Beauftragung entstandene Kosten von 69,40 Euro zu tragen. Bei Rückfragen oder Anregungen erwarten wir eine Kontaktaufnahme innerhalb von zwei Werktagen. Um weitete Mahnkosten zu vermeiden, bitten wir Sie den fälligen Betrag auf unser Bankkonto zu überweisen. Berücksichtigt wurden alle Buchungseingänge bis zum 14.12.2016.

Hiermit fordern wir Sie nachdrücklich auf, den offenen Betrag unverzüglich bis zum 20.12.2016 zu decken. Falls wir bis zum genannten Datum keine Überweisung bestätigen, sehen wir uns gezwungen Ihren Mahnbescheid an ein Gericht abzugeben. Alle damit verbundenen Zusatzkosten werden Sie tragen.Vertragsdaten:

(Vorname Nachname)

(Straße und Haus-Nr.)

(PLZ und Wohnort)Tel. (Festnetz- oder Handy-Nr.)

Eine vollständige Kostenaufstellung NR389716617, der Sie alle Buchungen entnehmen können, ist beigelegt.

Mit freundlichen Grüßen

Beauftragter Rechtsanwalt Phil Carlstadt

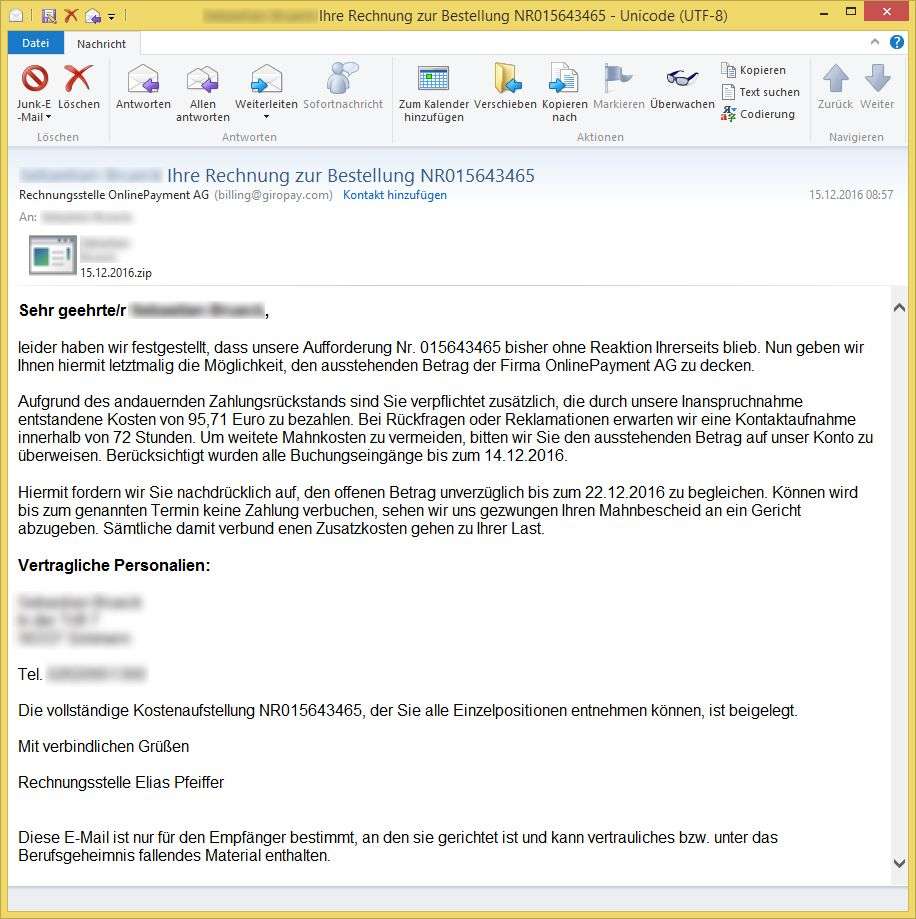

Betreff: (Vorname Nachname) Ihre Rechnung zur Bestellung NR015643465

Absender: Rechnungsstelle OnlinePayment AG ([email protected])Sehr geehrte/r (Vorname Nachname),

leider haben wir festgestellt, dass unsere Aufforderung Nr. 015643465 bisher ohne Reaktion Ihrerseits blieb. Nun geben wir Ihnen hiermit letztmalig die Möglichkeit, den ausstehenden Betrag der Firma OnlinePayment AG zu decken.

Aufgrund des andauernden Zahlungsrückstands sind Sie verpflichtet zusätzlich, die durch unsere Inanspruchnahme entstandene Kosten von 95,71 Euro zu bezahlen. Bei Rückfragen oder Reklamationen erwarten wir eine Kontaktaufnahme innerhalb von 72 Stunden. Um weitete Mahnkosten zu vermeiden, bitten wir Sie den ausstehenden Betrag auf unser Konto zu überweisen. Berücksichtigt wurden alle Buchungseingänge bis zum 14.12.2016.

Hiermit fordern wir Sie nachdrücklich auf, den offenen Betrag unverzüglich bis zum 22.12.2016 zu begleichen. Können wird bis zum genannten Termin keine Zahlung verbuchen, sehen wir uns gezwungen Ihren Mahnbescheid an ein Gericht abzugeben. Sämtliche damit verbund enen Zusatzkosten gehen zu Ihrer Last.Vertragliche Personalien:

(Vorname Nachname)

(Straße und Haus-Nr.)

(PLZ und Wohnort)Tel. (Festnetz- oder Handy-Nr.)

Die vollständige Kostenaufstellung NR015643465, der Sie alle Einzelpositionen entnehmen können, ist beigelegt.

Mit verbindlichen Grüßen

Rechnungsstelle Elias Pfeiffer

Aufgrund der in den E-Mails (wie auch schon vor dem 01.12.) enthaltenen persönlichen Daten (komplette Anschrift inkl. Telefon-Nr.) in Verbindung mit bekannten Firmen als E-Mail-Adresse des Absenders, bei denen sehr viele Internetnutzer einen Account haben (eBay, PayPal, Amazon, …) sind viele Anwender dazu verleitet, die Anlage zu öffnen.

Die Infektionen aus den früheren E-Mails wie z. B.

- Rechnung für (Vorname Nachname) vom 28.11.2016 von Stellvertretender Sachbearbeiter Online24 Pay GmbH ([email protected])

- Rechnung vom 16.11.2016 NR39904075 von Rechnungsstelle Bank Payment GmbH ([email protected]) oder Offene Rechnung: Buchung 85878557 von Rechnungsstelle Online24 Pay AG ([email protected])

- Ihr gespeichertes Bankkonto ist nicht ausreichend gedeckt von Rechtsanwalt Directpay AG ([email protected])

- (Vorname Nachname) Ihre Rechnung 54122167 vom 04.10.2016 von [email protected]

- Rechnung noch offen 17.08.2016 Nummer 48457862 von Rechnungsstelle Pay Online GmbH ([email protected]) oder Ihre Rechnung Nr. 062111436 vom 11.08.2016 von Rechtsanwalt Amazon GmbH ([email protected])

haben seit der o. g. Polizeiaktion nicht mehr funktioniert (der Trojaner konnte keine Daten mehr nachladen). Das bedeutet aber nicht automatisch, dass der Computer wieder „sauber“ ist.

Laut den FAQ des BSI sollen die Provider ihre Kunden über infizierte Rechner informieren. Ich habe bis heute aber noch keine solche Information gesehen. Falls Du von Deinem Provider über eine solche Infektion informiert wurdest, dann würde ich mich über eine Weiterleitung der E-Mail freuen.

Da insbesondere ein mit „Nymaim“ infizierter Rechner die Online-Banking-Seiten der deutschen Banken verändert hat, dürfte die Abschaltung des Botnetz „Avalanche“ sich durch eine nicht mehr funktionierende Internetseite der Hausbank bemerkbar machen. Der Trojaner hat die Seite der Bank ausgeblendet, um später seine veränderte Seite sichtbar zu machen. Da er die Informationen zum Austauschen gewisser Daten aber nicht mehr bekommt, bleibt die Internetseite der Bank auf infizierten Rechnern einfach weiß (bzw. der Browser versucht ewig, die Seite zu laden).

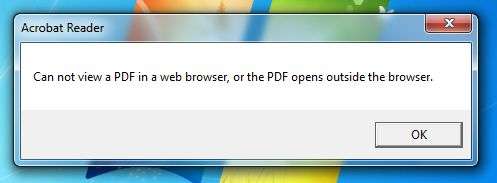

Mit der neuen Verteilung von „Nymaim“ ändert sich das natürlich wieder. Die E-Mail vom 15.12.2016 bringt ein zip-Archiv mit, welches nochmals eine .zip-Datei enthält. In der zweiten zip-Datei ist dann eine .com-Datei, also ein ausführbares Programm. Nach der Infektion des Rechners erscheint folgende Meldung am PC:

Acrobat Reader

Can not view a PDF in a web browser, or the PDF opens outside the browser.

Die Meldung gibt vor, vom Acrobat Reader zu stammen und darüber zu informieren, dass dieses PDF-Dokument nicht geöffnet werden konnte. Das soll aber nur von der Infektion des Rechners ablenken, denn bei der .com-Datei handelt es sich ja nicht um ein PDF.

Nach der Infektion des Rechners werden divese Dateien nachgeladen. Diese bekommen Dateinamen wie z. B.

![]()

- ampere-1.exe (Virustotal zeigt eine Erkennungsrate von 12/55)

- baseline-94.exe (Virustotal zeigt eine Erkennungsrate von 35/56)

- booster-6.exe (Virustotal zeigt eine Erkennungsrate von 9/55)

- cardbus-91.exe (Virustotal zeigt eine Erkennungsrate von 32/55)

- friction-03.exe (Virustotal zeigt eine Erkennungsrate von 30/55)

- gamma-8.exe (Virustotal zeigt eine Erkennungsrate von 7/56)

- jugfet-66.exe (Virustotal zeigt eine Erkennungsrate von 34/56)

- matter-7.exe (Virustotal zeigt eine Erkennungsrate von 12/56)

- watchdog-7.exe (Virustotal zeigt eine Erkennungsrate von 23/55)

Je nach Virenscanner werden diese z. B. als Trojan.Nymaim, Trojan/Win32.Nymaim oder Win32/TrojanDownloader.Nymaim.BA bezeichnet.

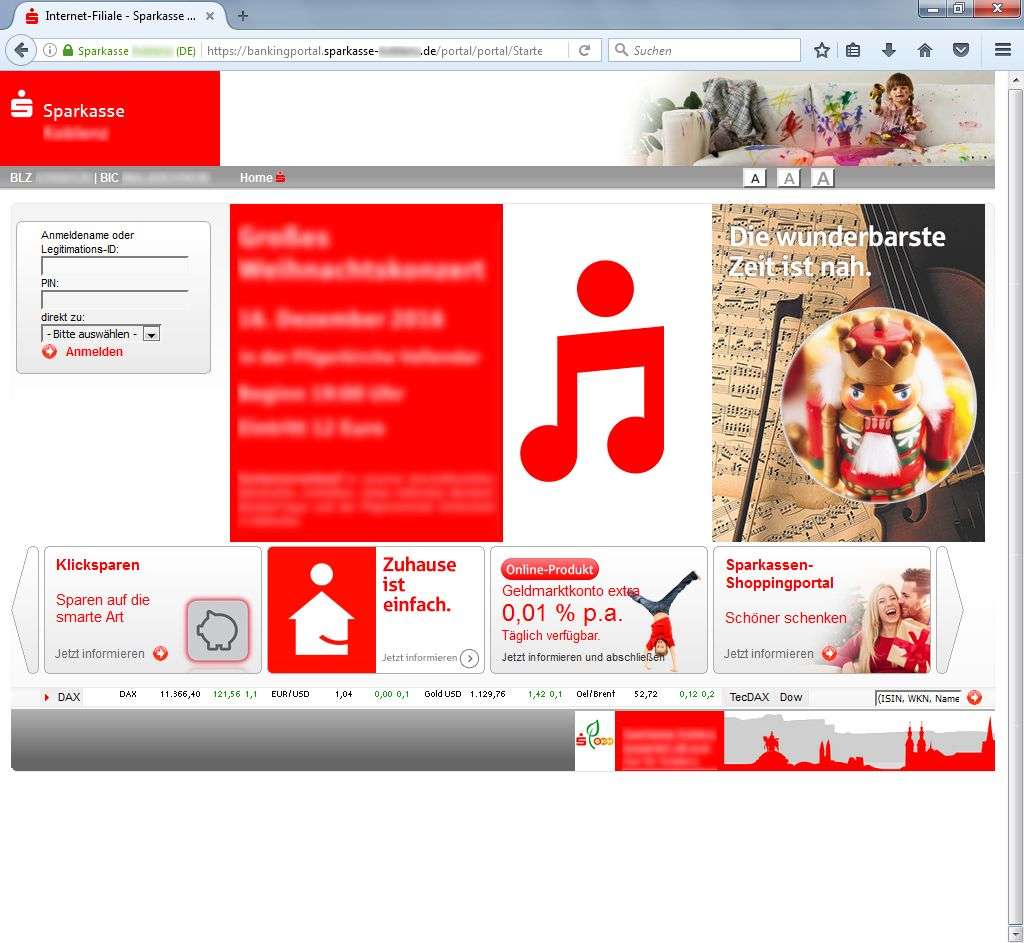

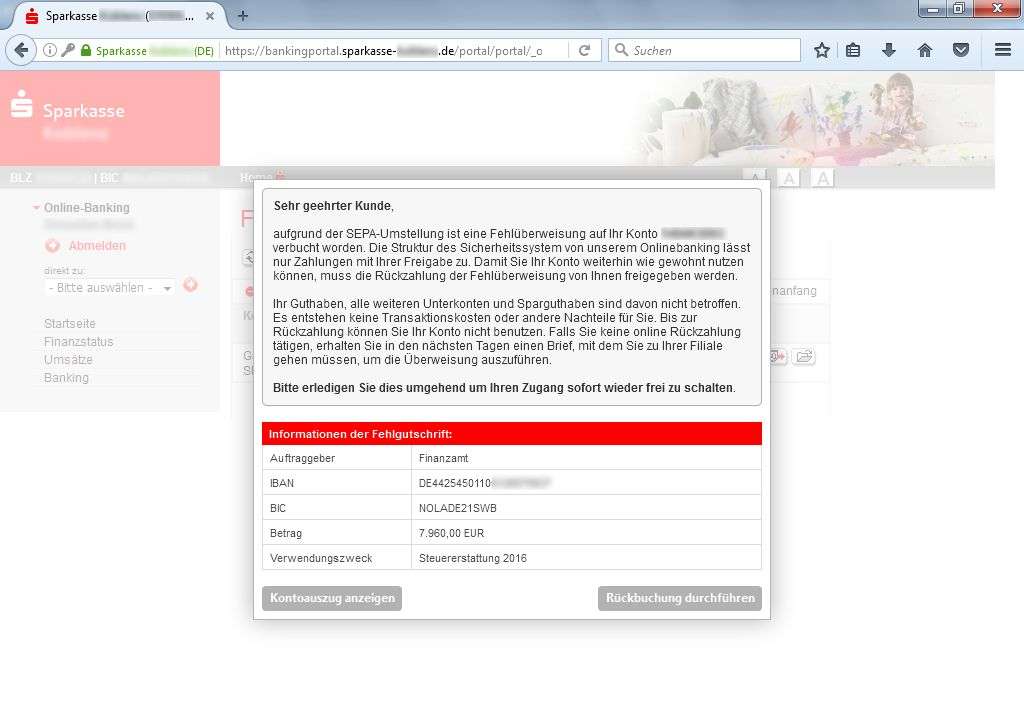

Insbesondere nach der Anmeldung zum Online-Banking sollte Vorsicht gelten. Bereits beim Aufruf der Internetseite der Bank könnten sich einige Veränderungen zeigen (hier am Beispiel einer Sparkasse):

- vorhandene Werbebanner (hier eigentlich in der Kopfzeile) werden gegen eine vom Trojaner mitgebrachte Grafik ausgetauscht

- Links auf weitere Seiten oder ein Feld für eine Suche werden zum großen Teil entfernt (müssten im o. g. Beispiel in der Zeile mit BLZ und BIC zu sehen sein; nur „Home“ ist übrig geblieben)

- Sicherheitshinweise werden entfernt (müssten hier eigentlich vor dem „Anmelden“ – Button zu sehen sein)

- Telefon-Nummern werden entfernt (müssten im o. g. Beispiel eigentlich in dem grauen unteren Balken stehen)

Spätestens nach der Anmeldung zum Online-Banking zeigt das Trojanische Pferd, was es möchte:

Sehr geehrter Kunde,

aufgrund der SEPA-Umstellung ist eine Fehlüberweisung auf Ihr Konto (Konto-Nr.) verbucht worden. Die Struktur des Sicherheitssystem von unserem Onlinebanking lässt nur Zahlungen mit Ihrer Freigabe zu. Damit Sie Ihr Konto weiterhin wie gewohnt nutzen können, muss die Rückzahlung der Fehlüberweisung von Ihnen freigegeben werden.

Ihr Guthaben, alle weiteren Unterkonten und Sparguthaben sind davon nicht betroffen. Es entstehen keine Transaktionskosten oder andere Nachteile für Sie. Bis zur Rückzahlung können Sie Ihr Konto nicht benutzen. Falls Sie keine online Rückzahlung tätigen, erhalten Sie in den nächsten Tagen einen Brief, mit dem Sie zu Ihrer Filiale gehen müssen, um die Überweisung auszuführen.

Bitte erledigen Sie dies umgehend um Ihren Zugang sofort wieder frei zu schalten.

Informationen der Fehlgutschrift:

Auftraggeber Finanzamt

IBAN DE4425450110xxxxxxxxx

BIC NOLADE21SWB

Betrag 7.960,00 EUR

Verwendungszweck Steuererstattung 2016Kontoauszug anzeigen

Rückbuchung durchführen

Angeblich hat das Finanzamt aufgrund der SEPA-Umstellung eine Fehlüberweisung getätigt und bittet nun um Rücküberweisung. Allerdings sei das Konto bis zur Rückzahlung nicht mehr nutzbar. Dies wird u. a. dadurch untermauert, dass der Trojaner von den üblichen Funktionen des Online-Banking nur noch die Umsatzanzeige und die Überweisung anzeigt, alle anderen Funktionen blendet das Trojanische Pferd aus.

Bestätige niemals Meldungen nach der Anmeldung zum Online-Banking, die zur einer Überweisung auffordern oder aus sonstigen Gründen eine TAN verlangen!

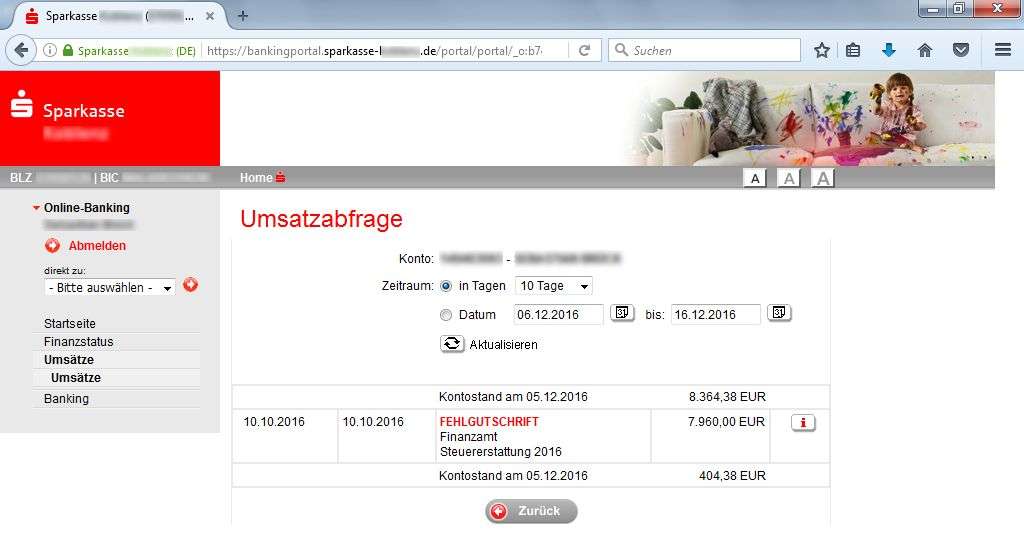

Das Trojanische Pferd blendet nicht nur nach der Anmeldung die angebliche Fehlgutschrift ein, sondern fälscht auch die Umsatzanzeige:

10.10.2016 10.10.2016 FEHLGUTSCHRIFT 7.960,00 EUR

Finanzamt

Steuererstattung 2016

Der auf dem infizierten PC angezeigte Kontostand ist um den Betrag der angeblichen Fehlgutschrift erhöht. Auf jedem anderen (nicht mit dem gleichen Trojanischen Pferd infizierten Rechner) würde der Kontostand von dieser Anzeige abweichen. Im o. g. Beispiel weicht das Datum der Fehlgutschrift zwar von der Infektion ab, in den meisten Fällen handelt es sich aber um das aktuelle Tagesdatum.

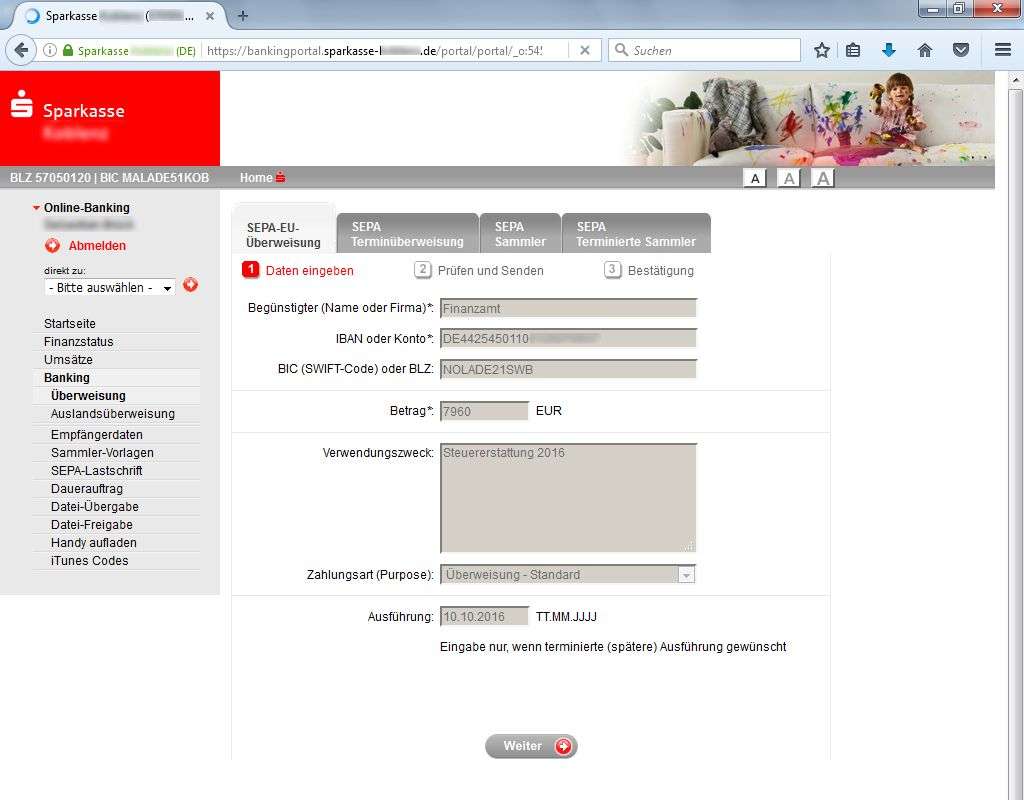

Mit dem Überweisungsformular würde das Trojanische Pferd nur die geforderte Rücküberweisung zulassen. Es deaktiviert deshalb die Eingabefelder und trägt bereits die angeblichen Daten des Finanzamtes ein:

In Wirklichkeit gehört die angezeigte Konto-Nr. aber nicht zum Finanzamt, sondern zu einem Finanzagenten, der das Geld anschließend an die Betrüger weiterleitet.

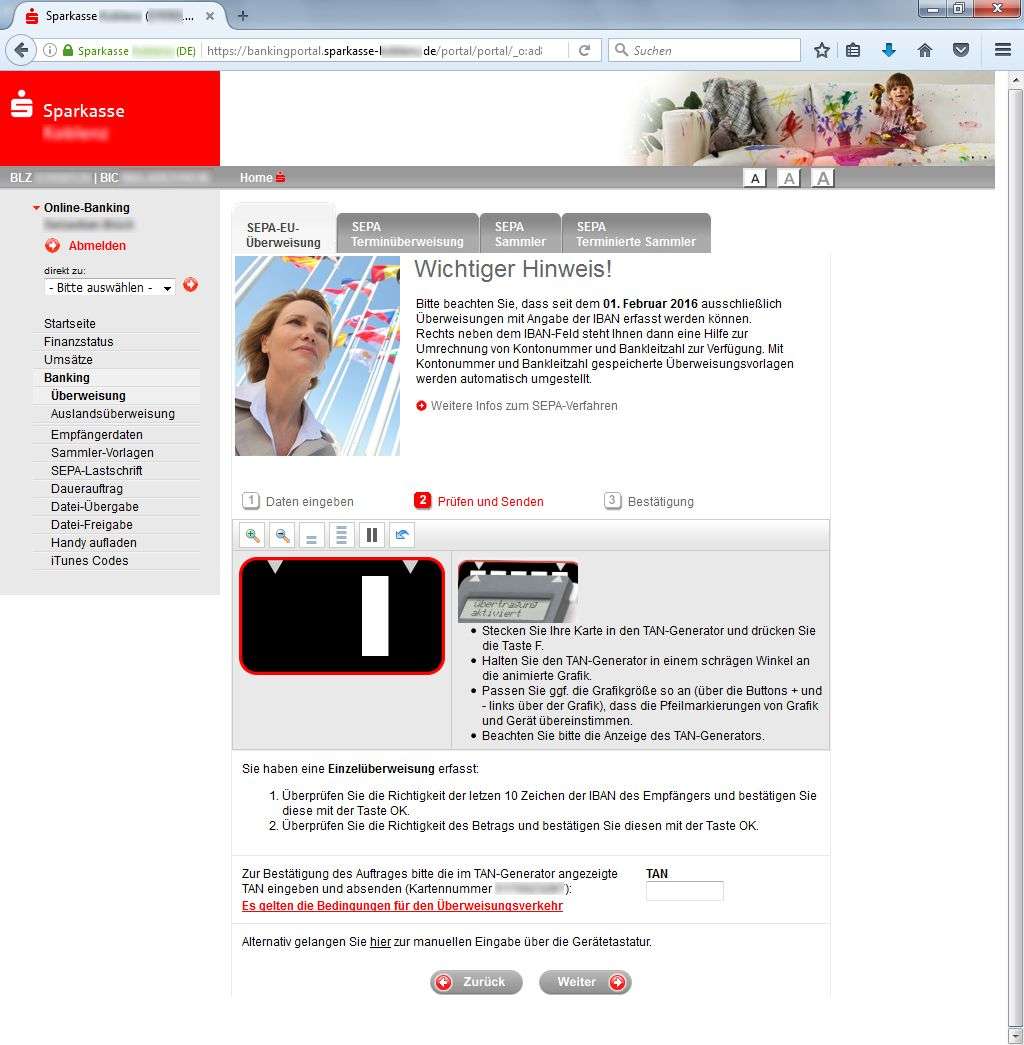

In der Seite zur Erzeugung der TAN würde die Bankverbindung in der Regel zwar nicht mehr angezeigt, aber auch hier ändert das Trojanische Pferd eine wichtige Kleinigkeit:

Eigentlich würde die Bank dazu auffordern,

Überprüfen Sie die Richtigkeit der letzten 10 Zeichen der IBAN des Empfängers bei dem Institut XYZ und bestätigen Sie diese mit der Taste OK.

Meine Bank würde mir hier anzeigen, an welche andere Bank / welches Kreditinstitut die Überweisung abgesendet wird. Damit nicht auffällt, dass die Buchung nicht an das Finanzamt gesendet wird, entfernt das Trojanische Pferd den Hinweis auf die Bank.

Die aktuellen Sicherheitsverfahren im Online-Banking, egal ob chipTAN, smsTAN / mobile TAN, pushTAN bieten die Möglichkeit, die Konto-Nr. des Empfängers und den Betrag vor einer Ausführung des Auftrages zu kontrollieren. Wichtig ist, dass dieser Schutz genutzt wird. Wenn ich keine Überweisung tätigen möchte, dann darf im TAN-Generator / der SMS oder in der pushTAN-App auf meinem Smartphone keine IBAN (letzten 10 Stellen bzw. frühere Konto-Nr.) und kein Betrag erscheinen!

Am 12.01.2017 informierte mich mein Provider, T-com, daß mein PC von einem Trojaner = nymaim/avalnache seit 10.01.2017 infiziert sei. Ich abonnierte dann für 9.99/Monat den Sicherheitsservice der T-com u. die Techniker entfernten dann am 12.01. den Trojaner. Gleichzeitig habe ich bei allen Online-Bankkonten u. wichtige Konten über einen nicht infizierten Laptop die Passwörter geändert. Das ist schon das zweite Mal, daß ich von so einem Ereignis getroffen werde. Vor ca.. 9 Monaten wurden die Daten der Telekom gehackt und ich war auch betroffen.