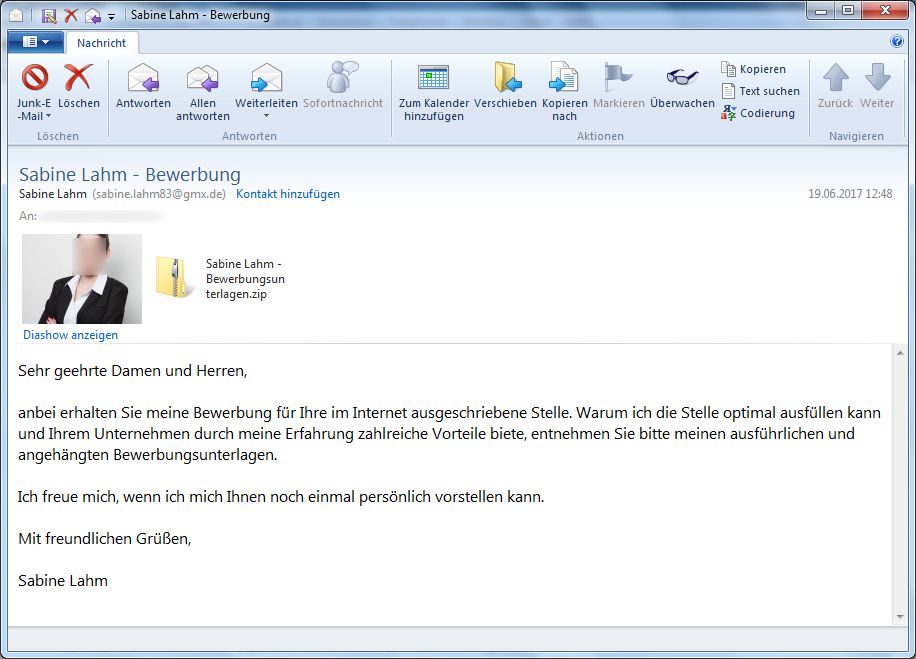

Sabine Lahm – Bewerbung von Sabine Lahm ([email protected])

Achtung: Die folgende Bewerbung bringt den Verschlüsselungs- und Erpressungstrojaner „Cerber“ (Ransomware) mit. Seien Sie daher vorsichtig und öffnen Sie keine ausführbaren Anlagen!

Hier das Beispiel vom Montag, den 19. Juni 2017. Die Bewerbung stammt angeblich von Sabine Lahm. Personen mit diesem Namen oder dem dargestellten Bild haben damit aber nichts zu tun! Es handelt sich um gefälschte Angaben!

Betreff: Sabine Lahm – Bewerbung

Absender: Sabine Lahm ([email protected])Sehr geehrte Damen und Herren,

anbei erhalten Sie meine Bewerbung für Ihre im Internet ausgeschriebene Stelle. Warum ich die Stelle optimal ausfüllen kann und Ihrem Unternehmen durch meine Erfahrung zahlreiche Vorteile biete, entnehmen Sie bitte meinen ausführlichen und angehängten Bewerbungsunterlagen.

Ich freue mich, wenn ich mich Ihnen noch einmal persönlich vorstellen kann.

Mit freundlichen Grüßen,

Sabine Lahm

Achtung: Es handelt sich um gefälschte E-Mails! Die genannten Personen haben mit der E-Mail nichts zu tun! Klicken Sie nicht auf die Anlagen und öffnen Sie diese nicht!

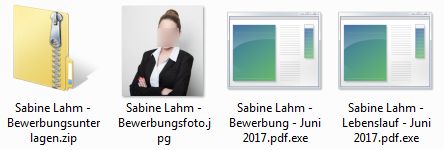

Im o. g. Beispiel sind die beiden folgenden Dateien beigefügt:

Sabine Lahm – Bewerbungsfoto.jpg

Sabine Lahm – Bewerbungsunterlagen.zipSabine Lahm – Bewerbung – Juni 2017.pdf.exe

Sabine Lahm – Lebenslauf – Juni 2017.pdf.exe

Virustotal zeigt für die ausführbaren Dateien eine Erkennungsrate von 26/59.

Das Bild stammt von einer Schweizer Internetseite, auf der ein Fotograf für seine Bewerbungsfotos wirbt. Das gleiche Bild wurde auch bereits in anderen betrügerischen Bewerbungen verwendet wie z. B.

- 30.05.: Sabine Rossman – Bewerbung

von Sabine Rossman ([email protected]) - 23.05.: Isabell Schneider – Bewerbung

von Isabell Schneider ([email protected]) - 16.05.: Angelika Stoerr – Bewerbung

von Angelika Stoerr ([email protected]) - 15.05.: Giselle Wolf – Bewerbung

von Giselle Wolf ([email protected])

Nach dem Entpacken des ZIP-Archives („Sabine Lahm – Bewerbungsunterlagen.zip“) wären darin die beiden Dateien „Sabine Lahm – Bewerbung – Juni 2017.pdf.exe“ und „Sabine Lahm – Lebenslauf – Juni 2017.pdf.exe“ enthalten. Es handelt sich dabei aber nicht um PDF-Dokumente (Adobe Acrobat Reader), sondern ausführbare Dateien!

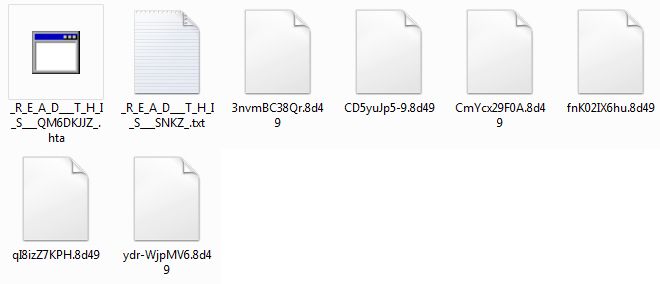

Nach dem Ausführen der Dateien würden viele Dateitypen verschlüsselt. Auf jedem Rechner bekommen die Dateien eine andere Endung, hier z. B. 8d49. Außerdem legt die Cerber Ransomware noch zwei Dateien „_R_E_A_D___T_H_I_S_(*).txt“ und „_R_E_A_D___T_H_I_S_(*).hta“ in die Verzeichnisse.

_R_E_A_D___T_H_I_S___QM6DKJJZ_.hta

_R_E_A_D___T_H_I_S___S___SNKZ_.txt

3nvmBC38Qr.8d49

CD5yuJp5-9.8d49

CmYcx29F0A.8d49

fnK02IX6hu.8d49

qI8izZ7KPH.8d49

ydr-WjpMV6.8d49

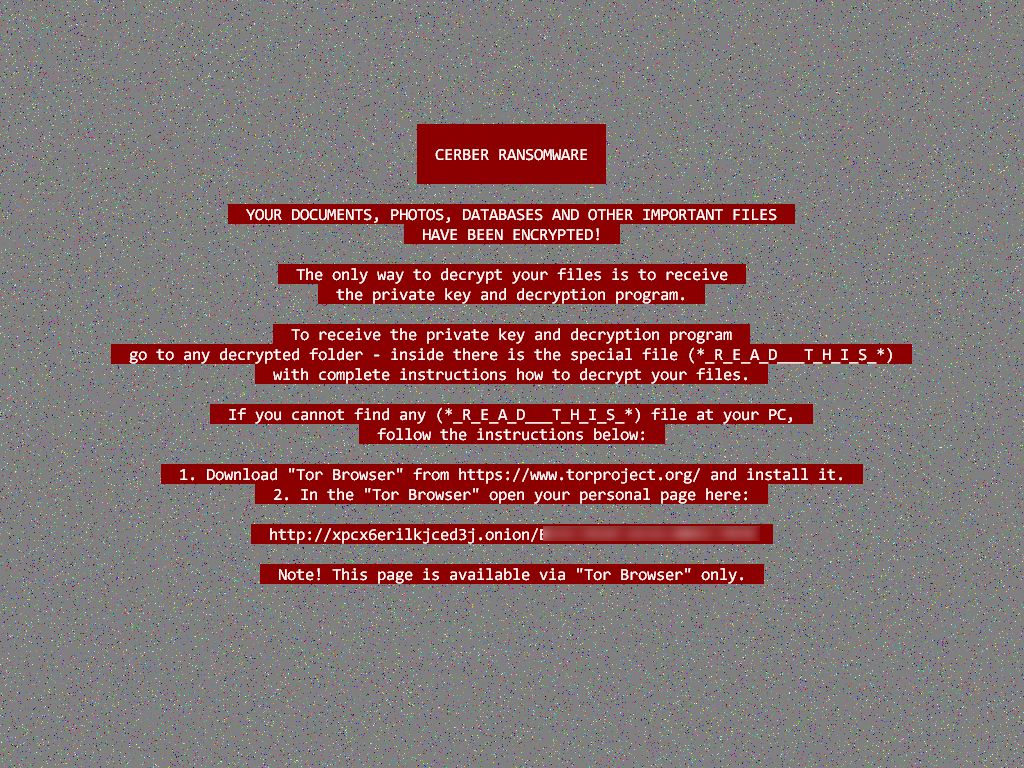

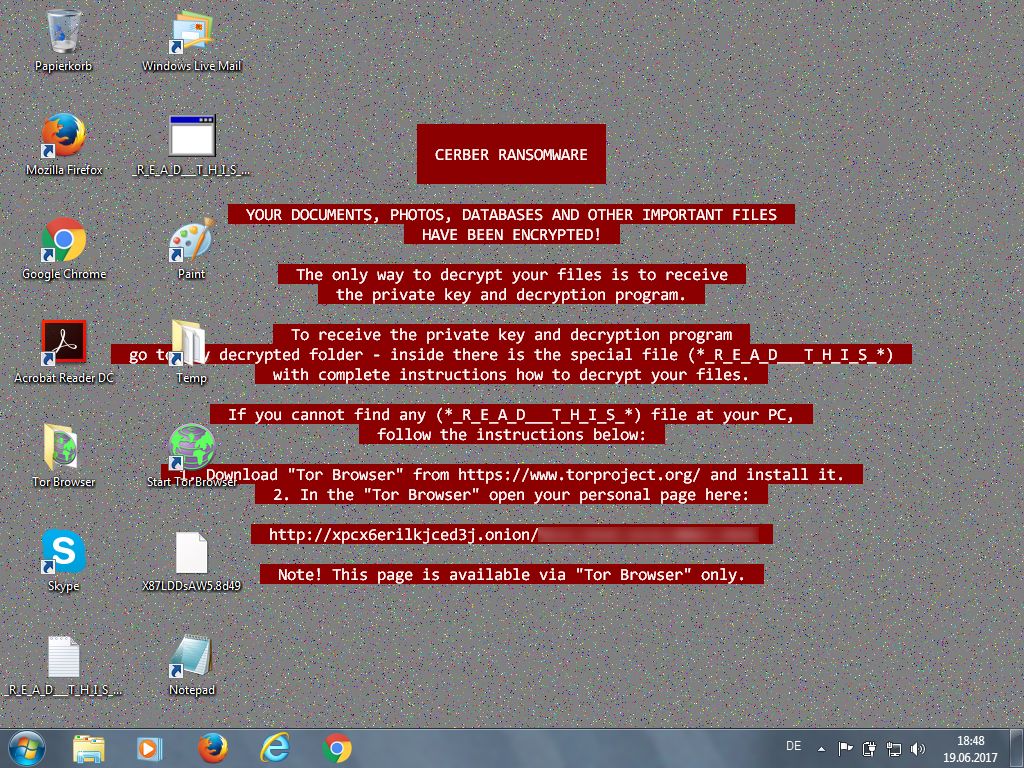

Im Temp-Verzeichnis legt Cerber zusätzlich ein Bild an:

CERBER RANSOMWARE

YOUR DOCUMENTS, PHOTOS, DATABASES AND OTHER IMPORTANT FILES HAVE BEEN ENCRYPTED!

The only way to decrypt your files is to receive the private key and descryption program.

To receive the private key and decryption program go to any decrypted folder – inside there is the special file (*_R_E_A_D___T_H_I_S_*) with complete instructions how to decrypt your files.

If you cannot find any (*_R_E_A_D___T_H_I_S_*) file at your PC, follow the instructions below:

1. Download „Tor Browser“ from https://www.torproject.org/ and install it.

2. In the „Tor Browser“ open your personal page here:http://xpcx6erilkjced3j.onion/XXXX-XXXX-XXXX-XXXX-XXXX

Note! This page is available via „Tor Browser“ only.

Nach Ende der Verschlüsselung wird der Desktop-Hintergrund durch das Bild ausgetauscht:

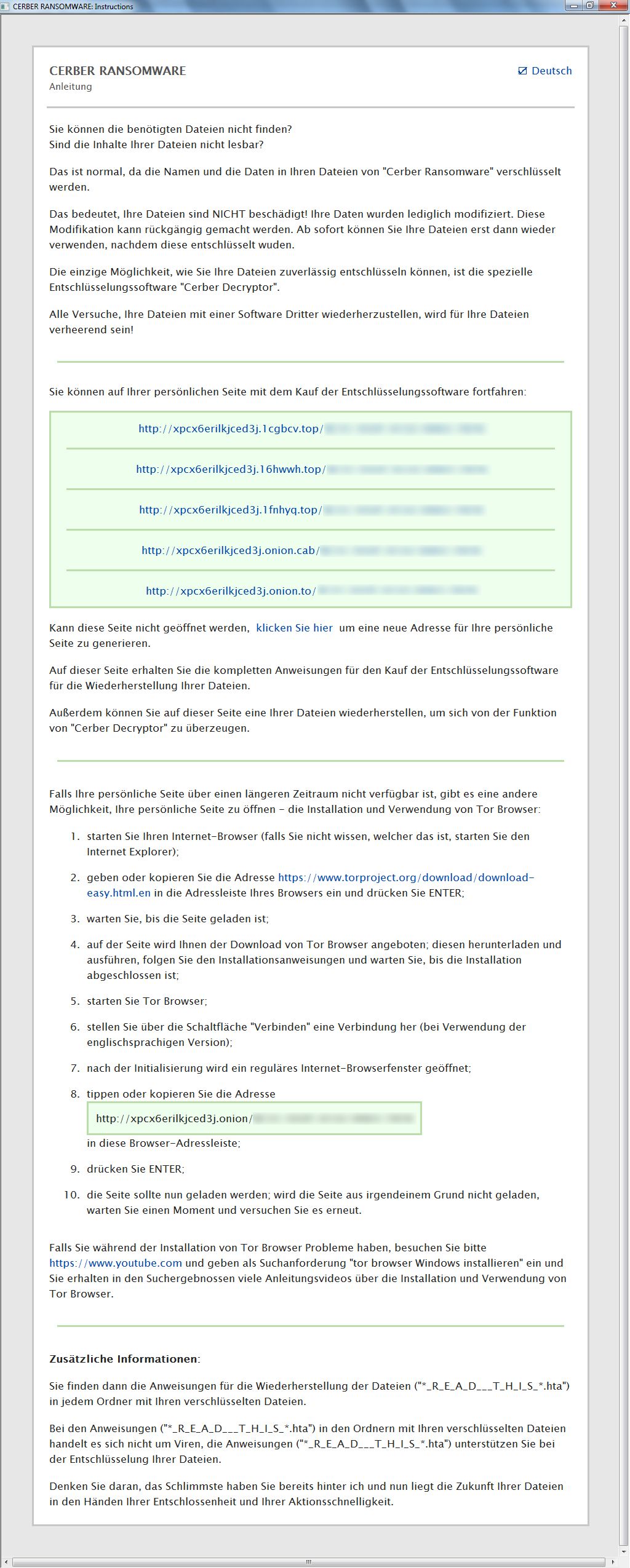

Außerdem öffnet sich die .hta-Datei. Zunächst ist darin ein „Warten Sie mal“ zu sehen. Während dieser Zeit versucht der Browser Kontakt zu einer der genannten Adressen aufzunehmen. Dieser Text wird Sekunden später aber durch eine Internetadresse ersetzt:

Deutsch

CERBER RANSOMWARE

AnleitungSie können die benötigten Dateien nicht finden?

Sind die Inhalte Ihrer Dateien nicht lesbar?Das ist normal, da die Namen und die Daten in Ihren Dateien von „Cerber Ransomware“ verschlüsselt werden.

Das bedeutet, Ihre Dateien sind NICHT beschädigt! Ihre Daten wurden lediglich modifiziert. Diese Modifikation kann rückgängig gemacht werden. Ab sofort können Sie Ihre Dateien erst dann wieder verwenden, nachdem diese entschlüsselt wuden.

Die einzige Möglichkeit, wie Sie Ihre Dateien zuverlässig entschlüsseln können, ist die spezielle Entschlüsselungssoftware „Cerber Decryptor“.

Alle Versuche, Ihre Dateien mit einer Software Dritter wiederherzustellen, wird für Ihre Dateien verheerend sein!

——————————————————————————–

Sie können auf Ihrer persönlichen Seite mit dem Kauf der Entschlüsselungssoftware fortfahren:

http://xpcx6erilkjced3j.1cgbcv.top/*****

——————————————————————————–

http://xpcx6erilkjced3j.16hwwh.top/*****

——————————————————————————–

http://xpcx6erilkjced3j.1fnhyq.top/*****

——————————————————————————–

http://xpcx6erilkjced3j.onion.cab/*****

——————————————————————————–

http://xpcx6erilkjced3j.onion.to/*****

Kann diese Seite nicht geöffnet werden, klicken Sie hier um eine neue Adresse für Ihre persönliche Seite zu generieren.Auf dieser Seite erhalten Sie die kompletten Anweisungen für den Kauf der Entschlüsselungssoftware für die Wiederherstellung Ihrer Dateien.

Außerdem können Sie auf dieser Seite eine Ihrer Dateien wiederherstellen, um sich von der Funktion von „Cerber Decryptor“ zu überzeugen.

——————————————————————————–

Falls Ihre persönliche Seite über einen längeren Zeitraum nicht verfügbar ist, gibt es eine andere Möglichkeit, Ihre persönliche Seite zu öffnen – die Installation und Verwendung von Tor Browser:

starten Sie Ihren Internet-Browser (falls Sie nicht wissen, welcher das ist, starten Sie den Internet Explorer);

geben oder kopieren Sie die Adresse https://www.torproject.org/download/download-easy.html.en in die Adressleiste Ihres Browsers ein und drücken Sie ENTER;

warten Sie, bis die Seite geladen ist;

auf der Seite wird Ihnen der Download von Tor Browser angeboten; diesen herunterladen und ausführen, folgen Sie den Installationsanweisungen und warten Sie, bis die Installation abgeschlossen ist;

starten Sie Tor Browser;

stellen Sie über die Schaltfläche „Verbinden“ eine Verbindung her (bei Verwendung der englischsprachigen Version);

nach der Initialisierung wird ein reguläres Internet-Browserfenster geöffnet;

tippen oder kopieren Sie die Adresse

http://xpcx6erilkjced3j.onion/*****

in diese Browser-Adressleiste;

drücken Sie ENTER;

die Seite sollte nun geladen werden; wird die Seite aus irgendeinem Grund nicht geladen, warten Sie einen Moment und versuchen Sie es erneut.

Falls Sie während der Installation von Tor Browser Probleme haben, besuchen Sie bitte https://www.youtube.com und geben als Suchanforderung „tor browser Windows installieren“ ein und Sie erhalten in den Suchergebnossen viele Anleitungsvideos über die Installation und Verwendung von Tor Browser.——————————————————————————–

Zusätzliche Informationen:

Sie finden dann die Anweisungen für die Wiederherstellung der Dateien („*_R_E_A_D___T_H_I_S_*.hta“) in jedem Ordner mit Ihren verschlüsselten Dateien.

Bei den Anweisungen („*_R_E_A_D___T_H_I_S_*.hta“) in den Ordnern mit Ihren verschlüsselten Dateien handelt es sich nicht um Viren, die Anweisungen („*_R_E_A_D___T_H_I_S_*.hta“) unterstützen Sie bei der Entschlüsselung Ihrer Dateien.

Denken Sie daran, das Schlimmste haben Sie bereits hinter ich und nun liegt die Zukunft Ihrer Dateien in den Händen Ihrer Entschlossenheit und Ihrer Aktionsschnelligkeit.

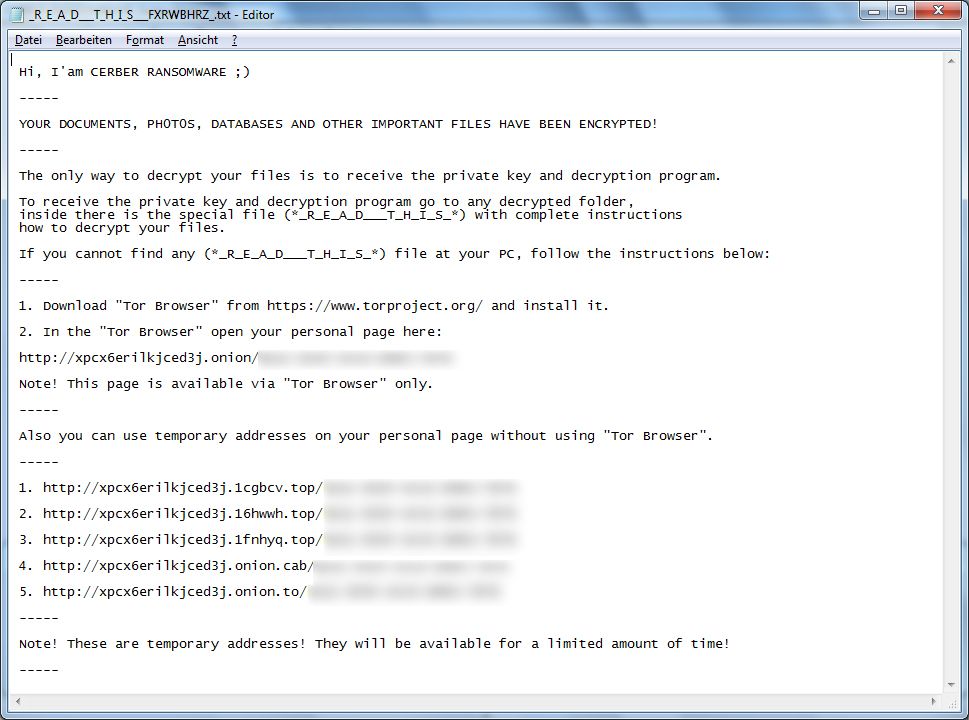

Außerdem öffnet sich auch die .txt-Datei:

Hi, I’am CERBER RANSOMWARE 😉

—–

YOUR DOCUMENTS, PH0T0S, DATABASES AND OTHER IMPORTANT FILES HAVE BEEN ENCRYPTED!

—–

The only way to decrypt your files is to receive the private key and decryption program.

To receive the private key and decryption program go to any decrypted folder,

inside there is the special file (*_R_E_A_D___T_H_I_S_*) with complete instructions

how to decrypt your files.If you cannot find any (*_R_E_A_D___T_H_I_S_*) file at your PC, follow the instructions below:

—–

1. Download „Tor Browser“ from https://www.torproject.org/ and install it.

2. In the „Tor Browser“ open your personal page here:

http://xpcx6erilkjced3j.onion/*****

Note! This page is available via „Tor Browser“ only.

—–

Also you can use temporary addresses on your personal page without using „Tor Browser“.

—–

1. http://xpcx6erilkjced3j.1cgbcv.top/*****

2. http://xpcx6erilkjced3j.16hwwh.top/*****

3. http://xpcx6erilkjced3j.1fnhyq.top/*****

4. http://xpcx6erilkjced3j.onion.cab/*****

5. http://xpcx6erilkjced3j.onion.to/*****

—–

Note! These are temporary addresses! They will be available for a limited amount of time!

—–

Wie die verlinkten Internetseiten aussehen, finden Sie z. B. in der Warnung „Sabine Rossman – Bewerbung von Sabine Rossman ([email protected])“

Das Mail ist in einer neuen Variante mit dem Namen Martina Adler und der Mailadresse [email protected] unterwegs.

die Bilddatei ist auch verseucht ? weil die habe ich leider geöffnet ..

Hallo,

ich kann es erst später ausprobieren, bisher war die Bild-Datei aber nicht verseucht. Die Betrüger hatten sich das Bild aus einer Internetseite geladen, mit der ein Fotograf für Bewerbungsfotos geworben hat ( inzwischen ist das Bild dort gelöscht). Vermutlich haben die Täter nur ein hübsches Bild beifügen wollen, damit die E-Mail seriös wirkt und mehr Empfänger auf die andere Anlage klicken. Auch die ZIP-Datei ist erst schädlich, wenn man die darin enthaltenen .exe-Dateien ausführt. In einigen Fällen werden die aber auch schon von Virenscannern oder SPAM-Filtern entfernt/unschädlich gemacht, so dass manche nur eine E-Mail mit dem (harmlosen) Bild bekommen.

Viele Grüße

Sebastian Brück

Hi Sebastian,

danke – ich hab die Bilddatei von mehreren Onlinescannern checken lassen, aber das heisst noch nichts. Ich traue solchen Hackern einiges zu. Logisch erscheint, das das Bild clean sein sollte, damit es nicht gleich Alarm schlägt. Cool danke für deine Seite.